Koleksi Peraturan Ippa Firewall Asas

- 2600

- 666

- Noah Torp

Tujuan panduan ini adalah untuk menunjukkan beberapa arahan iptables yang paling biasa untuk sistem linux. Iptables adalah firewall yang dibina ke dalam semua pengagihan Linux. Malah distros seperti Ubuntu, yang menggunakan UFW (firewall tidak rumit), dan Red Hat, yang menggunakan Firewalld masih lulus arahan mereka ke iptables dan menggunakannya di latar belakang.

Menguasai iptables, atau sekurang -kurangnya menjadi akrab dengan beberapa arahan yang paling asas, adalah penting untuk pentadbir Linux. Malah pengguna Linux kasual boleh mendapat manfaat daripada memahami asas -asas firewall iptables, kerana mereka mungkin dikehendaki memohon beberapa konfigurasi kecil kepadanya pada satu ketika. Gunakan beberapa contoh di bawah untuk membiasakan diri dengan sintaks iptables dan dapatkan idea bagaimana ia berfungsi untuk melindungi sistem anda.

AmaranAnda tidak boleh menggunakan peraturan iptables ke sistem pengeluaran sehingga anda agak akrab dengan cara mereka bekerja. Juga berhati -hati apabila menggunakan peraturan ke sistem jauh (komputer yang anda telah menubuhkan sesi SSH) kerana anda secara tidak sengaja boleh mengunci diri anda jika anda memasukkan peraturan yang salah.

Dalam tutorial ini anda akan belajar:

- Koleksi Peraturan Ippa Firewall Asas

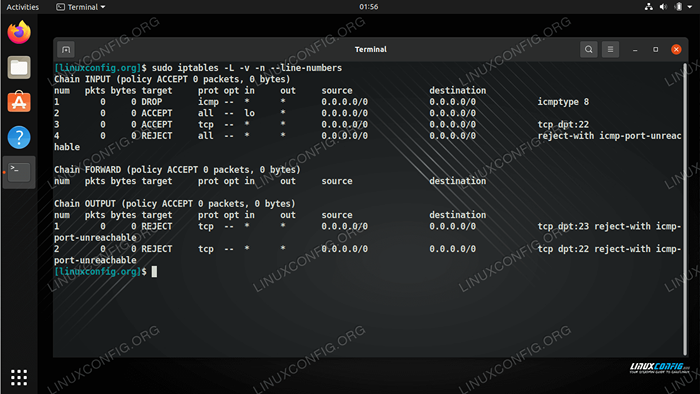

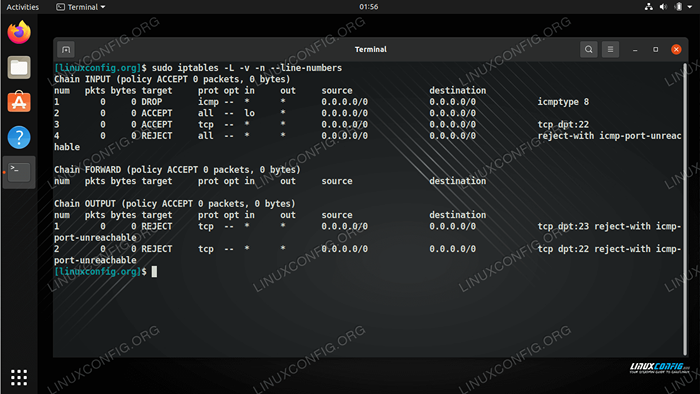

Melihat peraturan iptables yang dikonfigurasikan pada sistem Linux kami

Melihat peraturan iptables yang dikonfigurasikan pada sistem Linux kami | Kategori | Keperluan, konvensyen atau versi perisian yang digunakan |

|---|---|

| Sistem | Mana -mana distro Linux |

| Perisian | IPTABLES |

| Yang lain | Akses istimewa ke sistem linux anda sebagai akar atau melalui sudo perintah. |

| Konvensyen | # - Memerlukan arahan Linux yang diberikan untuk dilaksanakan dengan keistimewaan akar sama ada secara langsung sebagai pengguna root atau dengan menggunakan sudo perintah$ - Memerlukan arahan Linux yang diberikan sebagai pengguna yang tidak layak |

Contoh perintah iptables

ADAKAH KAMU TAHU?

Ketahui bahawa urutan peraturan iptables anda penting. Apabila sistem anda menerima satu paket lalu lintas rangkaian, iptables akan memadankannya dengan peraturan pertama yang boleh. Oleh itu, jika anda mempunyai peraturan untuk menerima trafik SSH, diikuti dengan peraturan untuk menafikan lalu lintas SSH, iptables akan selalu menerima lalu lintas kerana peraturan itu datang sebelum peraturan menafikan dalam rantai. Anda sentiasa boleh mengubah perintah peraturan dengan menentukan nombor peraturan dalam perintah anda.

-

Peraturan: iptables untuk menolak semua sambungan rangkaian keluar

Barisan kedua peraturan hanya membolehkan sambungan keluar dan ditetapkan semasa. Ini sangat berguna apabila anda log masuk ke pelayan melalui SSH atau Telnet.

# iptables -f output # ippables -a output -m state -state ditubuhkan -j menerima # iptables -a output -j menolak

-

Peraturan: iptables untuk menolak semua sambungan rangkaian masuk

# IPPABLES -F Input # IPPABLES -a Input -M State -State Ditubuhkan -J Terima # IPPABLES -A Input -J menolak

-

Peraturan: iptables untuk menolak semua sambungan rangkaian

Peraturan ini akan menggugurkan dan menyekat semua sambungan rangkaian sama ada masuk atau keluar. Lebih penting lagi ini juga termasuk sambungan yang berterusan semasa.

# IPPABLES -F # IPPABLES -A INPUT -J REJECT # IPPABLES -A OUTPUT -J REJECT # IPTABLES -A FORWARD -J REJEK

-

Peraturan: iptables untuk menjatuhkan permintaan ping masuk

Peraturan iptables ini akan menggugurkan semua permintaan ping masuk. Perhatikan bahawa adalah mungkin untuk menggunakan menolak dan bukannya drop. Perbezaan antara drop vs menolak adalah bahawa drop secara senyap membuang pakej masuk, sedangkan penolakan akan mengakibatkan ralat ICMP dikembalikan.

# iptables -a input -p icmp --icmp -jenis echo -request -j drop

-

Peraturan: iptables untuk menjatuhkan sambungan telnet keluar

Peraturan iptables ini akan menyekat mana -mana trafik keluar ke mana -mana hos di mana pelabuhan destinasi adalah 23 (telnet).

# iptables -a output -p tcp --dport telnet -j menolak

-

Peraturan: iptables untuk menolak sambungan telnet masuk

Peraturan iptables ini akan menolak semua permintaan sambungan masuk ke port tempatan 23.

# iptables -a input -p tcp --dport telnet -j menolak

-

Peraturan: iptables untuk menolak sambungan SSH keluar

Peraturan iptables ini akan menolak semua sambungan keluar dari port tempatan 22 (SSH).

# iptables -a output -p tcp --dport ssh -j menolak

-

Peraturan: iptables untuk menolak sambungan SSH yang masuk

Menolak semua sambungan masuk ke port tempatan 22 (SSH).

# iptables -a input -p tcp --dport ssh -j menolak

-

Peraturan: iptables untuk menolak semua trafik masuk kecuali SSH dan sambungan tempatan

Peraturan ini akan menolak semua sambungan masuk ke pelayan kecuali yang ada di port 22 (SSH). Ia juga akan menerima sambungan pada antara muka loopback.

# iptables -a input -i lo -j menerima # iptables -a input -p tcp --dport ssh -j menerima # iptables -a input -j menolak

-

Peraturan: iptables untuk menerima sambungan SSH yang masuk dari alamat IP tertentu

Menggunakan peraturan iptables ini, kami akan menyekat semua sambungan masuk ke port 22 (ssh) kecuali tuan rumah dengan alamat IP 77.66.55.44. Apa maksudnya ialah hanya tuan rumah dengan IP 77.66.55.44 akan dapat SSH.

# iptables -a input -p tcp -s 77.66.55.44 -Dport SSH -J Terima # Ippa -A Input -P TCP -Dport SSH -J menolak

-

Peraturan: iptables untuk menerima sambungan SSH yang masuk dari alamat MAC tertentu

Menggunakan peraturan iptables ini, kami akan menyekat semua sambungan masuk ke port 22 (ssh) kecuali tuan rumah dengan alamat MAC 00: e0: 4c: f1: 41: 6b. Dengan kata lain semua sambungan SSH akan dihadkan kepada satu hos dengan alamat MAC 00: E0: 4C: F1: 41: 6B.

# IPPABLES -a input -m mac - -mac -source 00: e0: 4c: f1: 41: 6b -p tcp --dport ssh -j menerima # iptables -a input -p tcp --dport ssh -j menolak

-

Peraturan: iptables untuk menolak sambungan masuk pada port TCP tertentu

Peraturan iptables berikut akan menggugurkan semua lalu lintas masuk di port TCP 3333.

# iptables -a input -p tcp --dport 3333 -j menolak

-

Peraturan: iptables untuk menjatuhkan semua sambungan masuk pada antara muka rangkaian tertentu

Peraturan berikut akan menjatuhkan trafik masuk pada antara muka rangkaian tertentu yang datang dari Subnet 192.168.0.0/16. Ini sangat berguna dalam usaha untuk menggugurkan semua alamat IP spoofed. Jika ETH0 adalah antara muka rangkaian luaran, tiada trafik masuk yang berasal dari rangkaian dalaman harus memukul antara muka rangkaian ETH0.

# iptables -a input -i et0 -s 192.168.0.0/16 -J Drop

-

Peraturan: iptables untuk mencipta penyamaran IP yang mudah

Peraturan berikut akan membuat gerbang penyamaran IP yang mudah untuk membolehkan semua tuan rumah pada subnet yang sama untuk mengakses internet. ETH0 yang ditentukan di bawah adalah antara muka luaran yang disambungkan ke Internet.

# echo "1">/proc/sys/net/ipv4/ip_forward # iptables -t nat -a postrouting -o $ ext_iface -j Masquerade

-

Peraturan: menolak semua trafik telnet yang masuk kecuali alamat IP yang ditentukan

Peraturan iptables berikut akan menolak semua trafik telnet masuk kecuali permintaan sambungan dari IP 222.111.111.222

# iptables -a input -t penapis ! -s 222.111.111.222 -P TCP -Dport 23 -J menolak

-

Peraturan: menolak semua lalu lintas SSH yang masuk kecuali julat alamat IP yang ditentukan

Peraturan iptables berikut akan menolak semua lalu lintas SSH yang masuk kecuali permintaan sambungan dari julat alamat IP 10.1.1.90 - 10.1.1.1.100.

Mengeluarkan negator ”!"Dari peraturan di bawah menolak semua lalu lintas SSH yang berasal dari julat alamat IP 10.1.1.90 - 10.1.1.100.

# iptables -a input -t penapis -m iPrange ! --SRC-RANGE 10.1.1.90-10.1.1.100 -P TCP -Dport 22 -J menolak

-

Peraturan: iptables untuk menolak semua lalu lintas keluar ke hos jauh tertentu

Peraturan iptables berikut akan menolak semua lalu lintas keluar ke hos jauh dengan alamat IP 222.111.111.222

# iptables -a output -D 222.111.111.222 -J menolak

-

Peraturan: iptables untuk menyekat akses ke laman web tertentu

Peraturan iptables berikut akan menyekat semua trafik masuk dari Facebook.com di mana port sumber adalah port 80 / www.

# iptables -a input -s Facebook.com -p tcp - -sport www -j drop

Perhatikan bahawa peraturan iptables di atas akan menyekat akses ke Facebook.com serta www.Facebook.com.

Pemikiran penutupan

Dalam panduan ini, kami melihat koleksi peraturan iptables asas untuk Linux. Ini termasuk beberapa peraturan yang paling biasa yang biasanya digunakan untuk sistem, seperti menyekat sambungan SSH selain daripada alamat IP tertentu. Menggunakan peraturan ini akan membantu mengeraskan pelayan anda dari serangan dan meningkatkan keselamatan secara keseluruhan. Jangan ragu untuk menyesuaikan contoh -contoh ini agar sesuai dengan senario anda sendiri.

Tutorial Linux Berkaitan:

- Perkara yang hendak dipasang di Ubuntu 20.04

- Perkara yang perlu dilakukan setelah memasang ubuntu 20.04 Focal Fossa Linux

- Muat turun linux

- Distro linux terbaik untuk pemaju

- Pasang Firewalld di Centos Linux System

- Pengenalan kepada Automasi, Alat dan Teknik Linux

- Ubuntu 20.04 Trik dan Perkara yang Anda Tidak Tahu

- Perkara yang perlu dilakukan setelah memasang Ubuntu 22.04 Jur -ubur Jammy ..

- Perintah Linux: Top 20 Perintah Paling Penting yang Anda Perlu ..

- Fail Konfigurasi Linux: 30 teratas yang paling penting

- « Cara mengambil tangkapan skrin menggunakan Maim di Linux

- Cara Menyiapkan dan Menggunakan Pelayan FTP di Ubuntu Linux »