Cara Mengesan Rootkits di Windows 10 (Panduan mendalam)

- 4787

- 1172

- Ronnie Hermann

Rootkits digunakan oleh penggodam untuk menyembunyikan perisian hasad yang berterusan, seolah -olah tidak dapat dikesan dalam peranti anda yang secara senyap -senyap akan mencuri data atau sumber, kadang -kadang selama bertahun -tahun. Mereka juga boleh digunakan dalam fesyen keylogger di mana ketukan kekunci dan komunikasi anda diselia dengan memberikan maklumat privasi.

Kaedah penggodaman tertentu ini menyaksikan lebih banyak kaitan pra-2006, sebelum Microsoft Vista memerlukan vendor untuk menandatangani secara digital semua pemandu komputer. Perlindungan Patch Kernel (KPP) menyebabkan penulis malware mengubah kaedah serangan mereka dan baru-baru ini pada tahun 2018 dengan operasi penipuan iklan Zacinlo, adakah rootkits memasuki tumpuan.

Isi kandungan

Zacinlo sebenarnya telah bermain selama hampir enam tahun sebelum ditemui mensasarkan platform Windows 10. Komponen rootkit sangat boleh dikonfigurasikan dan dilindungi dari proses yang dianggap berbahaya kepada fungsinya dan mampu memintas dan menyahsulit komunikasi SSL.

Ia akan menyulitkan dan menyimpan semua data konfigurasinya dalam pendaftaran Windows dan, sementara Windows telah ditutup, tulis semula dari ingatan ke cakera menggunakan nama yang berbeza, dan mengemas kini kunci pendaftarannya. Ini membantunya untuk mengelakkan pengesanan oleh perisian antivirus standard anda.

Ini menunjukkan bahawa perisian antivirus atau antimalware standard tidak mencukupi untuk mengesan rootkits. Walaupun, terdapat beberapa program antimalware peringkat teratas yang akan memberi amaran kepada anda untuk disyaki serangan rootkit.

5 atribut utama perisian antivirus yang baik

Kebanyakan program antivirus yang menonjol hari ini akan melaksanakan semua lima kaedah yang ketara untuk mengesan rootkits.

- Analisis berasaskan tandatangan - Perisian antivirus akan membandingkan fail log dengan tandatangan akar yang diketahui. Analisis juga akan mencari corak tingkah laku yang meniru aktiviti operasi tertentu yang diketahui, seperti penggunaan pelabuhan yang agresif.

- Pengesanan pemintasan - Sistem Operasi Windows menggunakan jadual penunjuk untuk menjalankan arahan yang dikenali untuk meminta rootkit bertindak. Oleh kerana rootkits cuba menggantikan atau mengubahsuai apa -apa yang dianggap sebagai ancaman, ini akan mengetepikan sistem anda ke hadapan mereka.

- Perbandingan data pelbagai sumber - Rootkits, dalam usaha mereka untuk tetap tersembunyi, dapat mengubah data tertentu yang dibentangkan dalam peperiksaan standard. Keputusan yang dikembalikan dari panggilan sistem tinggi dan rendah dapat memberikan kehadiran rootkit. Perisian ini juga boleh membandingkan memori proses yang dimuatkan ke dalam RAM dengan kandungan fail pada cakera keras.

- Pemeriksaan Integriti - Setiap perpustakaan sistem mempunyai tandatangan digital yang dibuat pada masa sistem dianggap "bersih". Perisian keselamatan yang baik boleh menyemak perpustakaan untuk sebarang perubahan kod yang digunakan untuk membuat tandatangan digital.

- Perbandingan pendaftaran - Kebanyakan program perisian antivirus mempunyai ini dalam jadual pratetap. Fail yang bersih akan dibandingkan dengan fail klien, secara real-time, untuk menentukan sama ada klien itu atau mengandungi executable yang tidak diperbaharui (.exe).

Melakukan imbasan rootkit

Melaksanakan imbasan rootkit adalah percubaan terbaik untuk mengesan jangkitan rootkit. Selalunya sistem operasi anda tidak boleh dipercayai untuk mengenal pasti rootkit sendiri dan memberikan cabaran untuk menentukan kehadirannya. Rootkits adalah mata -mata utama, meliputi trek mereka pada hampir setiap giliran dan mampu tersembunyi tersembunyi di pandangan biasa.

Sekiranya anda mengesyaki serangan virus rootkit telah berlaku di mesin anda, strategi yang baik untuk pengesanan adalah untuk menguasai komputer dan melaksanakan imbasan dari sistem bersih yang diketahui. Cara pasti untuk mencari rootkit di dalam mesin anda adalah melalui analisis dump memori. Rootkit tidak dapat menyembunyikan arahan yang memberikan sistem anda kerana ia melaksanakannya dalam ingatan mesin.

Menggunakan WINDBG untuk analisis perisian hasad

Microsoft Windows telah menyediakan alat debugging pelbagai fungsi sendiri yang boleh digunakan untuk melakukan imbasan debug pada aplikasi, pemacu, atau sistem operasi itu sendiri. Ia akan debug kod kernel dan kod pengguna, membantu menganalisis dumps kemalangan, dan memeriksa daftar CPU.

Beberapa sistem Windows akan disertakan dengan WINDBG yang sudah dibundel. Mereka yang tidak perlu memuat turunnya dari kedai Microsoft. Pratonton Windbg adalah versi WINDBG yang lebih moden, memberikan lebih mudah pada visual mata, tingkap yang lebih cepat, skrip lengkap, dan arahan, sambungan, dan aliran kerja yang sama sebagai asal.

Pada minimum, anda boleh menggunakan WINDBG untuk menganalisis memori atau membuang kemalangan, termasuk skrin biru kematian (BSOD). Dari hasilnya, anda boleh mencari petunjuk serangan malware.Sekiranya anda merasakan bahawa salah satu program anda mungkin dihalang oleh kehadiran perisian hasad, atau menggunakan memori lebih banyak daripada yang diperlukan, anda boleh membuat fail dump dan menggunakan WINDBG untuk membantu menganalisisnya.

Dump memori lengkap boleh mengambil ruang cakera yang ketara sehingga lebih baik untuk melakukan a Kernel-mod membuang atau membuang memori kecil sebaliknya. Pembuangan-mod kernel akan mengandungi semua maklumat penggunaan memori oleh kernel pada masa kemalangan. Dump memori kecil akan mengandungi maklumat asas mengenai sistem yang berbeza -beza seperti pemandu, kernel, dan banyak lagi, tetapi kecil berbanding.

Dump memori kecil lebih berguna dalam menganalisis mengapa BSOD telah berlaku. Untuk mengesan rootkits, versi lengkap atau kernel akan lebih membantu.

Membuat fail pembuangan kernel-mode

Fail pembuangan-mod kernel boleh dibuat dalam tiga cara:

- Dayakan fail pembuangan dari panel kawalan untuk membolehkan sistem itu terhempas sendiri

- Dayakan fail pembuangan dari panel kawalan untuk memaksa sistem itu terhempas

- Gunakan alat debugger untuk mencipta satu untuk anda

Kami akan pergi dengan pilihan nombor tiga.

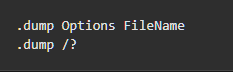

Untuk melaksanakan fail pembuangan yang diperlukan, anda hanya perlu memasukkan arahan berikut ke dalam tetingkap perintah WINDBG.

Menggantikan Nama fail dengan nama yang sesuai untuk fail dump dan "?"Dengan f. Pastikan bahawa "F" adalah huruf kecil atau anda akan membuat fail pembuangan yang berbeza.

Sebaik sahaja debugger telah menjalankan kursus (imbasan pertama akan mengambil masa beberapa minit), fail pembuangan akan dibuat dan anda akan dapat menganalisis penemuan anda.

Memahami apa yang anda cari, seperti penggunaan memori yang tidak menentu (RAM), untuk menentukan kehadiran akar mengambil pengalaman dan ujian. Mungkin, walaupun tidak disyorkan untuk pemula, untuk menguji teknik penemuan malware pada sistem langsung. Untuk melakukan ini sekali lagi akan mengambil kepakaran dan pengetahuan mendalam mengenai kerja Windbg supaya tidak secara tidak sengaja menggunakan virus hidup ke dalam sistem anda.

Terdapat lebih selamat, lebih banyak cara yang mesra pemula untuk mendedahkan musuh kami yang tersembunyi.

Kaedah pengimbasan tambahan

Pengesanan manual dan analisis tingkah laku juga merupakan kaedah yang boleh dipercayai untuk mengesan rootkit. Mencuba untuk menemui lokasi akar boleh menjadi kesakitan utama, bukannya mensasarkan rootkit itu sendiri, sebaliknya anda boleh mencari tingkah laku seperti rootkit.

Anda boleh mencari rootkits dalam berkas perisian yang dimuat turun dengan menggunakan pilihan pemasangan lanjutan atau tersuai semasa pemasangan. Apa yang anda perlu cari adalah sebarang fail yang tidak dikenali yang disenaraikan dalam perinciannya. Fail -fail ini harus dibuang, atau anda boleh melakukan carian cepat dalam talian untuk sebarang rujukan mengenai perisian berniat jahat.

Firewall dan laporan pembalakan mereka adalah cara yang sangat berkesan untuk menemui rootkit. Perisian ini akan memberitahu anda jika rangkaian anda berada di bawah pengawasan, dan harus menguarantin sebarang muat turun yang tidak dapat dikenali atau mencurigakan sebelum pemasangan.

Sekiranya anda mengesyaki bahawa rootkit mungkin sudah berada di mesin anda, anda boleh menyelam ke dalam laporan pembalakan firewall dan mencari sebarang tingkah laku biasa.

Mengkaji laporan pembalakan firewall

Anda ingin menyemak laporan pembalakan firewall semasa anda, membuat aplikasi sumber terbuka seperti Perisik Trafik IP Dengan keupayaan penapisan log firewall, alat yang sangat berguna. Laporan akan menunjukkan kepada anda apa yang perlu dilihat sekiranya serangan berlaku.

Sekiranya anda mempunyai rangkaian yang besar dengan firewall penapisan yang tersendiri, pengintip trafik IP tidak perlu. Sebaliknya, anda sepatutnya dapat melihat paket masuk dan keluar ke semua peranti dan stesen kerja di rangkaian melalui log firewall.

Sama ada anda berada dalam suasana rumah atau perniagaan kecil, anda boleh menggunakan modem yang disediakan oleh ISP anda atau, jika anda memiliki satu, firewall peribadi atau penghala untuk menarik log firewall. Anda akan dapat mengenal pasti lalu lintas untuk setiap peranti yang disambungkan ke rangkaian yang sama.

Ia juga mungkin memberi manfaat untuk membolehkan fail log firewall Windows. Secara lalai, fail log dilumpuhkan bermaksud tiada maklumat atau data ditulis.

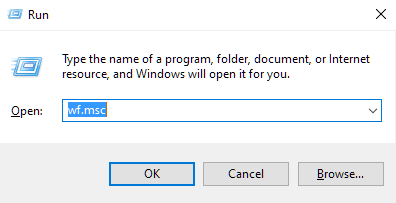

- Untuk membuat fail log, buka fungsi larian dengan menekan Kekunci windows + r.

- Jenis wf.MSC ke dalam kotak dan tekan Masukkan.

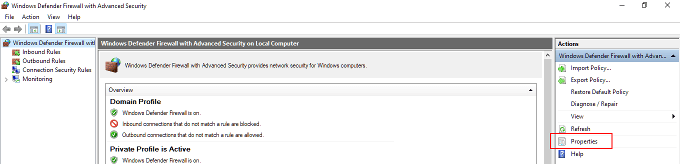

- Di Windows Firewall dan Tetingkap Keselamatan Lanjutan Sorot "Windows Defender Firewall dengan Keselamatan Lanjutan di Komputer Tempatan" di menu sebelah kiri. Di menu sebelah kanan jauh di bawah "Tindakan" klik Sifat.

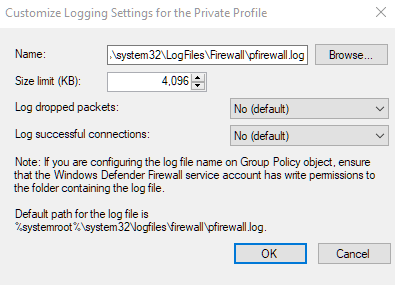

- Dalam tetingkap dialog baru, navigasi ke tab "Profil Peribadi" dan pilih Sesuaikan, yang boleh didapati di bahagian "pembalakan".

- Tetingkap baru akan membolehkan anda memilih seberapa besar fail log untuk menulis, di mana anda mahu fail yang dihantar, dan sama ada untuk log hanya jatuh paket, sambungan yang berjaya, atau kedua -duanya.

- Paket yang diturunkan adalah yang telah disekat oleh Windows Firewall bagi pihak anda.

- Secara lalai, penyertaan log firewall Windows hanya akan menyimpan data 4MB terakhir dan boleh didapati di %Systemroot%\ System32 \ Logfiles \ Firewall \ Pfirewall.log

- Perlu diingat bahawa meningkatkan had saiz penggunaan data untuk log boleh memberi kesan kepada prestasi komputer anda.

- Tekan okey Apabila selesai.

- Seterusnya, ulangi langkah yang sama yang anda lalui dalam tab "Profil Peribadi", hanya kali ini dalam tab "Profil Awam".

- Log kini akan dijana untuk sambungan awam dan swasta. Anda boleh melihat fail dalam editor teks seperti Notepad atau mengimportnya ke dalam spreadsheet.

- Anda kini boleh mengeksport fail log ke dalam program parser pangkalan data seperti pengintip trafik ip untuk menapis dan menyusun lalu lintas untuk pengenalan mudah.

Perhatikan apa -apa daripada biasa dalam fail log. Malah kesalahan sistem yang sedikit dapat menunjukkan jangkitan rootkit. Sesuatu di sepanjang garis penggunaan CPU yang berlebihan atau jalur lebar apabila anda tidak menjalankan apa -apa yang terlalu menuntut, atau sama sekali, boleh menjadi petunjuk utama.

- « 5 Emulator Android Terbaik Untuk Windows 10 PC

- Cara membuka fail terkunci apabila program lain menggunakannya »