Wireguard - Terowong VPN yang cepat, moden dan selamat untuk Linux

- 4387

- 1305

- Clay Weber

Wireguard adalah tujuan moden, selamat, silang dan umum VPN pelaksanaan yang menggunakan kriptografi terkini. Ia bertujuan untuk menjadi cepat, lebih mudah, lebih leaner dan lebih berfungsi daripada IPsec dan ia berhasrat untuk menjadi lebih berprestasi daripada OpenVPN.

Ia direka untuk digunakan dalam pelbagai keadaan dan boleh digunakan pada antara muka tertanam, router tulang belakang yang dimuatkan sepenuhnya, dan superkomputer; dan berjalan di sistem operasi Linux, Windows, MacOS, BSD, iOS, dan Android.

Baca yang disyorkan: 13 perkhidmatan VPN terbaik dengan langganan seumur hidup

Ia membentangkan antara muka yang sangat asas namun berkuasa yang bertujuan untuk menjadi mudah, mudah untuk mengkonfigurasi dan digunakan sebagai SSH. Ciri-ciri utamanya termasuk antara muka rangkaian mudah, penghalaan utama crypto, sokongan perayauan dan kontena terbina dalam.

Perhatikan bahawa pada masa penulisan, ia berada di bawah perkembangan berat: beberapa bahagiannya bekerja ke arah stabil 1.0 pelepasan, sementara yang lain sudah ada (bekerja dengan baik).

Dalam artikel ini, anda akan belajar cara memasang dan mengkonfigurasi Wireguard Di Linux untuk membuat terowong VPN antara dua tuan rumah Linux.

Persekitaran ujian

Untuk panduan ini, persediaan kami (HostName dan IP awam) adalah seperti berikut:

Node 1: Tecmint-Appserver1: 10.20.20.4 Node 2: Tecmint-Dbserver1: 10.20.20.3

Cara Memasang Wireguard dalam Pengagihan Linux

Log masuk ke kedua -dua nod anda dan pasang Wireguard Menggunakan arahan yang sesuai berikut untuk pengagihan linux anda seperti berikut.

Pasang wayar di RHEL 8

$ sudo yum install https: // dl.Fedoraproject.org/pub/epel/epel-release-latest-8.Noarch.RPM $ SUDO REPOS Langganan-Manager-CodeReady-Builder-untuk-RHEL-8-$ (ARCH) -RPMS $ SUDO YUM COPR Membolehkan JDOSS/Wireguard $ SUDO YUM Pasang Wireguard-DKMS-TOOLS

Pasang Wireguard di CentOS 8

$ sudo yum pemasangan epel-release $ sudo yum config-manager-powertools enabled $ sudo yum copr membolehkan jdoss/wireguard $ sudo yum pemasangan wireguard-dkms wireguard-tools

Pasang Wireguard di RHEL/CentOS 7

$ sudo yum install https: // dl.Fedoraproject.org/pub/epel/epel-release-latest-7.Noarch.rpm $ sudo curl -o /etc /yum.repos.D/JDOSS-WIREGUARD-EPEL-7.repo https: // copr.Fedorainfracloud.org/coprs/jdoss/wireguard/repo/epel-7/jdoss-wireguard-epel-7.repo $ sudo yum pemasangan wireguard-dkms wireguard-tools

Pasang Wireguard di Fedora

$ sudo DNF memasang alat wayar wireguard

Pasang Wireguard di Debian

# echo "deb http: // deb.Debian.org/debian/tidak stabil utama ">/etc/apt/sumber.senarai.d/tidak stabil.Senarai # Pakej Printf ': *\ npin: Release A = Unstable \ npin-Priority: 90 \ n'>/etc/apt/Preferences.D/Limit-Tidak Ada # Apt Update # Apt Pasang Wireguard

Pasang Wireguard di Ubuntu

$ sudo add-apt-repository ppa: wireguard/wireguard $ sudo apt-get update $ sudo apt-get install wireguard

Pasang Wireguard di OpenSuse

$ sudo zypper addrepo -f obs: // rangkaian: vpn: wireguard wireguard $ sudo zypper pemasangan wireguard-kmp-default wireguard-tools

Mengkonfigurasi Terowong VPN Wireguard antara dua tuan rumah Linux

Apabila pemasangan wireguard lengkap pada kedua -dua nod, anda boleh reboot nod anda atau tambahkan modul wireguard dari kernel linux menggunakan arahan berikut pada kedua -dua nod.

$ sudo modprobe wireguard atau # modprobe wireguard

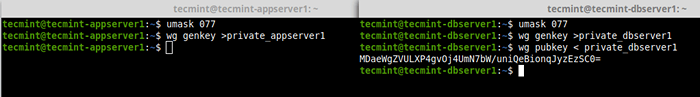

Seterusnya, menjana kunci awam dan peribadi yang dikodkan oleh Base64 menggunakan WG utiliti pada kedua -dua nod seperti yang ditunjukkan.

---------- Pada nod 1 ---------- $ Umask 077 $ wg Genkey> private_appserver1 ---------- Pada nod 2 ---------- $ Umask 077 $ wg Genkey> private_dbserver1 $ wg pubkey < private_dbserver1

Menjana kunci pada kedua -dua nod

Menjana kunci pada kedua -dua nod Seterusnya, anda perlu membuat antara muka rangkaian (e.g WG0) untuk wiregaurd pada rakan sebaya seperti yang ditunjukkan di bawah. Kemudian berikan alamat IP ke antara muka rangkaian baru yang dibuat (untuk panduan ini, kami akan menggunakan rangkaian 192.168.10.0/24).

---------- Pada nod 1 ---------- $ sudo ip link tambah dev wg0 jenis wireguard $ sudo ip addr tambah 192.168.10.1/24 Dev WG0 ---------- Pada nod 2 ---------- $ sudo ip link tambah dev wg0 jenis wireguard $ sudo ip addr tambah 192.168.10.2/24 Dev WG0

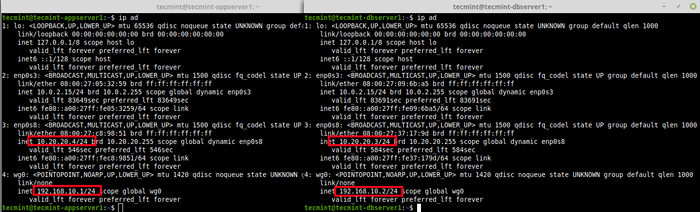

Untuk melihat antara muka rangkaian yang dilampirkan pada rakan sebaya dan alamat IP mereka, gunakan arahan IP berikut.

$ ip iklan

Lihat antara muka rangkaian dengan alamat IP

Lihat antara muka rangkaian dengan alamat IP Seterusnya, tetapkan kunci peribadi untuk setiap rakan sebaya ke WG0 antara muka rangkaian dan bawa antara muka seperti yang ditunjukkan.

---------- Pada nod 1 ---------- $ sudo wg set wg0 kunci peribadi ./private_appserver1 $ sudo ip link set wg0 up ---------- Pada nod 2 ---------- $ sudo wg set wg0 kunci peribadi ./private_dbserver1 $ sudo ip link set wg0 up

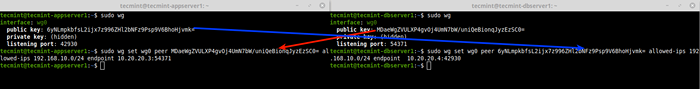

Sekarang bahawa kedua -dua pautan terpakai masing -masing dengan kunci peribadi yang berkaitan dengannya, jalankan WG utiliti tanpa sebarang hujah untuk mendapatkan konfigurasi antara muka wayar pada rakan sebaya. Kemudian buat terowong VPN wireguard anda seperti berikut.

Rakan sebaya (Kunci awam), dibenarkan (Rangkaian/Subnet Mask) dan titik akhir (IP awam: port) adalah rakan sebaya yang bertentangan.

---------- Pada Node1 (Gunakan IPS dan Kunci Awam Node 2) ---------- $ sudo wg $ sudo wg set wg0 peer mdaewgzvulxp4gvoj4umn7bw/uniqebionqjyzezsc0 = dibenarkan-iip 192.168.10.0/24 Endpoint 10.20.20.3: 54371 ---------- Pada Node2 (gunakan IPS dan kunci awam nod 1) ---------- $ sudo wg $ sudo wg set wg0 peer 6ynlmpbfsl2ijx7z996zhl2bnfz9psp9v6bhohjvmk = dibenarkan-iP 192.168.10.0/24 Endpoint 10.20.20.4: 42930

Buat Terowong VPN Wireguard Antara Mesin Linux

Buat Terowong VPN Wireguard Antara Mesin Linux Menguji Terowong VPN Wireguard Antara Sistem Linux

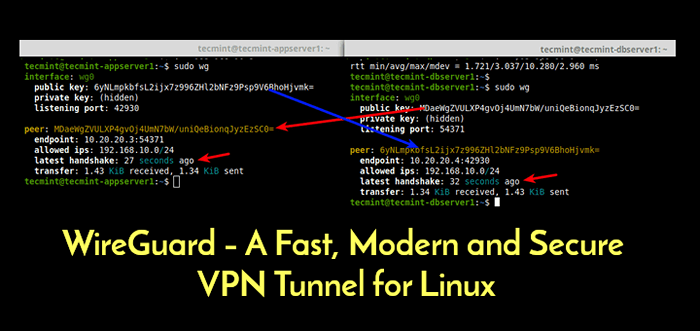

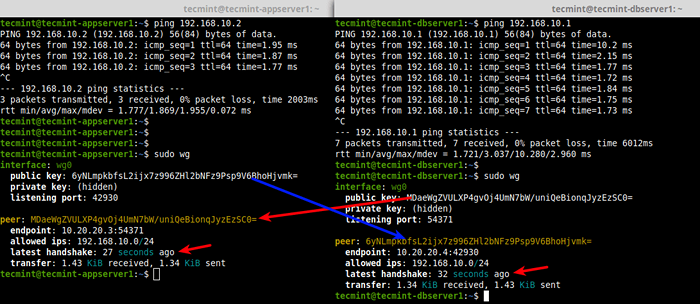

Sebaik sahaja terowong VPN Wireguard telah dibuat, ping rakan sebaya yang bertentangan dengan menggunakan alamat antara muka rangkaian Wireguard. Kemudian jalankan WG utiliti sekali lagi untuk mengesahkan jabat tangan antara rakan sebaya seperti yang ditunjukkan.

---------- Pada nod 1 ---------- $ ping 192.168.10.2 $ sudo wg ---------- Pada nod 2 ---------- $ ping 192.168.10.1 $ sudo wg

Ujian Terowong VPN Wireguard Antara Mesin Linux

Ujian Terowong VPN Wireguard Antara Mesin Linux Itu sahaja buat masa ini! Wireguard adalah penyelesaian VPN yang moden, selamat, mudah namun berkuasa dan mudah dikonfigurasikan untuk masa depan. Ia sedang menjalani perkembangan berat sehingga sedang berjalan. Anda boleh mendapatkan lebih banyak maklumat terutamanya mengenai kerja dalaman dalamannya dan pilihan konfigurasi lain dari laman utama Wireguard.

- « PYIDM - Alternatif sumber terbuka kepada IDM (Pengurus Muat turun Internet)

- Ketahui Set Python Set/Frozenset - Bahagian 4 »