Apakah perbezaan antara WPA2, WPA, WEP, AES, dan TKIP?

- 4249

- 391

- Noah Torp

Cukup banyak ke mana sahaja anda pergi hari ini, terdapat rangkaian wifi yang boleh anda sambungkan. Sama ada di rumah, di pejabat atau di kedai kopi tempatan, terdapat banyak rangkaian WiFi. Setiap rangkaian WiFi disediakan dengan beberapa jenis keselamatan rangkaian, sama ada dibuka untuk semua untuk mengakses atau sangat terhad di mana hanya pelanggan tertentu yang boleh menyambung.

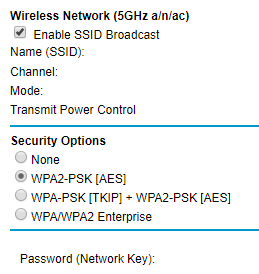

Ketika datang ke keselamatan WiFi, hanya ada beberapa pilihan yang anda miliki, terutama jika anda menyediakan rangkaian tanpa wayar rumah. Tiga protokol keselamatan besar hari ini ialah WEP, WPA, dan WPA2. Dua algoritma besar yang digunakan dengan protokol ini adalah TKIP dan AES dengan CCMP. Saya akan menerangkan beberapa konsep ini dengan lebih terperinci di bawah.

Isi kandungan

WPA2 Enterprise adalah cara yang lebih kompleks untuk persediaan dan biasanya hanya dilakukan dalam persekitaran korporat atau di rumah pemilik yang sangat teknikal. Secara praktikal, anda hanya akan dapat memilih dari pilihan 2 hingga 6, walaupun kebanyakan router kini tidak mempunyai pilihan untuk WEP atau WPA TKIP lagi kerana mereka tidak selamat.

Gambaran keseluruhan WEP, WPA dan WPA2

Saya tidak akan terperinci teknikal mengenai setiap protokol ini kerana anda boleh dengan mudah Google mereka untuk banyak maklumat lanjut. Pada asasnya, protokol keselamatan wayarles datang bermula pada akhir 90 -an dan telah berkembang sejak itu. Syukurlah, hanya segelintir protokol yang diterima dan oleh itu lebih mudah difahami.

Wep

Wep atau Privasi bersamaan berwayar dibebaskan pada tahun 1997 bersama dengan 802.11 standard untuk rangkaian tanpa wayar. Ia sepatutnya memberikan kerahsiaan yang bersamaan dengan rangkaian berwayar (oleh itu namanya).

WEP dimulakan dengan penyulitan 64-bit dan akhirnya berjalan sehingga penyulitan 256-bit, tetapi pelaksanaan yang paling popular dalam router adalah penyulitan 128-bit. Malangnya, tidak lama selepas pengenalan WEP, penyelidik keselamatan mendapati beberapa kelemahan yang membolehkan mereka memecahkan kunci WEP dalam masa beberapa minit.

Walaupun dengan peningkatan dan pembetulan, protokol WEP tetap terdedah dan mudah ditembusi. Sebagai tindak balas kepada masalah ini, Perikatan WiFi memperkenalkan akses WPA atau WiFi yang dilindungi, yang diterima pakai pada tahun 2003.

WPA

WPA sebenarnya dimaksudkan untuk hanya ubat pertengahan sehingga mereka dapat memuktamadkan WPA2, yang diperkenalkan pada tahun 2004 dan kini menjadi standard yang digunakan pada masa ini. WPA digunakan Tkip atau Protokol Integriti Utama Temporal Sebagai cara untuk memastikan integriti mesej. Ini berbeza dengan WEP, yang menggunakan CRC atau pemeriksaan redundansi kitaran. TKIP jauh lebih kuat daripada CRC.

Malangnya, untuk menjaga perkara yang serasi, Perikatan WiFi meminjam beberapa aspek dari WEP, yang akhirnya membuat WPA dengan TKIP tidak selamat juga. WPA termasuk ciri baru yang dipanggil WPS (persediaan dilindungi WiFi), yang sepatutnya memudahkan pengguna menyambungkan peranti ke penghala wayarles. Walau bagaimanapun, ia akhirnya mempunyai kelemahan yang membolehkan penyelidik keselamatan memecahkan kunci WPA dalam masa yang singkat juga.

WPA2

WPA2 telah tersedia seawal tahun 2004 dan diperlukan secara rasmi pada tahun 2006. Perubahan terbesar antara WPA dan WPA2 adalah penggunaan algoritma penyulitan AES dengan CCMP dan bukannya TKIP.

Di WPA, AES adalah pilihan, tetapi di WPA2, AES adalah wajib dan TKIP adalah pilihan. Dari segi keselamatan, AES jauh lebih selamat daripada TKIP. Terdapat beberapa isu yang terdapat di WPA2, tetapi mereka hanya masalah dalam persekitaran korporat dan tidak memohon kepada pengguna rumah.

WPA menggunakan kunci 64-bit atau 128-bit, yang paling biasa ialah 64-bit untuk router rumah. WPA2-PSK dan WPA2-Personal adalah istilah yang boleh ditukar ganti.

Jadi jika anda perlu ingat sesuatu dari semua ini, ini: WPA2 adalah protokol yang paling selamat dan AE dengan CCMP adalah penyulitan yang paling selamat. Di samping itu, WPS harus dilumpuhkan kerana sangat mudah untuk menggodam dan menangkap pin penghala, yang kemudiannya boleh digunakan untuk menyambung ke penghala. Sekiranya anda mempunyai sebarang pertanyaan, jangan ragu untuk memberi komen. Nikmati!

- « Persediaan dan jalankan portal SMS dalam talian anda sendiri dengan mata di RHEL/Centos/Fedora

- Cara memeriksa tetapan pelayan proksi di komputer anda »