Menggunakan OpenSSH dengan pengesahan dua faktor menambah lapisan keselamatan tambahan

- 4790

- 501

- Dana Hammes

OpenSsh adalah suite perisian yang digunakan secara meluas untuk akses jauh yang selamat ke sistem dan pelayan melalui Internet. Ia menyediakan saluran komunikasi yang disulitkan antara dua sistem, menghalang akses yang tidak dibenarkan dan menguping. Walau bagaimanapun, bergantung semata-mata pada kata laluan untuk pengesahan boleh meninggalkan sistem anda terdedah kepada serangan kekerasan dan meneka kata laluan. Pengesahan dua faktor (2FA) menyediakan lapisan tambahan keselamatan kepada Openssh dengan menghendaki pengguna memberikan maklumat tambahan, biasanya kod satu kali yang dihasilkan oleh aplikasi mudah alih, sebagai tambahan kepada kata laluan mereka.

Dalam artikel ini, kami akan meneroka bagaimana untuk menyediakan OpenSSH dengan pengesahan dua faktor pada pelayan Linux, menambah lapisan tambahan keselamatan ke akses jauh anda.

Langkah 1: Memasang Google Authenticator

Langkah pertama ialah memasang aplikasi Google Authenticator di pelayan. Google Authenticator adalah aplikasi mudah alih yang digunakan secara meluas yang menjana kod satu kali untuk 2FA. Ia tersedia untuk kedua -dua peranti Android dan iOS.

Untuk memasang Google Authenticator pada pelayan Linux, gunakan arahan berikut:

sudo apt-get memasang libpam-google-authenticator Satu sistem berasaskan RHEL menggunakan:

sudo yum memasang google-authenticator Ini akan memasang modul Google Authenticator untuk Modul Pengesahan Pluggable (PAM) di pelayan anda.

Langkah 2: Mengkonfigurasi Google Authenticator

Sebaik sahaja anda memasang Google Authenticator, anda perlu mengkonfigurasinya untuk akaun pengguna anda. Untuk melakukan ini, jalankan arahan berikut:

Google-Authenticator Ini akan mendorong anda dengan beberapa soalan untuk mengkonfigurasi Google Authenticator untuk akaun pengguna anda. Soalan termasuk:

- Adakah anda mahukan token pengesahan menjadi berasaskan masa (y/n)?

- Sekiranya anda kehilangan telefon anda, anda boleh memulihkan token anda dari kod sandaran. Adakah anda ingin mengaktifkan ciri ini (y/n)?

- Adakah anda ingin memerlukan kod pengesahan setiap kali anda log masuk (y/n)?

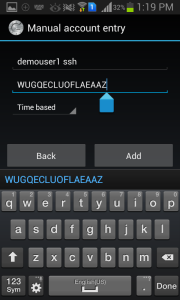

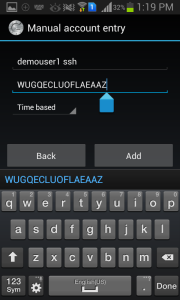

Jawab soalan mengikut keutamaan anda. Sebaik sahaja anda telah menyelesaikan persediaan, Google Authenticator akan menghasilkan kod QR yang boleh anda imbas menggunakan aplikasi Google Authenticator pada peranti mudah alih anda.

https: // www.Google.com/carta?chs=200x200&chld=M|0&cht=qr&chl=otpauth://totp/[email protected]%3Fsecret%3DWUGQECLUOFLAEAAZ Your new secret key is: WUGQECLUOFLAEAAZ Your verification code is 002879 Your emergency scratch codes are: 52979690 49230818 19888375 80196807 17714397 Do you want saya akan mengemas kini "~/.Google_authenticator "Fail (y/n) y Adakah anda ingin tidak membenarkan penggunaan banyak token pengesahan yang sama? Ini membatasi anda untuk satu log masuk kira-kira setiap 30-an, tetapi ia meningkatkan peluang anda untuk melihat atau bahkan menghalang serangan lelaki-dalam-pertengahan (y/n) y secara lalai, token adalah baik selama 30 saat dan untuk mengimbangi kemungkinan masa lapang antara klien dan pelayan, kami membenarkan token tambahan sebelum dan selepas masa sekarang. Sekiranya anda mengalami masalah dengan penyegerakan masa yang lemah, anda boleh meningkatkan tetingkap dari saiz lalai 1: 30min hingga kira -kira 4 minit. Adakah anda ingin berbuat demikian (y/n) y jika komputer yang anda masuk tidak mengeras terhadap percubaan log masuk kekerasan, anda boleh mengaktifkan pengurangan kadar untuk modul pengesahan. Secara lalai, ini mengehadkan penyerang kepada tidak lebih daripada 3 percubaan log masuk setiap 30 -an. Adakah anda ingin mengaktifkan kadar pembatasan (y/n) y

Google Authenticator akan menunjukkan kepada anda dengan kunci rahsia dan banyak "Kod Gores Kecemasan."Kod kecemasan hanya boleh digunakan satu kali sekiranya anda kunci rahsia hilang, jadi tuliskannya ke tempat yang selamat.

Gunakan aplikasi Google Authenticator di telefon Android, iPhone atau BlackBerry anda untuk menjana kod pengesahan dengan memasukkan kunci rahsia. Anda juga boleh mengimbas kod bar yang disediakan dalam URL untuk melakukannya.

Anda juga boleh menggunakan aplikasi berasaskan Java untuk menjana kod pengesahan. Gunakan pautan di bawah untuk mendapatkan butiran.

http: // blog.jcuff.bersih/2011/02/cli-java-berasaskan-google-authenticator.html

Langkah 3: Mengkonfigurasi OpenSSH

Sekarang anda telah mengkonfigurasi Google Authenticator untuk akaun pengguna anda, anda perlu mengkonfigurasi Openssh untuk menggunakannya.

- Untuk melakukan ini, edit "/Etc/Pam.d/sshd ” fail menggunakan editor teks kegemaran anda:

sudo nano /etc /Pam.D/SSHDTambahkan baris berikut di bahagian atas fail:

auth diperlukan PAM_GOOGLE_AUTHENTICATOR.Jadi1 auth diperlukan PAM_GOOGLE_AUTHENTICATOR.Jadi Simpan dan tutup fail.

- Seterusnya, edit "/Etc/ssh/sshd_config" Fail:

sudo nano/etc/ssh/sshd_configCari garis yang bermula dengan "ChallengereSponseAuthentication" Dan tukar nilainya kepada ya:

ChallengeresponseAuthentication Ya1 ChallengeresponseAuthentication Ya Simpan dan tutup fail.

- Akhirnya, mulakan semula perkhidmatan SSH untuk perubahan yang berlaku:

perkhidmatan sudo ssh mulakan semula

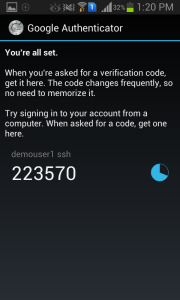

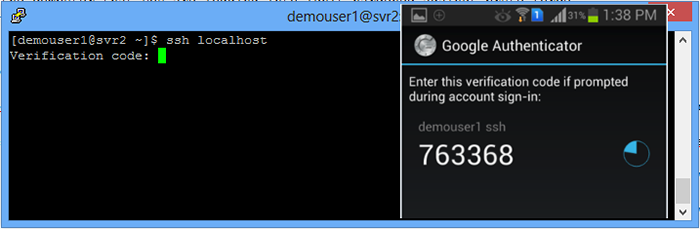

Langkah 4: Ujian

Sekarang anda telah mengkonfigurasi OpenSSH dengan pengesahan dua faktor, anda boleh mengujinya dengan cuba log masuk ke pelayan anda dari mesin jauh. Apabila anda diminta untuk kata laluan anda, anda juga akan diminta untuk kod pengesahan dari aplikasi Google Authenticator pada peranti mudah alih anda.

Sekiranya anda telah mengkonfigurasi semuanya dengan betul, anda harus berjaya log masuk ke pelayan anda menggunakan kata laluan anda dan kod pengesahan anda.

Kesimpulan

Menggunakan OpenSSH dengan pengesahan dua faktor adalah cara yang mudah tetapi berkesan untuk menambah lapisan keselamatan tambahan ke akses jauh anda. Dengan menghendaki pengguna memberikan maklumat tambahan, seperti kod satu kali yang dihasilkan oleh aplikasi mudah alih, anda dapat mengurangkan risiko akses yang tidak dibenarkan ke sistem anda.

Dengan mengikuti langkah-langkah yang digariskan dalam artikel ini, anda boleh dengan mudah menyediakan Openssh dengan pengesahan dua faktor pada pelayan Linux anda. Ingatlah untuk sentiasa menyimpan aplikasi pelayan anda dan Google Authenticator untuk memastikan keselamatan terbaik.

Perlu diingat bahawa sementara 2FA dapat meningkatkan keselamatan, itu tidak mudah dibakar. Penyerang masih boleh menggunakan kejuruteraan sosial atau kaedah lain untuk menipu pengguna untuk mendedahkan kata laluan atau kod pengesahan mereka. Oleh itu, adalah penting untuk juga melaksanakan langkah -langkah keselamatan yang lain, seperti perubahan kata laluan biasa, dasar kata laluan yang kuat, dan sistem pengesanan pencerobohan, untuk melindungi sistem anda selanjutnya.

Kesimpulannya, menggunakan OpenSSH dengan pengesahan dua faktor dapat meningkatkan keselamatan akses jauh anda. Dengan mengikuti langkah -langkah yang digariskan dalam artikel ini, anda boleh dengan mudah menyediakan 2FA untuk OpenSSH anda pada pelayan Linux anda. Sentiasa simpan sistem anda dan aplikasi Google Authenticator untuk memastikan keselamatan terbaik.

- « Cara Menambah Rekod SPF untuk Semua Akaun pada Pelayan CPanel

- Cara sandaran dan klon partition cakera menggunakan arahan DD di Linux »