Gunakan WPSCAN untuk mengimbas WordPress untuk kelemahan di Kali

- 4459

- 867

- Wendell Shields

Kelemahan dalam WordPress boleh ditemui oleh Utiliti WPSCAN, yang dipasang secara lalai di Kali Linux. Ia juga merupakan alat yang hebat untuk mengumpulkan maklumat peninjauan umum mengenai laman web yang menjalankan WordPress.

Pemilik laman web WordPress akan bijak untuk mencuba menjalankan WPSCAN terhadap laman web mereka, kerana ia mungkin mendedahkan isu keselamatan yang perlu ditampal. Ia juga boleh mendedahkan lebih banyak isu pelayan web umum, seperti penyenaraian direktori yang belum dimatikan di dalam Apache atau Nginx.

WPSCan sendiri bukan alat yang boleh digunakan secara berniat jahat semasa melakukan imbasan mudah terhadap tapak, melainkan jika anda menganggap trafik tambahan itu sendiri menjadi berniat jahat. Tetapi maklumat yang diturunkan mengenai tapak boleh dimanfaatkan oleh penyerang untuk melancarkan serangan. WPSCAN juga boleh mencuba kombinasi nama pengguna dan kata laluan untuk mencuba dan mendapatkan akses ke laman web WordPress. Atas sebab ini, dinasihatkan bahawa anda hanya menjalankan WPSCAN terhadap tapak yang anda miliki atau mempunyai kebenaran untuk mengimbas.

Dalam panduan ini, kita akan melihat cara menggunakan WPSCAN dan pelbagai pilihan baris arahannya di Kali Linux. Cuba beberapa contoh di bawah untuk menguji pemasangan WordPress anda sendiri untuk kelemahan keselamatan.

Dalam tutorial ini anda akan belajar:

- Cara Menggunakan WPSCAN

- Cara Mengimbas Kelemahan dengan Token API

Menggunakan WPSCAN di Kali Linux

Menggunakan WPSCAN di Kali Linux | Kategori | Keperluan, konvensyen atau versi perisian yang digunakan |

|---|---|

| Sistem | Kali Linux |

| Perisian | WPSCAN |

| Yang lain | Akses istimewa ke sistem linux anda sebagai akar atau melalui sudo perintah. |

| Konvensyen | # - Memerlukan arahan Linux yang diberikan untuk dilaksanakan dengan keistimewaan akar sama ada secara langsung sebagai pengguna root atau dengan menggunakan sudo perintah$ - Memerlukan arahan Linux yang diberikan sebagai pengguna yang tidak layak |

Cara Menggunakan WPSCAN

Walaupun WPSCan sudah dipasang pada sistem anda, anda dapat memastikan bahawa ia dipasang dan terkini dengan menaip arahan berikut di terminal.

$ sudo apt update $ sudo apt memasang wpscan

Kami telah menyediakan pelayan ujian dengan Apache dan WordPress dipasang. Ikuti bersama dengan contoh contoh kami di bawah ketika kami memeriksa keselamatan laman web ujian kami.

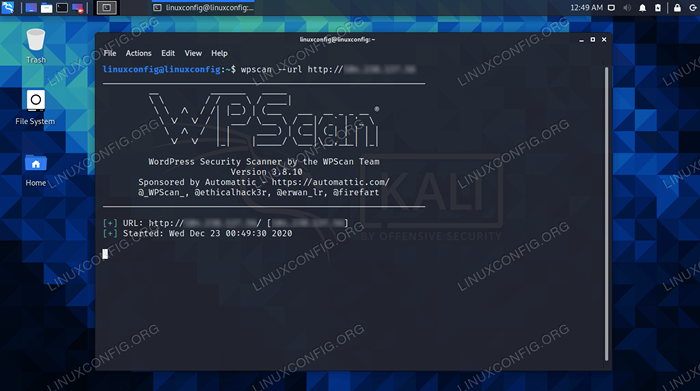

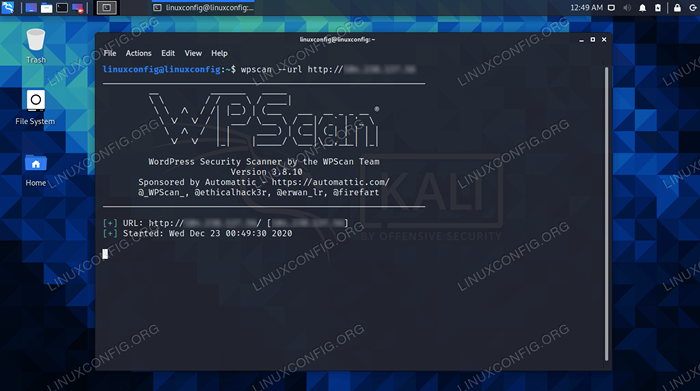

Menggunakan --url pilihan dan tentukan URL tapak WordPress untuk mengimbasnya dengan WPSCAN.

$ wpscan --url http: // contoh.com

WPSCAN kemudian akan melakukan imbasan terhadap laman web, yang biasanya disimpulkan dalam beberapa saat. Oleh kerana kami belum menetapkan sebarang pilihan tambahan, WPSCAN melakukan imbasan pasif dan mengumpulkan pelbagai maklumat dengan merangkak laman web dan memeriksa kod HTML.

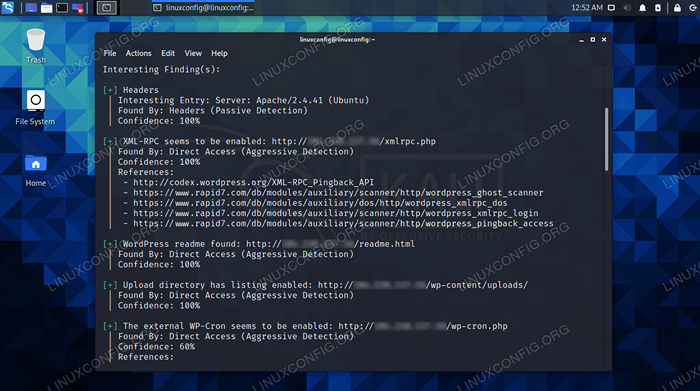

Beberapa perkara yang diturunkan oleh imbasan adalah seperti berikut:

- Pelayan sedang menjalankan Apache 2.4.41 di Ubuntu Linux

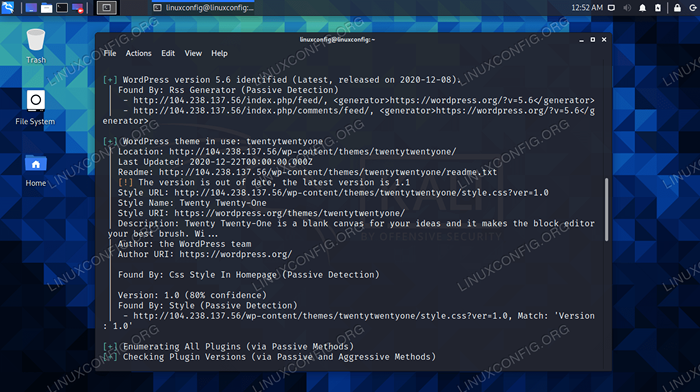

- Versi WordPress ialah 5.6 (Beberapa versi lama telah mengetahui kelemahan, mana -mana WPSCAN akan memberitahu anda mengenai perkara itu)

- Tema WordPress yang digunakan dipanggil Twenty Twenty-One, dan sudah lapuk

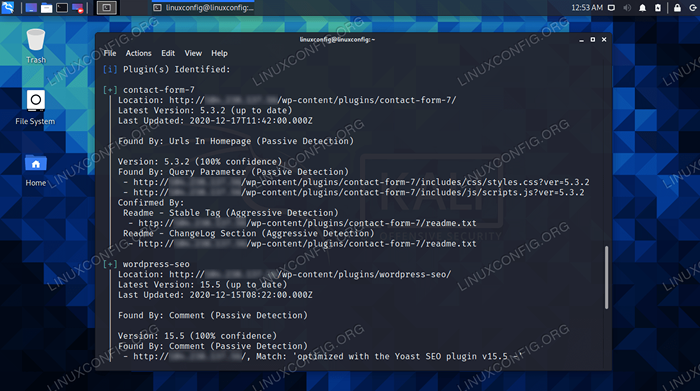

- Laman ini menggunakan plugin yang dipanggil 'Borang Hubungan 7' dan 'Yoast Seo'

- Direktori muat naik telah diaktifkan

- XML-RPC dan WP-CRON diaktifkan

- Fail WordPress Readme telah dijumpai di pelayan

Penemuan dari WPSCAN

Penemuan dari WPSCAN Sebilangan maklumat ini dapat membantu penyerang, tetapi tidak ada yang diturunkan yang menyebabkan kebimbangan utama. Walau bagaimanapun, penyenaraian direktori pastinya akan dilumpuhkan di Apache, dan XML-RPC juga harus dilumpuhkan jika ia tidak digunakan. Permukaan serangan yang kurang tersedia, semakin baik.

Versi dan tema WordPress diturunkan

Versi dan tema WordPress diturunkan Pentadbir tapak juga boleh mengambil langkah untuk menyamar tema, plugin, dan versi perisian yang mereka jalankan. Yang akan berada di luar skop panduan ini, tetapi ada plugin WordPress yang boleh membuat perubahan ini ke laman web anda.

Plugin WordPress yang terdapat di laman web ini

Plugin WordPress yang terdapat di laman web ini Sekiranya laman web telah melakukan pekerjaan yang cukup baik untuk menghalang maklumat WordPress mereka, wpscan mungkin kembali dengan mengatakan bahawa laman web itu tidak menjalankan wordpress sama sekali. Sekiranya anda tahu ini tidak benar, anda boleh menggunakannya --kuasa Pilihan untuk memaksa WPSCAN untuk mengimbas laman web ini.

$ wpscan --url http: // contoh.com --force

Beberapa laman web juga boleh menukar plugin lalai atau direktori kandungan WP. Untuk membantu WPSCan mencari direktori ini, anda boleh menentukannya secara manual dengan --WP-Content-Dir dan --WP-PLUGINS-DIR pilihan. Kami telah mengisi beberapa contoh direktori di bawah, jadi pastikan anda menggantikannya.

$ wpscan --url http: // contoh.com --force --wp-content-dir newcontentdir --wp-plugins-dir newcontentdir/apps

Mengimbas kelemahan

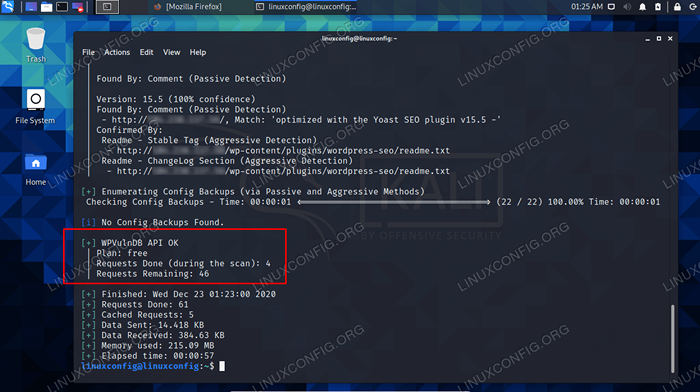

Untuk mengimbas kelemahan, anda perlu mendapatkan tanda API dari laman web WPSCAN. Semacam menjengkelkan, tetapi prosesnya agak tidak menyakitkan dan percuma. Dengan token, anda dibenarkan melakukan 50 imbasan kelemahan setiap hari. Untuk lebih banyak imbasan, anda perlu membayar harga.

Sebaik sahaja anda mempunyai token anda, anda boleh menggunakan --API-TOKEN pilihan untuk memasukkannya dalam perintah anda. Data kelemahan kemudian dipaparkan secara automatik selepas imbasan.

$ wpscan --url http: // contoh.com-token-token token

Menggunakan token API membolehkan data kelemahan ditunjukkan

Menggunakan token API membolehkan data kelemahan ditunjukkan Untuk melakukan imbasan yang lebih invasif, yang berpotensi akan mendedahkan lebih banyak kelemahan atau maklumat, anda boleh menentukan jenis pengesanan yang berbeza dengan --mod pengesanan pilihan. Pilihan termasuk pasif, bercampur, atau agresif.

$ wpscan --url http: // contoh.com-token-token token-pengekalan mod agresif

Menggunakan arahan di atas harus membantu anda menemui semua titik lemah laman WordPress anda, dan sekarang anda boleh mengambil langkah untuk meningkatkan keselamatan anda. Lebih banyak lagi yang boleh dilakukan oleh WPSCAN; Lihat halaman bantuannya untuk senarai lengkap pilihan.

$ wpscan -h

WPSCAN juga merangkumi rujukan di bawah setiap bahagian outputnya. Ini adalah pautan ke artikel yang membantu menjelaskan maklumat yang dilaporkan oleh WPSCAN. Sebagai contoh, terdapat dua rujukan yang membantu menjelaskan bagaimana WP-Cron boleh digunakan untuk serangan DDOS. Lihat pautan tersebut untuk mengetahui lebih lanjut.

Pemikiran penutupan

Dalam panduan ini, kami belajar bagaimana mengimbas laman WordPress dengan WPSCAN di Kali Linux. Kami melihat pelbagai pilihan untuk menentukan dengan arahan, yang dapat membantu kami mengimbas laman web yang telah menghalang konfigurasi mereka. Kami juga melihat bagaimana untuk mendedahkan maklumat kelemahan dengan mendapatkan token API dan menggunakan mod pengesanan yang agresif.

WordPress adalah CMS dengan banyak kod, tema, dan plugin, semuanya dari pelbagai penulis. Dengan begitu banyak bahagian yang bergerak, pasti ada kelemahan keselamatan pada satu ketika. Itulah sebabnya penting untuk menggunakan WPSCAN untuk memeriksa laman web anda untuk isu keselamatan, dan sentiasa menjaga perisian tapak anda terkini dengan menggunakan patch keselamatan terkini.

Tutorial Linux Berkaitan:

- Ubuntu 20.04: WordPress dengan pemasangan nginx

- Gunakan Joomscan untuk mengimbas Joomla untuk kelemahan di Kali

- Senarai alat Kali Linux terbaik untuk ujian penembusan dan ..

- Ubuntu 20.04 WordPress dengan pemasangan Apache

- Persediaan Pelayan HTTP Kali

- Cara Memindahkan Apache ke Nginx dengan Menukar Virtualhosts ke ..

- Cara memeriksa status nginx di Ubuntu

- Cara Dual Boot Kali Linux dan Windows 10

- Asas Editor Vim di Linux

- Cara memasang nginx di linux