SSH_SCAN - Mengesahkan Konfigurasi dan Dasar Pelayan SSH anda di Linux

- 2309

- 475

- Don Will

SSH_SCAN adalah konfigurasi SSH prototaip dan pengimbas dasar yang mudah digunakan untuk pelayan Linux dan Unix, yang diilhamkan oleh Panduan Keselamatan Mozilla OpenSsh, yang menyediakan cadangan dasar asas yang munasabah untuk parameter konfigurasi SSH seperti ciphers, mac, dan kexalgos dan banyak lagi.

Ia mempunyai beberapa faedah berikut:

- Ia mempunyai ketergantungan yang minimum, SSH_SCAN hanya menggunakan Ruby dan Bindata asli untuk melakukan kerja, tidak ada kebergantungan berat.

- Ia mudah alih, anda boleh menggunakan ssh_scan dalam projek lain atau untuk automasi tugas.

- Sangat mudah digunakan, cukup tunjukkan pada perkhidmatan SSH dan dapatkan laporan JSON mengenai apa yang disokongnya dan status dasar itu.

- Ia juga boleh dikonfigurasikan, anda boleh membuat dasar tersuai anda sendiri yang sesuai dengan keperluan dasar khusus anda.

Cadangan Baca: Cara memasang dan mengkonfigurasi pelayan openssh di linux

Cara memasang ssh_scan di linux

Terdapat tiga cara anda boleh memasang SSH_SCAN Dan mereka:

Untuk memasang dan berjalan sebagai permata, taipkan:

----------- Di Debian/Ubuntu ----------- $ sudo apt-get memasang permata ruby $ sudo permata pemasangan ssh_scan ----------- Pada centos/rhel ----------- # yum Pasang Ruby Rubygem # Gem Pasang SSH_SCAN

Untuk berlari dari bekas Docker, taipkan:

# Docker Pull Mozilla/SSH_SCAN # Docker Run -it Mozilla/SSH_SCAN/APP/BIN/SSH_SCAN -T GITHUB.com

Untuk memasang dan berjalan dari sumber, taip:

# git clone https: // github.com/mozilla/ssh_scan.git # cd ssh_scan # gpg2 --keyserver hkp: // kekunci.Gnupg.Net - -Recv -Keys 409B6B1796C275462A1703113804BB82D39DC0E3 # curl -Ssl https: // GET.RVM.io | Bash -s stabil # RVM Pasang 2.3.1 # RVM Gunakan 2.3.1 # GEM Pasang Bundler # Bundle Pasang # ./bin/ssh_scan

Cara Menggunakan SSH_SCAN di Linux

Sintaks untuk menggunakan ssh_scan adalah seperti berikut:

$ ssh_scan -t ip -address $ ssh_scan -t pelayan -hostname

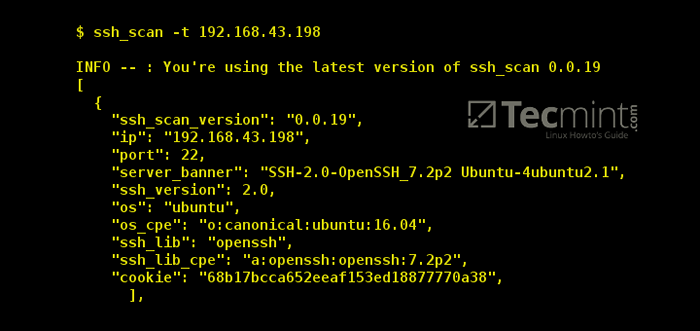

Contohnya untuk mengimbas konfigurasi SSH dan dasar pelayan 92.168.43.198, Masukkan:

$ ssh_scan -t 192.168.43.198

Perhatikan anda juga boleh lulus [IP/Range/HostName] ke -t Pilihan seperti yang ditunjukkan dalam pilihan di bawah:

$ ssh_scan -t 192.168.43.198,200,205 $ ssh_scan -t ujian.Tecmint.lan

Output sampel

Saya, [2017-05-09T10: 36: 17.913644 #7145] Maklumat -: Anda menggunakan versi terbaru SSH_SCAN 0.0.19 ["ssh_scan_version": "0.0.19 "," ip ":" 192.168.43.198 "," pelabuhan ": 22," server_banner ":" ssh-2.0-Openssh_7.2p2 Ubuntu-4ubuntu2.1 "," ssh_version ": 2.0, "OS": "Ubuntu", "OS_CPE": "O: Canonical: Ubuntu: 16.04 "," ssh_lib ":" openssh "," ssh_lib_cpe ":" a: openssh: openssh: 7.2p2 "," cookie ":" 68b17bcca652eeak153ed188877770a38 "," key_algorithms ": [" [e-mel dilindungi] "," ecdh-sha2-nistp256 " Hellman-group-exchange-sha256 "," Diffie-Hellman-Group14-sha1 "]," Server_Host_Key_algorithms ": [" SSH-RSA "," RSA-SHA2-512 "," RSA-SHA2-256 "," ECDSA- sha2-nistp256 "," ssh-ed25519 "]," encryption_algorithms_client_to_server ": [" [e-mel dilindungi] "," AES128-CTR "," AES192-CTR "," AES256-CTR "," [dilindungi e-mel] "]," encryption_algorithms_server_to_client ": [" [dilindungi e-mel] "," AES128-CTR "," AES192-CTR "," AES256-CTR "," [E-mel dilindungi] "," [E-mel dilindungi] " ], "mac_algorithms_client_to_server": ["[e -mel dilindungi]", "[e -mel dilindungi]", "[dilindungi e -mel]", "[dilindungi e -mel]", "[dilindungi e -mel]", "[dilindungi e -mel]", " [dilindungi e-mel] "," HMAC-SHA2-256 "," HMAC-SHA2-512 "," HMAC-SHA1 "],"mac_algorithms_server_to_client": ["[dilindungi e -mel]", "[dilindungi e -mel]", "[dilindungi e -mel]", "[dilindungi e -mel]", "[dilindungi e -mel]", "[dilindungi e -mel]", "[e -mel dilindungi] "," HMAC-SHA2-256 "," HMAC-SHA2-512 "," HMAC-SHA1 "]," COMPRESSION_ALGORITHMS_CLIENT_TO_SERVER ": [" Tiada "," [E-mel dilindungi] "] tiada "," [dilindungi e -mel] "]," languages_client_to_server ": []," languages_server_to_client ": []," hostname ":" tecmint "," auth_methods ": [" publickey "," kata laluan "]," cap jari " : "rsa": "known_bad": "false", "md5": "0e: d0: d7: 11: f0: 9b: f8: 33: 9c: ab: 26: 77: 66: 9e: F4 "," Sha1 ":" FC: 8d: D5: A1: BF: 52: 48: A6: 7E: F9: A6: 2F: AF: CA: E2: F0: 3A: 9A: B7: FA "," SHA256 ":" FF: 00: B4: A4: 40: 05: 19: 27: 7C: 33: AA: DB: A6: 96: 32: 88: 8e: BF: 05: A1: 81: C0: A4: A8: 16: 01: 01: 0b: 20: 37: 81: 11 "," start_time ":" 2017-05-09 10:36:17 +0300 "," end_time ":" 2017-05-09 10:36:18 +0300 ","scan_duration_seconds": 0.221573169, "duplikat_host_key_ips": [], "pematuhan": "policy": "Mozilla moden", "mematuhi": palsu, "cadangan": ["Keluarkan algos pertukaran utama ini: diffie-hellman-group14-sha1", "Keluarkan algos Mac ini: [dilindungi e-mel], [dilindungi e-mel], [dilindungi e-mel], hmac-sha1", "Keluarkan kaedah pengesahan ini: kata laluan"], "rujukan": ["https: // wiki.Mozilla.org/keselamatan/garis panduan/openssh "]]

Anda boleh menggunakan -p Untuk menentukan pelabuhan yang berbeza, -L untuk membolehkan logger dan -V Untuk menentukan tahap kelebihan seperti yang ditunjukkan di bawah:

$ ssh_scan -t 192.168.43.198 -P 22222 -L SSH -Scan.Log -V Info

Di samping itu, gunakan fail dasar tersuai (lalai adalah Mozilla Modern) dengan -P atau --Dasar [Fail] Seperti So:

$ ssh_scan -t 192.168.43.198 -L SSH -scan.Log -V Info -p/Path/To/Custom/Policy/File

Taipkan ini untuk melihat semua pilihan penggunaan SSH_SCAN dan lebih banyak contoh:

$ ssh_scan -h

Output sampel

SSH_SCAN V0.0.17 (https: // github.com/mozilla/ssh_scan) penggunaan: ssh_scan [options] -t, --target [ip/range/hostname] ip/ranges/hostname to scan -f, -file [filePath] jalur fail yang mengandungi ip/julat /HostNames ke Scan -t, --Timeout [Seconds] Timeout per Connect selepas ssh_scan menyerah pada host -l, - -logger [log fail log] enable -o, --from_json [filePath] untuk membaca json Output dari -o, --Output [FilePath] Fail untuk menulis output JSON ke -p, --port [port] port (lalai: 22) -p, --policy [file] fail dasar tersuai (lalai: mozilla moden) --Threads [Number] Bilangan Thread Pekerja (lalai: 5) --FingerPrint-Db [Fail] Lokasi fail pangkalan data cap jari (lalai: ./cap jari.db) -status -status -update -status tidak periksa kemas kini -u, --Unit -test [file] buang kod keluar yang sesuai berdasarkan status pematuhan -v [std_logging_level], --verbosity -v, --version paparan hanya Maklumat Versi -H, -Help Tunjukkan contoh mesej ini: ssh_scan -t 192.168.1.1 ssh_scan -t pelayan.Contoh.com ssh_scan -t :: 1 ssh_scan -t :: 1 -t 5 ssh_scan -f tuan rumah.txt ssh_scan -o output.output json ssh_scan -o.JSON -O RESCAN_OUTPUT.json ssh_scan -t 192.168.1.1 -p 22222 ssh_scan -t 192.168.1.1 -p 22222 -l output.Log -V Info SSH_SCAN -T 192.168.1.1 -p custom_policy.yml ssh_scan -t 192.168.1.1 --Unit -test -p custom_policy.yml

Lihat beberapa Artilces Berguna di SSH Server:

- Log masuk tanpa kata laluan SSH menggunakan keygen SSH dalam 5 langkah mudah

- 5 amalan terbaik untuk menjamin pelayan SSH

- Hadkan akses pengguna SSH ke direktori tertentu menggunakan penjara chrooted

- Cara Mengkonfigurasi Sambungan SSH Custom Untuk Memudahkan Akses Jauh

Untuk maklumat lanjut, lawati repositori ssh_scan github: https: // github.com/mozilla/ssh_scan

Dalam artikel ini, kami menunjukkan kepada anda bagaimana untuk menubuhkan dan menggunakan ssh_scan di linux. Adakah anda tahu alat yang serupa di luar sana? Beritahu kami melalui borang maklum balas di bawah, termasuk sebarang pemikiran lain mengenai panduan ini.

- « TTYLOAD - Menunjukkan graf berkod warna purata beban linux di terminal

- Cara kata laluan melindungi fail vim di linux »