Shorewall - Firewall peringkat tinggi untuk mengkonfigurasi pelayan Linux

- 2406

- 108

- Wendell Shields

Menyediakan firewall di linux boleh menjadi sangat menakutkan untuk pemula, atau bagi seseorang yang tidak begitu biasa dengan IPTABLES. Nasib baik, ada penyelesaian yang sangat mudah digunakan Shorewall.

Pasang shorewall firewall di linux

Pasang shorewall firewall di linux Dalam tutorial berbilang bahagian ini, saya akan memulakan anda Shorewall, Dan membimbing anda melalui beberapa topik yang lebih maju dengan sistem firewall yang hebat ini.

Apa itu Shorewall?

Shorewall pada dasarnya merupakan front-end untuk iptables, tetapi ia adalah persekitaran barisan barisan hadapan yang menggunakan beberapa fail teks untuk konfigurasinya. Manakala Shorewall adalah sistem firewall yang mantap yang boleh diperkatakan di atas rangkaian yang sangat besar yang melayani pelbagai mesin, kita akan bermula dengan konfigurasi dua muka asas dan kuku ke bawah asas-asas.

Konfigurasi dua antara muka terdiri daripada mesin dengan dua port Ethernet, yang masuk, dan satu pergi ke rangkaian tempatan.

Pemasangan Shorewall di Linux

Shorewall boleh dipasang menggunakan alat Pengurus Pakej Apt-Get dan Yum.

Pada Debian/Ubuntu/Linux Mint

$ sudo apt-get memasang shorewall6

Pada RHEL/Centos/Fedora

$ sudo yum pasang shorewall6

Selepas pemasangan, kita perlu menyalin konfigurasi sampel dari "/usr/share/doc/shorewall"Direktori ke Direktori Lalai Shorewall"/etc/shorewall ".

$ sudo cp/usr/share/doc/shorewall/contoh/dua interfaces/*/etc/shorewall

Dan kemudian cd ke /etc /shorewall.

$ cd /etc /shorewall

Sekiranya kita melihat di direktori ini, kita melihat sekumpulan fail dan Shorewall.Conf fail. Shorewall melihat rangkaian sebagai sekumpulan zon yang berbeza, jadi fail pertama yang kita mahu lihat ia adalah "/etc/shorewall/zon"Fail.

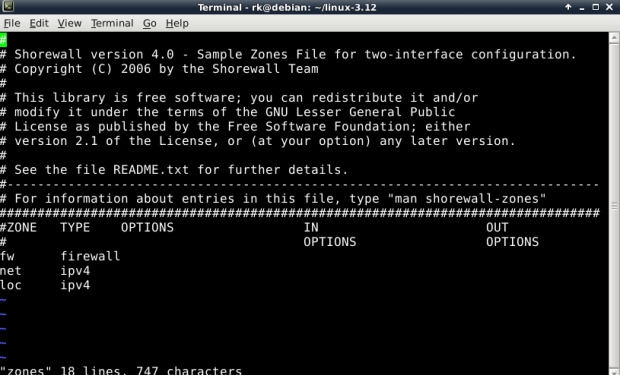

Zon

Zon Di sini, kita melihat bahawa terdapat tiga zon yang ditakrifkan secara lalai: jaring, loc, dan semua. Penting untuk diperhatikan bahawa Shorewall merawat mesin firewall itu sendiri sebagai zonnya sendiri dan menyimpannya dalam pemboleh ubah yang dipanggil $ Fw. Anda akan melihat pemboleh ubah ini sepanjang fail konfigurasi yang lain.

"/etc/shorewall/zon"Fail cukup jelas. Anda mempunyai zon bersih (antara muka yang menghadap ke internet), loc Kawasan (LAN menghadap antara muka), dan semua, yang semuanya.

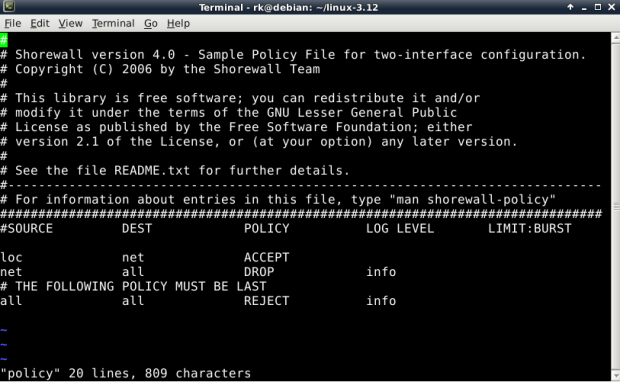

Dasar

Dasar Persediaan ini menyerahkan perkara berikut:

- Ia membolehkan semua permintaan sambungan dari zon loc (Lan) kepada zon bersih (Internet).

- Menjatuhkan semua permintaan sambungan (mengabaikan) dari zon bersih ke Firewall dan juga Lan.

- Menolak dan log semua permintaan lain.

The Tahap log sedikit harus biasa dengan sesiapa yang telah melakukan pentadbiran Apache, Mysql, atau bilangan lain yang lain Foss program. Dalam kes ini, kita memberitahu Shorewall untuk menggunakan Tahap Maklumat pembalakan.

Sekiranya anda ingin mendapatkan firewall anda untuk anda mentadbir dari LAN anda, anda boleh menambah baris berikut ke "/etc/shorewall/polisi"Fail.

#Source Had Level Level Policy Dasar: Burst Loc $ FW Terima $ FW Loc Terima

Sekarang zon dan dasar kita ditetapkan, kita perlu mengkonfigurasi antara muka kita. Anda melakukan ini dengan mengedit "/etc/shorewall/antara muka"Fail.

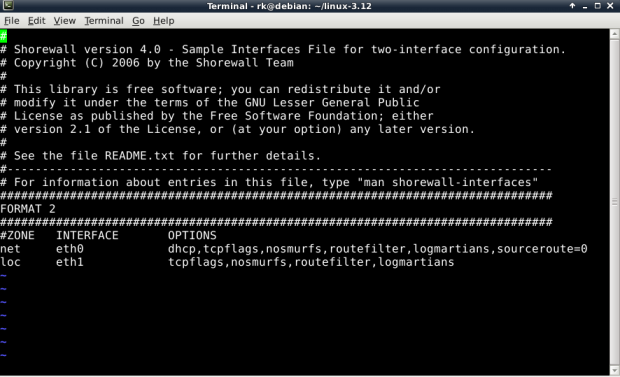

Antara muka

Antara muka Di sini, kami telah menetapkan antara muka Internet kami ETH0 kepada zon bersih. Di sisi LAN kami, kami telah menetapkan antara muka yang lain, eth1, kepada zon loc. Sila sesuaikan fail ini untuk menyalakan konfigurasi anda dengan betul.

Pelbagai pilihan yang boleh anda letakkan untuk salah satu antara muka ini adalah luas, dan terbaik dijelaskan secara terperinci di halaman lelaki.

$ man Shorewall-Interfaces

Pelarian cepat dari beberapa dari mereka adalah seperti berikut:

- Nosmurfs - Paket penapis dengan alamat siaran sebagai sumber.

- Logmartians - paket log dengan alamat sumber yang mustahil.

- routefilter - penapisan laluan kernel untuk anti-spoofing.

Sudah tentu, sekarang sistem kami dipadam semula, kami akan memerlukan sambungan tertentu untuk dibenarkan untuk mendapatkan apa yang perlu kami lakukan. Anda menentukan ini dalam fail peraturan di "/etc/shorewall/peraturan".

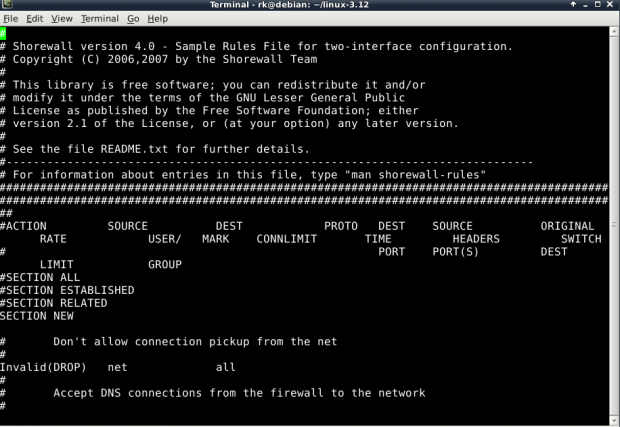

Peraturan

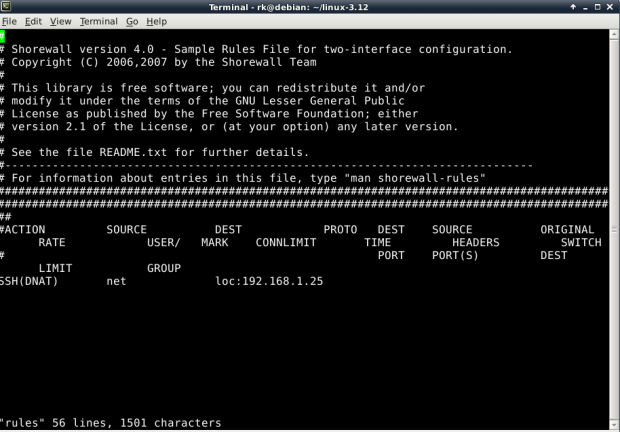

Peraturan Fail ini kelihatan mengelirukan pada mulanya, terutamanya kerana lajur bertindih, tetapi tajuknya cukup jelas. Pertama, anda mempunyai Lajur Tindakan, yang menerangkan apa yang anda mahu lakukan.

Seterusnya, anda mempunyai Sumber tajuk di mana anda menentukan Kawasan di mana paket itu berasal. Kemudian, anda mempunyai anda Dest, atau destinasi, yang mana satu Kawasan atau alamat IP destinasi. Mari gunakan contoh.

Katakan anda mahu menjalankan SSH pelayan di belakang firewall anda di mesin dengan alamat IP 192.168.1.25. Bukan sahaja anda perlu membuka pelabuhan di firewall anda, tetapi anda perlu memberitahu firewall bahawa mana -mana lalu lintas yang datang ke pelabuhan 22 perlu dihalakan ke mesin di 192.168.1.25.

Ini dikenali sebagai Port Forwarding. Ini adalah ciri umum yang paling banyak Firewall/router. "/etc/shorewall/peraturan", Anda akan mencapai ini dengan menambahkan garis seperti ini:

SSH (DNAT) Net Loc: 192.168.1.25

SSH Port Forwarding

SSH Port Forwarding Di atas, kami telah menentukan apa -apa SSH paket yang ditakdirkan dari zon bersih ke firewall mesti diarahkan (Dnat) ke pelabuhan 22 di mesin dengan alamat 192.168.1.25.

Ini dipanggil Terjemahan alamat rangkaian atau Nat. "D"Hanya memberitahu Shorewall bahawa ini adalah Nat untuk alamat destinasi.

Agar ini berfungsi, anda mesti mempunyai Nat Sokongan diaktifkan di kernel anda. Jika kamu perlu Nat Dan jangan memilikinya, sila lihat tutorial saya untuk Menggabungkan semula kernel Debian.

Pautan rujukan

Laman Utama Shorewall

Dalam artikel seterusnya, kami akan melalui beberapa topik yang lebih maju, tetapi harus ada banyak di sini untuk memulakan anda sekarang. Seperti biasa, sila lihat halaman lelaki untuk pemahaman yang lebih mendalam.

Baca juga : Meneroka Konfigurasi Firewall Shorewall dan Pilihan Talian Perintah

- « Pemasangan Pangkalan Data Oracle 11G Release 2 di RHEL/CentOS 6.x/5.x/4.x

- Kernel 3.12 Dikeluarkan - Pasang dan Kompil di Debian Linux »