Pemasangan dan Konfigurasi TACACS+ dengan Router Cisco di Debian 8 Jessie

- 1659

- 172

- Dale Harris II

Teknologi hari ini sangat bergantung pada peralatan rangkaian dan konfigurasi peralatan rangkaian yang betul. Pentadbir ditugaskan untuk memastikan bahawa perubahan konfigurasi bukan sahaja diuji dengan teliti sebelum pelaksanaan tetapi juga perubahan konfigurasi yang dilakukan oleh individu yang diberi kuasa untuk membuat perubahan serta memastikan perubahan itu dilog masuk.

Pasang TACACS+ di Debian Menggunakan Router Cisco

Pasang TACACS+ di Debian Menggunakan Router Cisco Prinsip keselamatan ini dikenali sebagai Aaa (Triple-a) atau Pengesahan, Kebenaran, dan Perakaunan. Terdapat dua sistem yang sangat menonjol yang menawarkan fungsi AAA untuk pentadbir untuk mendapatkan akses ke peranti dan rangkaian peranti tersebut berkhidmat.

Jejari (Perkhidmatan Pengguna Dial-Dalam Akses Jauh) dan TACACS+ (Sistem Kawalan Akses Pengawal Akses Terminal ditambah).

Jejari secara tradisinya digunakan untuk mengesahkan pengguna untuk mengakses rangkaian yang berbeza TACACS di TACACs secara tradisional digunakan untuk pentadbiran peranti. Salah satu perbezaan yang besar antara kedua -dua protokol ini adalah keupayaan TACACs untuk memisahkan fungsi AAA ke dalam fungsi bebas.

Manfaat pemisahan TACACs fungsi AAA adalah keupayaan pengguna untuk melaksanakan perintah tertentu dapat dikawal. Ini sangat berfaedah kepada organisasi yang ingin menyediakan kakitangan rangkaian atau pentadbir IT yang lain dengan keistimewaan arahan yang berbeza di tahap yang sangat berbutir.

Artikel ini akan berjalan melalui penubuhan a Debian sistem untuk bertindak sebagai TACACS+ sistem.

Persediaan Persekitaran

- Debian 8 dipasang dan konfigurasikan dengan sambungan rangkaian. Sila baca artikel ini mengenai cara memasang Debian 8

- Cisco Network Switch 2940 (kebanyakan peranti Cisco lain akan berfungsi juga tetapi perintah pada suis/penghala mungkin berbeza -beza).

Pemasangan perisian TACACS+ di Debian 8

Langkah pertama dalam menubuhkan baru ini TACACS pelayan akan memperoleh perisian dari repositori. Ini mudah dicapai dengan penggunaan 'Apt' perintah.

# apt-get memasang tacacs+

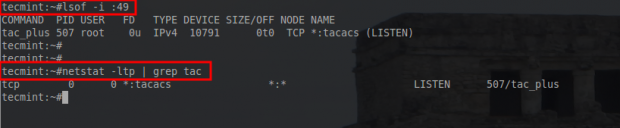

Perintah di atas akan memasang dan memulakan perkhidmatan pelayan di port 49. Ini dapat disahkan dengan beberapa utiliti.

# lsof -i: 49 # netstat -ltp | grep tac

Kedua -dua arahan ini harus mengembalikan garis yang menunjukkan TACACS sedang mendengar di port 49 pada sistem ini.

Sahkan perkhidmatan TACACS

Sahkan perkhidmatan TACACS Pada ketika ini TACACS sedang mendengar sambungan di mesin ini. Sekarang sudah tiba masanya untuk mengkonfigurasi TACACS perkhidmatan dan pengguna.

Mengkonfigurasi Perkhidmatan dan Pengguna TACACS

Secara amnya adalah idea yang baik untuk mengikat perkhidmatan ke alamat IP tertentu jika pelayan berlaku untuk mempunyai pelbagai alamat. Untuk melaksanakan tugas ini, pilihan daemon lalai boleh diubah suai untuk menentukan alamat IP.

# nano/etc/lalai/tacacs+

Fail ini menentukan semua tetapan daemon TACACS Sistem harus bermula. Pemasangan lalai hanya akan menentukan fail konfigurasi. Dengan menambah a '-B' Argumen pada fail ini, alamat IP tertentu boleh digunakan untuk TACACS untuk mendengar.

TACACS+ Konfigurasikan failDaemon_opts = "-c/etc/tacacs+/tac_plus.conf " - Baris asal Daemon_opts = "-c/etc/tacacs+/tac_plus.Conf -B x.X.X.X " - barisan baru, di mana X.X.X.X adalah alamat IP untuk mendengar

Nota Khas di Debian: Atas sebab tertentu cuba memulakan semula TACACS+ perkhidmatan untuk membaca pilihan daemon baru tidak berjaya (melalui perkhidmatan tacacs_plus restart).

Isu di sini nampaknya ketika TACACS dimulakan melalui di dalamnya Skrip, The Pid ditetapkan secara statik ke "Pidfile =/var/run/tac_plus.pid ” Walau bagaimanapun apabila "-B x.X.X.X " ditentukan sebagai pilihan daemon, nama fail PID ditukar kepada "/Var/run/tac_plus.pid.X.X.X.X ".

Saya tidak pasti sama ada ini adalah bug atau tidak tetapi untuk memerangi keadaan sementara, seseorang boleh menetapkan secara manual Pidfile di dalam di dalamnya skrip dengan menukar garis ke "Pidfile =/var/run/tac_plus.pid.X.X.X.X " di mana x.X.X.X adalah alamat IP TACACS harus mendengar dan kemudian memulakan perkhidmatan dengan:

# perkhidmatan tacacs_plus bermula

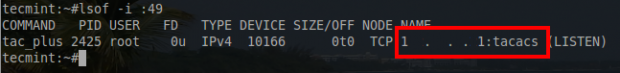

Setelah memulakan semula perkhidmatan, arahan LSOF boleh digunakan sekali lagi untuk mengesahkan bahawa perkhidmatan TACACS sedang mendengar di alamat IP yang betul.

# lsof -i: 49

Semak perkhidmatan TACACS

Semak perkhidmatan TACACS Seperti yang dilihat di atas, TACACS sedang mendengar pada alamat IP pada alamat IP tertentu seperti yang ditetapkan dalam fail lalai TACACS di atas. Pada masa ini pengguna dan set arahan tertentu perlu dibuat.

Maklumat ini diuruskan oleh fail lain: '/etc/tacacs+/tac_plus.Conf'. Buka fail ini dengan editor teks untuk membuat pengubahsuaian yang sesuai.

# nano/etc/tacacs+/tac_plus.Conf

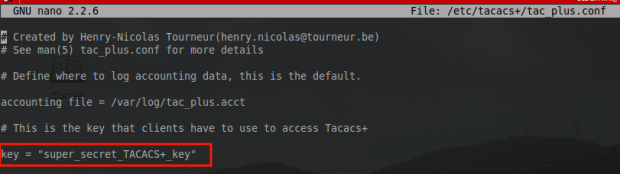

Fail ini adalah di mana semua TACACS Spesifikasi harus tinggal (kebenaran pengguna, senarai kawalan akses, kunci tuan rumah, dll). Perkara pertama yang perlu dibuat adalah kunci untuk peranti rangkaian.

Terdapat banyak fleksibiliti dalam langkah ini. Kunci tunggal boleh dikonfigurasikan untuk semua peranti rangkaian atau kekunci berganda boleh dikonfigurasikan setiap peranti. Pilihannya terpulang kepada pengguna tetapi panduan ini akan menggunakan kunci tunggal untuk kesederhanaan.

tac_plus.conf - Buat kekunci rangkaiankey = "super_secret_tacacs+_key"

Buat kekunci TACACS

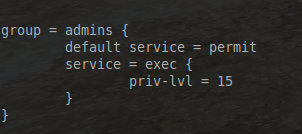

Buat kekunci TACACS Setelah kunci telah dikonfigurasikan, kumpulan harus dibina yang menentukan keizinan yang akan diberikan pengguna kemudian. Mewujudkan kumpulan menjadikan delegasi keizinan lebih mudah. Berikut adalah contoh untuk memberikan hak pentadbir penuh.

tac_plus.conf - Buat kebenaran kumpulankumpulan = pentadbir perkhidmatan lalai = perkhidmatan permit = exec priv-lvl = 15

Buat kumpulan untuk tacacs

Buat kumpulan untuk tacacs - Nama kumpulan ditentukan oleh garis "kumpulan = pentadbir"Dengan pentadbir menjadi nama kumpulan.

- "Perkhidmatan lalai = permit"Talian menunjukkan bahawa jika perintah tidak ditolak secara eksplisit, maka biarkan secara tersirat.

- "perkhidmatan = exec priv-lvl = 15"Membolehkan tahap keistimewaan 15 Dalam mod EXEC pada peranti Cisco (Tahap Keistimewaan 15 adalah yang tertinggi pada peralatan Cisco).

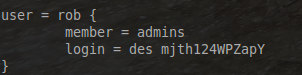

Sekarang pengguna perlu diberikan kepada kumpulan admin.

tac_plus.conf - buat penggunauser = rob member = admin login = des mjth124wpzapy

Buat pengguna TACACS

Buat pengguna TACACS - The "Pengguna = Rob" Stanza membenarkan nama pengguna Rob untuk mengakses beberapa sumber.

- The "Ahli = pentadbir"Memberitahu TACACS+ untuk merujuk kepada kumpulan sebelumnya yang dipanggil Admins untuk penyenaraian apa yang pengguna ini diberi kuasa.

- Baris akhir, "Login = des mjth124wpzapy" adalah kata laluan DES yang disulitkan untuk pengguna ini mengesahkan (jangan gunakan keropok untuk mengetahui contoh kata laluan super "kompleks" ini)!

Penting: Biasanya amalan terbaik untuk meletakkan kata laluan yang disulitkan ke dalam fail ini dan bukannya teks biasa kerana ia menambah sedikit keselamatan sekiranya seseorang harus membaca fail ini dan tidak semestinya mempunyai akses.

Langkah pencegahan yang baik untuk ini adalah sekurang -kurangnya mengeluarkan akses baca dunia pada fail konfigurasi juga. Ini dapat dicapai melalui perintah berikut:

# chmod o-r/etc/tacacs+/tac_plus.Conf # Service Tacacs_plus Reload

Pada ketika ini, sisi pelayan siap untuk sambungan dari peranti rangkaian. Mari pergi ke Cisco Tukar sekarang dan konfigurasikannya untuk berkomunikasi dengan ini Debian Tacacs+ pelayan.

Halaman: 1 2- « Memasang Lemp (Linux, Nginx, MariaDB dan PHP) di Fedora 22

- Pasang YouTube -DL - alat muat turun video baris arahan untuk linux »