Pasang dan konfigurasikan pfblockerng untuk penyenaraian hitam DNS di firewall pfsense

- 2550

- 787

- Wendell Shields

Dalam artikel terdahulu, pemasangan penyelesaian firewall berasaskan freeBSD yang kuat yang dikenali sebagai pfsense dibincangkan. Pfsense, seperti yang disebutkan dalam artikel terdahulu, adalah penyelesaian firewall yang sangat kuat dan fleksibel yang dapat menggunakan komputer lama yang mungkin tidak berbuat banyak.

Artikel ini akan bercakap mengenai pakej tambahan yang indah untuk pfsense yang dipanggil pfblockerng.

pfblockerng adalah pakej yang boleh dipasang di PFSense untuk menyediakan pentadbir firewall dengan keupayaan untuk melanjutkan keupayaan firewall di luar firewall L2/L3/L4 yang berkesudahan tradisional.

Oleh kerana keupayaan penyerang dan penjenayah siber terus maju, begitu juga pertahanan yang disediakan untuk menggagalkan usaha mereka. Seperti apa sahaja di dunia pengkomputeran, tidak ada satu penyelesaian yang membetulkan semua produk di luar sana.

pfblockerng menyediakan pfsense dengan keupayaan firewall untuk membuat/menafikan item berasaskan keputusan seperti geolokasi alamat IP, nama domain sumber, atau penarafan Alexa dari laman web tertentu.

Keupayaan untuk menyekat item seperti nama domain sangat berfaedah kerana ia membolehkan pentadbir menggagalkan percubaan mesin dalaman yang cuba menyambung ke domain yang tidak diketahui (dengan kata lain, domain yang mungkin diketahui mempunyai perisian hasad, kandungan haram, atau lain -lain kepingan data yang berbahaya).

Panduan ini akan berjalan melalui mengkonfigurasi peranti firewall pfSense untuk menggunakan pakej pfblockerng serta beberapa contoh asas senarai blok domain yang boleh ditambah/dikonfigurasi ke dalam alat pfblockerng.

Keperluan

Artikel ini akan membuat beberapa andaian dan akan membina artikel pemasangan sebelumnya mengenai pfsense. Andaian akan menjadi seperti berikut:

- pfSense sudah dipasang dan tidak mempunyai peraturan yang dikonfigurasi sekarang (slate bersih).

- Firewall hanya mempunyai wan dan pelabuhan LAN (2 pelabuhan).

- Skim IP yang digunakan di bahagian LAN ialah 192.168.0.0/24.

Harus diperhatikan bahawa pfblockerng dapat dikonfigurasi pada firewall pfsense yang sudah berjalan/dikonfigurasi. Sebab untuk andaian ini hanya demi kepentingan Sanity dan banyak tugas yang akan selesai, masih boleh dilakukan di kotak slate pfsense yang tidak bersih.

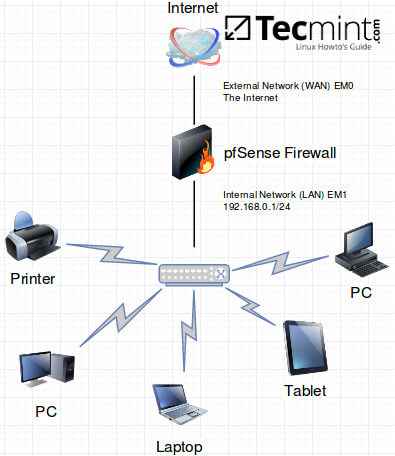

Rajah Makmal

Imej di bawah adalah gambarajah makmal untuk persekitaran pfsense yang akan digunakan dalam artikel ini.

Rajah Rangkaian PfSense

Rajah Rangkaian PfSense Pasang pfblockerng untuk pfsense

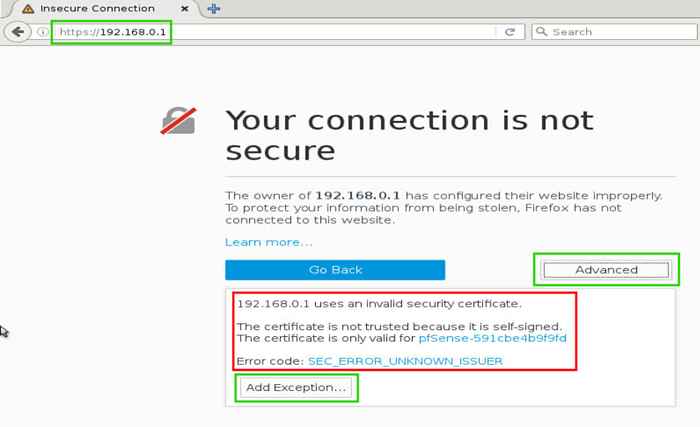

Dengan makmal bersedia untuk pergi, sudah tiba masanya untuk memulakan! Langkah pertama adalah menyambung ke antara muka web untuk firewall pfsense. Sekali lagi persekitaran makmal ini menggunakan 192.168.0.0/24 rangkaian dengan firewall bertindak sebagai pintu masuk dengan alamat 192.168.0.1. Menggunakan penyemak imbas web dan menavigasi ke 'https: // 192.168.0.1'Akan memaparkan halaman log masuk pfsense.

Beberapa pelayar boleh mengadu tentang sijil SSL, ini adalah normal kerana sijil ditandatangani sendiri oleh firewall pfsense. Anda boleh menerima mesej amaran dengan selamat dan jika dikehendaki, sijil yang sah yang ditandatangani oleh CA yang sah boleh dipasang tetapi berada di luar skop artikel ini.

Amaran SSL PfSense

Amaran SSL PfSense Setelah berjaya mengklik 'Lanjutan'Dan kemudian'Tambah Pengecualian .. ', klik untuk mengesahkan pengecualian keselamatan. Halaman log masuk pfSense kemudian akan memaparkan dan membolehkan pentadbir log masuk ke perkakas firewall.

tetingkap log masuk pfSense

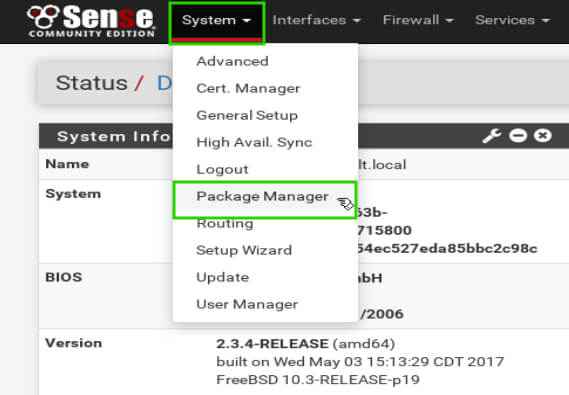

tetingkap log masuk pfSense Setelah log masuk ke halaman pfsense utama, klik pada 'Sistem'Jatuhkan dan kemudian pilih'Pengurus Pakej'.

Pengurus Pakej PfSense

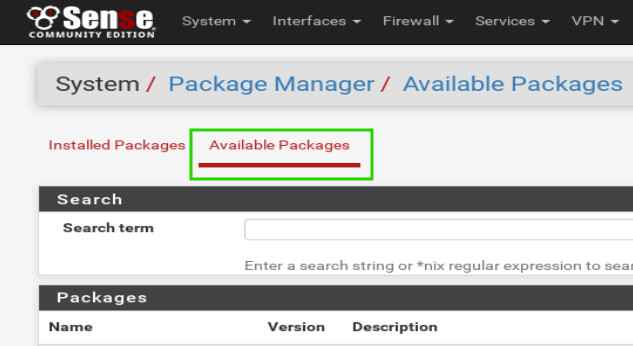

Pengurus Pakej PfSense Mengklik pautan ini akan berubah ke tetingkap Pengurus Pakej. Halaman pertama untuk dimuatkan akan menjadi semua pakej yang sedang dipasang dan akan kosong (sekali lagi panduan ini mengandaikan pemasangan PFSense yang bersih). Klik pada teks 'Pakej yang ada'diberikan senarai pakej yang boleh dipasang untuk pfsense.

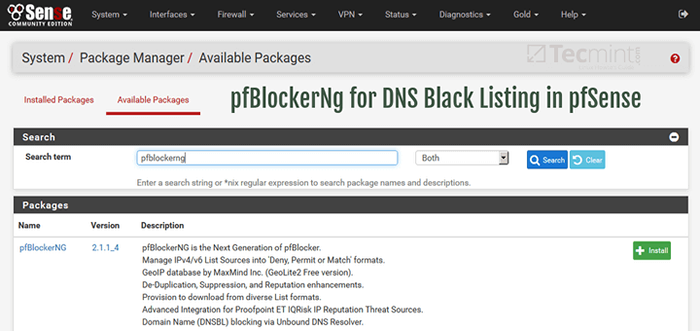

PfSense Pakej Tersedia

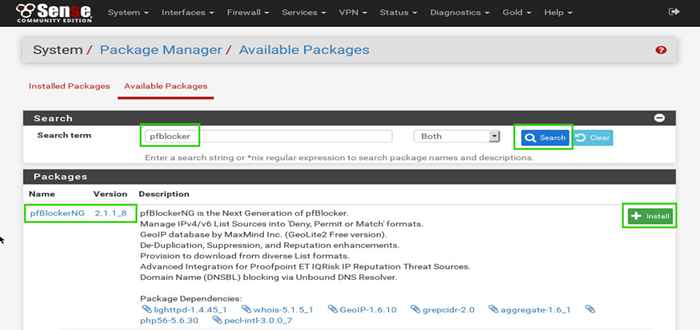

PfSense Pakej Tersedia Sekali 'Pakej yang ada'Beban halaman, taip'pfblocker' ke dalam 'Istilah carian'Kotak dan klik'Cari'. Item pertama yang dikembalikan mestilah pfblockerng. Cari 'Pasang'Butang di sebelah kanan penerangan pfblockerng dan klik '+' Untuk memasang pakej.

Halaman akan dimuat semula dan meminta pentadbir mengesahkan pemasangan dengan mengklik 'Mengesahkan'.

Pasang pfblockerng untuk pfsense

Pasang pfblockerng untuk pfsense Setelah disahkan, pfsense akan mula memasang pfblockerng. Jangan menavigasi dari halaman pemasang! Tunggu sehingga halaman memaparkan pemasangan yang berjaya.

pemasangan pfblockerng

pemasangan pfblockerng Setelah pemasangan selesai, konfigurasi pfblockerng dapat dimulakan. Tugas pertama yang perlu diselesaikan walaupun beberapa penjelasan mengenai apa yang akan berlaku apabila pfblockerng dikonfigurasi dengan betul.

Setelah PfBlockerng dikonfigurasikan, permintaan DNS untuk laman web harus dipintas oleh firewall pfsense yang menjalankan perisian pfblockerng. pfblockerng kemudian akan mengemas kini senarai domain buruk yang diketahui yang dipetakan ke alamat IP yang buruk.

Firewall pfSense perlu memintas permintaan DNS untuk dapat menapis domain yang buruk dan akan menggunakan resolver DNS tempatan yang dikenali sebagai Unbound. Ini bermakna pelanggan di antara muka LAN perlu menggunakan firewall pfsense sebagai resolver DNS.

Sekiranya pelanggan meminta domain yang ada di senarai blok pfblockerng, maka pfblockerng akan mengembalikan alamat IP palsu untuk domain. Mari mulakan proses!

konfigurasi pfblockerng untuk pfsense

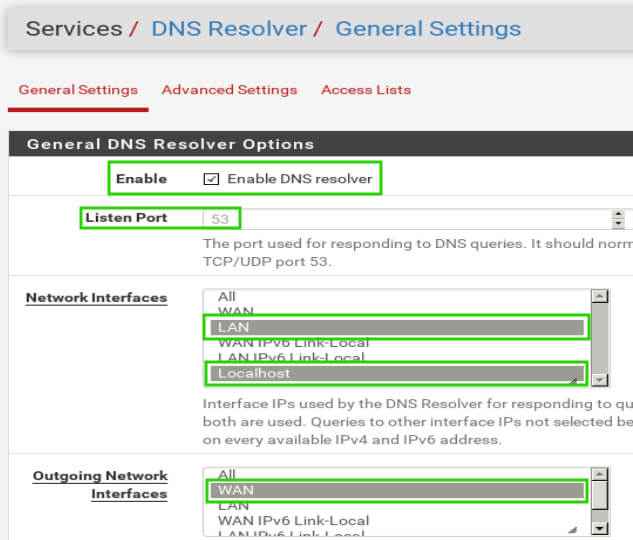

Langkah pertama adalah untuk membolehkan DNS Unbound resolver di firewall pfsense. Untuk melakukan ini, klik pada 'Perkhidmatan'Drop down menu dan kemudian pilih'DNS Resolver'.

PfSense DNS Resolver

PfSense DNS Resolver Apabila halaman dimuat semula, tetapan umum Resolver DNS akan dikonfigurasikan. Pilihan pertama yang perlu dikonfigurasikan ialah kotak pilihan untuk 'Dayakan Resolver DNS'.

Tetapan seterusnya adalah untuk menetapkan port pendengaran DNS (biasanya port 53), menetapkan antara muka rangkaian yang harus didengar oleh DNS (dalam konfigurasi ini, harus menjadi port LAN dan localhost), dan kemudian menetapkan port egress (harus menjadi wan dalam konfigurasi ini).

pfSense enable dns resolver

pfSense enable dns resolver Sebaik sahaja pilihan telah dibuat, pastikan anda klik 'Simpan'Di bahagian bawah halaman dan kemudian klik'Sapukan perubahan'Butang yang akan muncul di bahagian atas halaman.

Langkah seterusnya adalah langkah pertama dalam konfigurasi pfblockerng secara khusus. Navigasi ke halaman Konfigurasi PfBlockerng di bawah 'Firewall'Menu dan kemudian klik'pfblockerng'.

konfigurasi pfblockerng

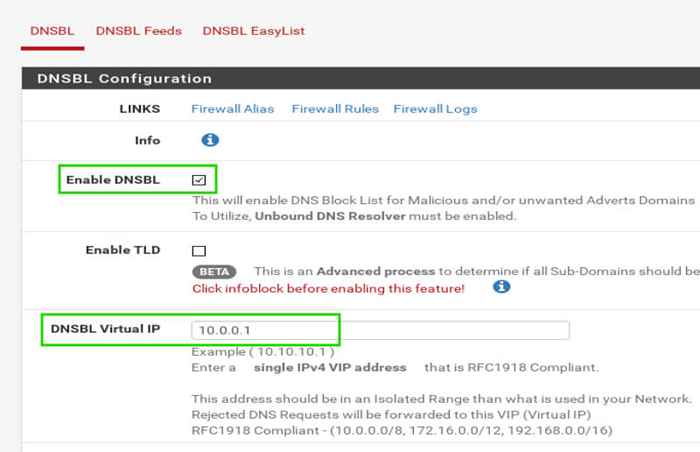

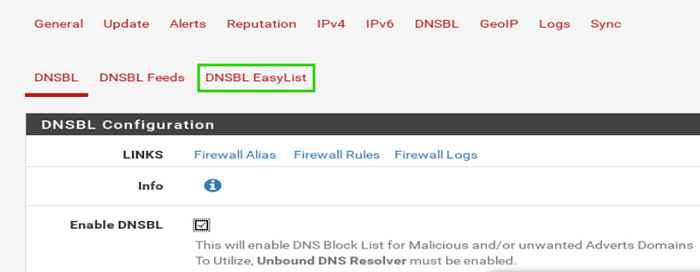

konfigurasi pfblockerng Setelah PfBlockerng dimuatkan, klik pada 'DNSBL'Tab Pertama untuk Mula Menetapkan Senarai DNS Sebelum Mengaktifkan PfBlockerng.

Senarai DNS Persediaan

Senarai DNS Persediaan Apabila 'DNSBL'Beban halaman, akan ada set baru menu di bawah menu Pfblockerng (diserlahkan hijau di bawah). Item pertama yang perlu ditangani ialah 'Dayakan DNSBL'Kotak semak (diserlahkan hijau di bawah).

Kotak semak ini memerlukan DNS Unbound Resolver digunakan di kotak pfsense untuk memeriksa permintaan DNS dari pelanggan LAN. Jangan risau tidak dikonfigurasi lebih awal tetapi kotak ini perlu diperiksa! Item lain yang perlu diisi pada skrin ini adalah 'DNSBL IP Maya'.

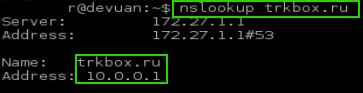

IP ini perlu berada dalam julat rangkaian swasta dan bukan IP yang sah di rangkaian di mana pfsense sedang digunakan. Contohnya, rangkaian LAN di 192.168.0.0/24 boleh menggunakan IP 10.0.0.1 kerana ia adalah IP peribadi dan bukan sebahagian daripada rangkaian LAN.

IP ini akan digunakan untuk mengumpulkan statistik serta memantau domain yang ditolak oleh pfblockerng.

Dayakan DNSBL untuk pfSense

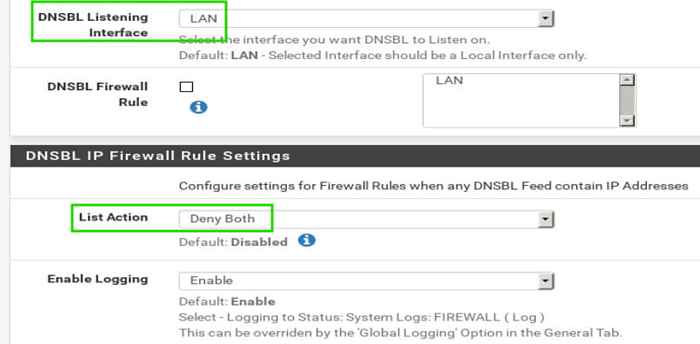

Dayakan DNSBL untuk pfSense Menatal ke halaman, terdapat beberapa lagi tetapan yang patut disebut. Yang pertama adalah 'Antara muka mendengar DNSBL'. Untuk persediaan ini, dan kebanyakan persediaan, tetapan ini harus ditetapkan ke 'Lan'.

Tetapan lain adalah 'Senarai Tindakan'Di bawah'Tetapan Firewall IP DNSBL'. Tetapan ini menentukan apa yang harus berlaku apabila suapan DNSBL menyediakan alamat IP.

Peraturan pfblockerng boleh disediakan untuk melakukan beberapa tindakan tetapi kemungkinan besar 'Menafikan kedua -duanya'akan menjadi pilihan yang dikehendaki. Ini akan menghalang sambungan masuk dan keluar ke IP/domain pada suapan DNSBL.

Konfigurasikan DNSBL untuk pfSense

Konfigurasikan DNSBL untuk pfSense Sebaik sahaja item telah dipilih, tatal ke bahagian bawah halaman dan klik 'Simpan'Butang. Setelah halaman dimuat semula, sudah tiba masanya untuk mengkonfigurasi senarai blok DNS yang harus digunakan.

pfblockerng menyediakan pentadbir dengan dua pilihan yang boleh dikonfigurasi secara bebas atau bersama -sama bergantung kepada keutamaan pentadbir. Kedua -dua pilihan adalah suapan manual dari laman web lain atau senarai mudah.

Untuk membaca lebih lanjut mengenai senarai mudah yang berbeza, sila lawati laman utama projek: https: // easyList.ke/

Konfigurasi pfblockerng easyList

Mari kita bincangkan dan konfigurasikan senarai mudah terlebih dahulu. Kebanyakan pengguna rumah akan mendapati senarai ini mencukupi dan paling banyak secara pentadbiran yang membebankan.

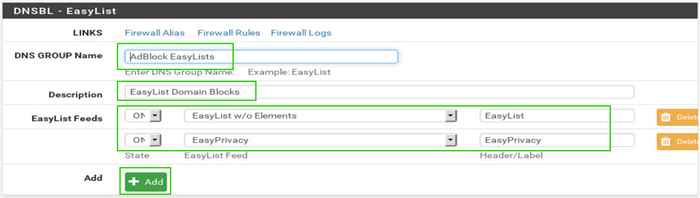

Dua senarai mudah yang terdapat di pfblockerng adalah 'EasyList w/o bersembunyi elemen'Dan'Easyprivacy'. Untuk menggunakan salah satu senarai ini, klik pertama pada 'Dnsbl easylist'Di bahagian atas halaman.

Konfigurasikan dnsbl easyList

Konfigurasikan dnsbl easyList Setelah halaman dimuat semula, EasyList Bahagian konfigurasi akan disediakan. Tetapan berikut perlu dikonfigurasikan:

- Nama Kumpulan DNS - Pilihan pengguna tetapi tidak ada watak khas

- Penerangan - Pilihan pengguna, watak khas dibenarkan

- EasyList memberi suapan - Sama ada senarai yang dikonfigurasikan digunakan

- Suapan EasyList - Senarai mana yang hendak digunakan (EasyList atau EasyPrivacy) kedua -duanya boleh ditambah

- Header/label - Pilihan Pengguna Tetapi Tiada Karakter Khas

Konfigurasi senarai mudah untuk pfsense

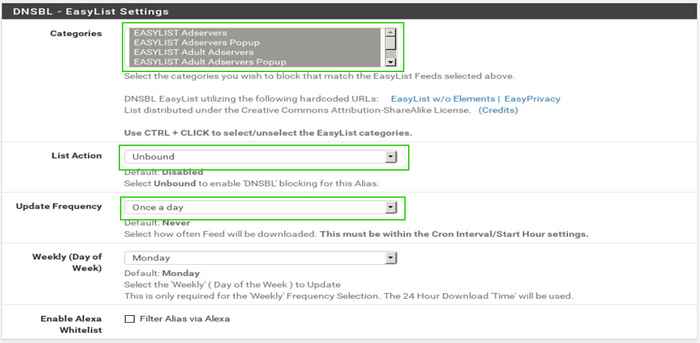

Konfigurasi senarai mudah untuk pfsense Bahagian seterusnya digunakan untuk menentukan bahagian senarai mana yang akan disekat. Sekali lagi ini semua keutamaan pengguna dan berganda boleh dipilih jika dikehendaki. Tetapan penting dalam 'DNSBL - Tetapan EasyList'adalah seperti berikut:

- Kategori - Keutamaan pengguna dan pelbagai boleh dipilih

- Senarai Tindakan - Perlu ditetapkan untuk 'tidak terikat' untuk memeriksa permintaan DNS

- Kekerapan kemas kini - Berapa kerap pfsense akan mengemas kini senarai laman web yang buruk

Tetapan DNSBL EasyList

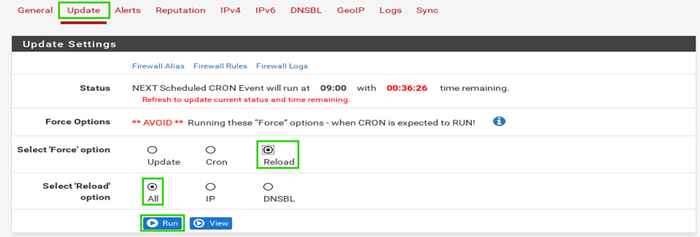

Tetapan DNSBL EasyList Apabila tetapan EasyList dikonfigurasikan kepada keutamaan pengguna, pastikan anda menatal ke bahagian bawah halaman dan klik 'Simpan'Butang. Setelah halaman dimuat semula, tatal ke bahagian atas halaman dan klik pada 'Kemas kini'Tab.

Sekali di tab Kemas kini, periksa butang radio untuk 'Tambah nilai'Dan kemudian periksa butang radio untuk'Semua'. Ini akan melalui satu siri muat turun web untuk mendapatkan senarai blok yang dipilih pada halaman konfigurasi EasyList sebelumnya.

Ini mesti dilakukan secara manual sebaliknya tidak akan dimuat turun sehingga tugas cron yang dijadualkan. Bila -bila masa perubahan dibuat (senarai ditambah atau dikeluarkan) pastikan anda menjalankan langkah ini.

Kemas kini tetapan EasyList

Kemas kini tetapan EasyList Tonton tetingkap log di bawah untuk sebarang kesilapan. Sekiranya semuanya pergi ke rancangan, mesin pelanggan di sisi LAN firewall sepatutnya dapat menanyakan firewall pfsense untuk laman web buruk yang diketahui dan menerima alamat IP yang buruk sebagai balasan. Sekali lagi mesin pelanggan mesti ditetapkan untuk menggunakan kotak pfsense sebagai resolver DNS mereka!

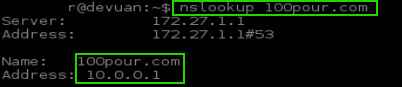

Semak NSLOOKUP untuk kesilapan

Semak NSLOOKUP untuk kesilapan Perhatikan di NSLOOKUP di atas bahawa URL mengembalikan IP palsu yang dikonfigurasikan sebelum ini dalam konfigurasi PFBLOCKERNG. Ini adalah hasil yang diinginkan. Ini akan mengakibatkan sebarang permintaan ke url '100Pour.com'Diarahkan ke alamat IP palsu sebanyak 10.0.0.1.

Konfigurasikan suapan DNSBL untuk pfSense

Berbeza dengan Adblock EasyLists, Terdapat juga keupayaan untuk menggunakan senarai hitam DNS lain dalam pfblockerng. Terdapat beratus -ratus senarai yang digunakan untuk mengesan arahan dan kawalan malware, spyware, adware, nod tor, dan pelbagai senarai berguna lain.

Senarai ini sering boleh ditarik ke pfblockerng dan juga digunakan sebagai senarai hitam DNS selanjutnya. Terdapat beberapa sumber yang menyediakan senarai berguna:

- https: // forum.pfsense.org/indeks.php?Topik = 114499.0

- https: // forum.pfsense.org/indeks.php?Topik = 102470.0

- https: // forum.pfsense.org/indeks.php?Topik = 86212.0

Pautan di atas memberikan benang di forum pfsense di mana ahli telah menyiarkan koleksi besar senarai yang mereka gunakan. Beberapa senarai kegemaran pengarang termasuk yang berikut:

- http: // Adaway.org/hos.txt

- http: // www.malwaredomainlist.com/hostslist/hosts.txt

- http: // pgl.Yoyo.Org/Adservers/ServerList.php?HostFormat = Hosts & MimeType = Plaintext

- https: // zeustracker.penyalahgunaan.CH/Blockist.php?muat turun = domainblocklist

- https: // gist.Githubusercontent.com/bbcan177/4a8bf37c131be4803cb2/mentah

Sekali lagi terdapat banyak senarai lain dan penulis sangat menggalakkan individu mencari lebih banyak/senarai lain. Mari kita teruskan dengan tugas konfigurasi.

Langkah pertama ialah masuk ke menu konfigurasi PfBlockerng sekali lagi melalui 'Firewall' -> 'pfblockerng' -> 'Dsnbl'.

Sekali di halaman konfigurasi DNSBL sekali lagi, klik pada 'Suapan DNSBL'Teks dan kemudian klik pada'Tambah'Butang sekali halaman menyegarkan.

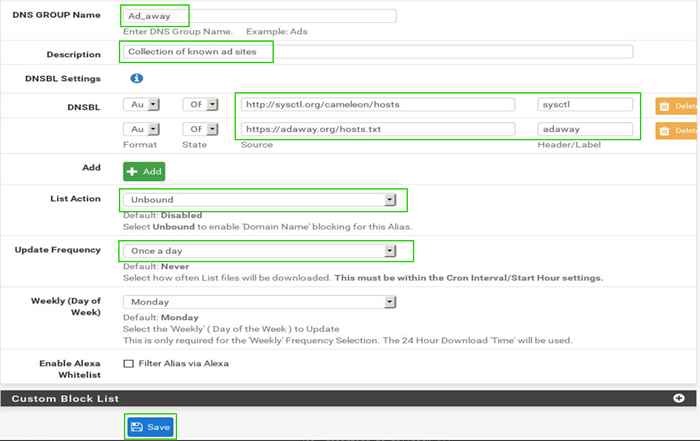

Konfigurasikan suapan DNSBL untuk pfSense

Konfigurasikan suapan DNSBL untuk pfSense Butang Tambah akan membolehkan pentadbir menambah lebih banyak senarai alamat IP buruk atau nama DNS ke perisian PFBlockerng (kedua -dua item yang sudah ada dalam senarai adalah pengarang dari ujian). Butang tambah membawa pentadbir ke halaman di mana senarai DNSBL boleh ditambah ke firewall.

Konfigurasi Badlist DNS

Konfigurasi Badlist DNS Tetapan penting dalam output ini adalah seperti berikut:

- Nama Kumpulan DNS - Pengguna dipilih

- Penerangan - Berguna untuk menjaga kumpulan yang dianjurkan

- Tetapan DNSBL - Ini adalah senarai sebenar

- Negeri - Sama ada sumber itu digunakan atau tidak dan bagaimana ia diperoleh

- Sumber - Pautan/sumber senarai hitam DNS

- Header/label - Pilihan pengguna; Tiada watak khas

- Senarai Tindakan - Tetapkan ke Unbound

- Kekerapan kemas kini - Berapa kerap senarai perlu dikemas kini

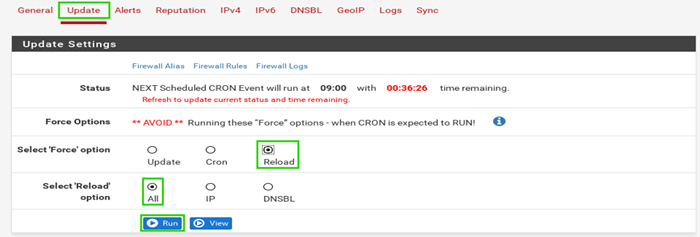

Setelah tetapan ini telah ditetapkan, klik Simpan butang ke bawah di bahagian bawah halaman. Seperti apa -apa perubahan kepada pfblockerng, perubahan itu akan berkuatkuasa pada selang kron yang dijadualkan seterusnya atau pentadbir secara manual boleh memaksa tambah nilai dengan menavigasi ke 'Kemas kini'Tab, klik'Tambah nilai'Butang radio, dan kemudian klik'Semua' butang radio. Setelah mereka dipilih, klik 'Jalankan'Butang.

Tetapan kemas kini suapan DNSBL

Tetapan kemas kini suapan DNSBL Tonton tetingkap log di bawah untuk sebarang kesilapan. Sekiranya semuanya pergi ke merancang, uji senarai yang berfungsi dengan hanya cuba melakukan NSLOXUP dari pelanggan di sebelah LAN ke salah satu domain yang disenaraikan dalam salah satu fail teks yang digunakan dalam konfigurasi DNSBL.

Tonton DNS Lookup

Tonton DNS Lookup Seperti yang dapat dilihat dalam output di atas, peranti pfSense mengembalikan alamat IP maya yang dikonfigurasi di pfblockerng sebagai IP buruk untuk domain senarai hitam.

Pada ketika ini pentadbir dapat terus menyesuaikan senarai dengan menambahkan lebih banyak senarai atau membuat senarai domain/IP tersuai. pfblockerng akan terus mengalihkan domain terhad ini ke alamat IP palsu.

Terima kasih kerana membaca artikel ini mengenai pfblockerng. Sila tunjukkan penghargaan atau sokongan anda untuk perisian pfsense serta pfblockerng dengan menyumbang secara bagaimanapun mungkin untuk perkembangan berterusan kedua -dua produk yang indah ini. Seperti biasa sila komen di bawah dengan sebarang cadangan atau pertanyaan!

- « Cara Memperbaiki Kerentanan Sambacry (CVE-2017-7494) dalam Sistem Linux

- Cara Melumpuhkan Perintah Shutdown dan Reboot di Linux »