Pasang dan konfigurasi ConfigServer Security & Firewall (CSF) di Linux

- 1203

- 195

- Don Will

Sekiranya anda melihat penyiaran pekerjaan yang berkaitan di mana-mana sahaja, anda akan melihat permintaan yang mantap untuk kebaikan keselamatan. Ini bukan sahaja bermaksud bahawa keselamatan siber adalah bidang pengajian yang menarik, tetapi juga yang sangat menguntungkan.

Dengan itu, dalam artikel ini kita akan menerangkan cara memasang dan mengkonfigurasi Keselamatan & Firewall ConfigServer (juga dikenali sebagai CSF Untuk pendek), suite keselamatan penuh untuk Linux, dan berkongsi beberapa kes penggunaan biasa. Anda kemudian akan dapat menggunakan CSF Sebagai sistem pengesanan kegagalan firewall dan pencerobohan/log masuk untuk mengeras pelayan yang anda bertanggungjawab.

Tanpa adieu lagi, mari kita mulakan.

Memasang dan Mengkonfigurasi CSF di Linux

Untuk memulakan, sila ambil perhatian bahawa Perl dan libwww adalah prasyarat untuk dipasang CSF pada mana -mana pengagihan yang disokong (RHEL dan Centos, opensuse, Debian, dan Ubuntu). Oleh kerana ia harus tersedia secara lalai, tidak ada tindakan yang diperlukan di pihak anda melainkan salah satu langkah berikut mengembalikan ralat maut (dalam hal ini, gunakan sistem pengurusan pakej untuk memasang kebergantungan yang hilang).

# yum Pasang perl-libwww-perl # apt Pasang libwww-perl

Langkah 1 - Muat turun CSF

# cd/usr/src # wget https: // muat turun.configserver.com/csf.TGZ

Langkah 2 - Ekstrak Tarball CSF

# tar xzf csf.TGZ # CD CSF

Langkah 3 - Jalankan skrip pemasangan CSF

Bahagian proses ini akan menyemak bahawa semua kebergantungan dipasang, buat struktur dan fail direktori yang diperlukan untuk antara muka web, mengesan pelabuhan yang dibuka sekarang, dan mengingatkan anda untuk memulakan semula CSF dan lfd Daemons setelah selesai dengan konfigurasi awal.

# SH Pasang.sh # perl/usr/local/csf/bin/csftest.pl

Output yang diharapkan dari perintah di atas adalah seperti berikut:

Ujian IP_Tables/IPTABLE_FILTER ... OK Ujian IPT_LOG ... OK UJIAN IPT_MULTIPORT/XT_MULTIPORT ... OK UJIAN IPT_RECE ... OK Ujian IPTABLE_NAT/IPT_DNAT ... ok Keputusan: CSF harus berfungsi pada pelayan ini

Langkah 4: Lumpuhkan firewall dan konfigurasikan CSF

Lumpuhkan Firewalld Sekiranya menjalankan dan konfigurasikan CSF.

# Systemctl Stop Firewalld # Systemctl Lumpuhkan Firewalld

Ubah Ujian = "1" ke Ujian = "0" (Jika tidak, lfd Daemon akan gagal bermula) dan menyenaraikan pelabuhan masuk dan keluar sebagai senarai yang dipisahkan koma (Tcp_in dan TCP_OUT, masing -masing) dalam /etc/csf/csf.Conf Seperti yang ditunjukkan dalam output di bawah:

# Ujian Bendera - Membolehkan pekerjaan Cron yang membersihkan iptables memasangkan masalah konfigurasi apabila anda memulakan CSF. Ini harus diaktifkan sehingga anda # yakin bahawa firewall berfungsi - i.e. sekiranya anda terkunci dari pelayan # anda! Kemudian ingat untuk menetapkannya kepada 0 dan mulakan semula CSF apabila anda pasti # semuanya baik -baik saja. Menghentikan CSF akan mengeluarkan garis dari /etc /crontab # # LFD tidak akan bermula semasa ini diaktifkan Ujian = "0" # Benarkan port TCP yang masuk TCP_IN = "20,21,22,25,53,80,110,143,443,465,587,993,995" # Benarkan port TCP keluar TCP_OUT = "20,21,22,25,53,80,110,113,443,587,993,995"

Sebaik sahaja anda berpuas hati dengan konfigurasi, simpan perubahan dan kembali ke baris arahan.

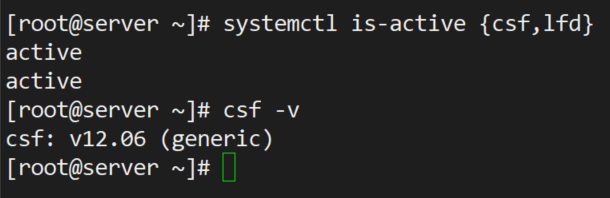

Langkah 5 - Mulakan semula dan uji CSF

# SystemCtl Restart CSF, LFD # SystemCTL Enable CSF, LFD # SystemCTL IS -ACTIVE CSF, LFD # CSF -V

Ujian Firewall Keselamatan Konfigurasi

Ujian Firewall Keselamatan Konfigurasi Pada ketika ini, kami bersedia untuk menubuhkan peraturan pengesanan firewall dan pencerobohan seperti yang dibincangkan seterusnya.

Menyediakan peraturan pengesanan CSF dan pencerobohan

Pertama, anda akan ingin memeriksa peraturan firewall semasa seperti berikut:

# CSF -L

Anda juga boleh menghentikannya atau memuat semula mereka dengan:

# CSF -F # CSF -R

masing -masing. Pastikan untuk menghafal pilihan ini - anda memerlukannya semasa anda pergi, terutamanya untuk memeriksa selepas membuat perubahan dan memulakan semula CSF dan lfd.

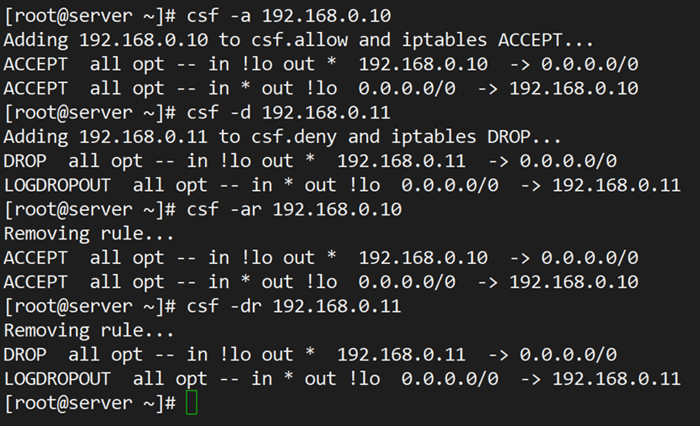

Contoh 1 - Membenarkan dan melarang alamat IP

Untuk membenarkan sambungan masuk dari 192.168.0.10.

# CSF -A 192.168.0.10

Begitu juga, anda boleh menafikan hubungan yang berasal dari 192.168.0.11.

# CSF -D 192.168.0.11

Anda boleh mengeluarkan setiap peraturan di atas jika anda ingin melakukannya.

# csf -ar 192.168.0.10 # csf -dr 192.168.0.11

CSF membenarkan dan menafikan alamat IP

CSF membenarkan dan menafikan alamat IP Perhatikan bagaimana penggunaannya -ar atau -dr di atas menghilangkan peraturan yang sedia ada dan menolak peraturan yang berkaitan dengan alamat IP yang diberikan.

Contoh 2 - Mengehadkan sambungan masuk mengikut sumber

Bergantung pada penggunaan pelayan anda yang dimaksudkan, anda mungkin ingin mengehadkan sambungan masuk ke nombor selamat pada dasar port. Untuk berbuat demikian, buka /etc/csf/csf.Conf dan cari Connlimit. Anda boleh menentukan pelbagai port; pasangan sambungan dipisahkan oleh koma. Sebagai contoh,

Connlimit = "22; 2,80; 10"

hanya akan membenarkan 2 dan 10 Sambungan masuk dari sumber yang sama ke port TCP 22 dan 80, masing -masing.

Contoh 3 - Menghantar makluman melalui e -mel

Terdapat beberapa jenis amaran yang boleh anda pilih. Cari Email_alert tetapan dalam /etc/csf/csf.Conf dan pastikan mereka bersedia "1" untuk menerima amaran yang berkaitan. Sebagai contoh,

Lf_ssh_email_alert = "1" lf_su_email_alert = "1"

akan menyebabkan amaran dihantar ke alamat yang ditentukan di Lf_alert_to Setiap kali seseorang berjaya masuk melalui SSH atau beralih ke akaun lain menggunakan su perintah.

Pilihan dan penggunaan konfigurasi CSF

Pilihan berikut ini digunakan untuk mengubah dan mengawal konfigurasi CSF. Semua fail konfigurasi CSF terletak di bawah /etc/csf direktori. Sekiranya anda mengubah suai mana -mana fail berikut, anda perlu memulakan semula daemon CSF untuk mengambil perubahan.

- CSF.Conf : Fail konfigurasi utama untuk mengawal CSF.

- CSF.Benarkan : Senarai alamat IP dan CIDR yang dibenarkan di firewall.

- CSF.menafikan : Senarai alamat IP dan CIDR yang ditolak pada firewall.

- CSF.abai : Senarai alamat IP dan CIDR yang diabaikan di firewall.

- CSF.*abai : Senarai pelbagai fail pengguna, IP.

Keluarkan firewall CSF

Sekiranya anda ingin mengeluarkan CSF Firewall sepenuhnya, jalankan skrip berikut yang terletak di bawah /etc/csf/uninstall.sh direktori.

#/etc/csf/uninstall.sh

Perintah di atas akan memadamkan firewall CSF sepenuhnya dengan semua fail dan folder.

Ringkasan

Dalam artikel ini kami telah menjelaskan cara memasang, mengkonfigurasi, dan menggunakan CSF Sebagai sistem pengesanan firewall dan pencerobohan. Sila ambil perhatian bahawa lebih banyak ciri yang digariskan CSF.Conf.

Contohnya, jika anda berada dalam perniagaan hosting web, anda boleh mengintegrasikan CSF dengan penyelesaian pengurusan seperti cpanel, Whm, atau webmin yang terkenal.

Adakah anda mempunyai soalan atau komen mengenai artikel ini? Jangan ragu untuk menghantar mesej kepada kami menggunakan borang di bawah. Kami berharap untuk mendengar daripada anda!

- « Cara menyusun semula pakej yang dipasang di Ubuntu dan Debian

- Cara menamakan atau menamakan semula bekas docker »