Cara Menggunakan Pengesahan Dua Faktor Dengan Ubuntu

- 1418

- 236

- Mr. Ramon Runolfsson

Dari masa ke masa, pengesahan nama pengguna dan kata laluan tradisional telah terbukti tidak mencukupi dalam menyediakan keselamatan yang teguh kepada aplikasi dan sistem. Nama pengguna dan kata laluan dengan mudah boleh retak menggunakan banyak alat penggodaman, meninggalkan sistem anda terdedah kepada pelanggaran. Atas sebab ini, mana -mana syarikat atau entiti yang memerlukan keselamatan secara serius Pengesahan 2-Faktor.

Colloquially dikenali sebagai MFA (Pengesahan multi-faktor), Pengesahan 2 faktor menyediakan lapisan tambahan keselamatan yang memerlukan pengguna memberikan butiran tertentu seperti kod, atau OTP (Kata laluan satu kali) sebelum atau selepas mengesahkan dengan nama pengguna dan kata laluan biasa.

Pada masa kini banyak syarikat seperti Google, Facebook, Twitter, dan AWS, untuk menyebutkan beberapa memberi pengguna pilihan untuk menubuhkan MFA untuk melindungi akaun mereka selanjutnya.

Dalam panduan ini, kami menunjukkan bagaimana anda boleh menggunakan Pengesahan dua faktor dengan Ubuntu.

Langkah 1: Pasang pakej PAM Google

Mula -mula, pasang Google Pam pakej. Pam, singkatan untuk Modul Pengesahan Pluggable, adalah mekanisme yang menyediakan lapisan tambahan pengesahan pada platform Linux.

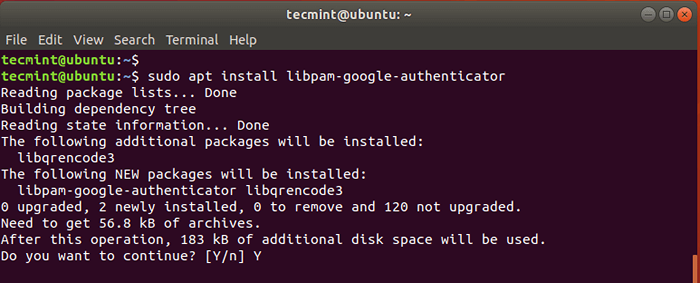

Pakej ini dihoskan di Ubuntu Repositori, jadi teruskan dan gunakan arahan apt untuk memasangnya seperti berikut:

$ sudo apt memasang libpam-google-authenticator

Apabila diminta, tekan 'Y' dan tekan Masukkan Untuk meneruskan pemasangan.

Pasang Google Pam di Ubuntu

Pasang Google Pam di Ubuntu Langkah 2: Pasang aplikasi Google Authenticator pada telefon pintar anda

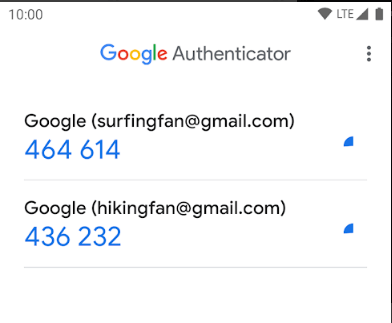

Di samping itu, anda perlu memasang aplikasi Google Authenticator pada anda tablet atau telefon pintar. Aplikasi ini akan membentangkan anda dengan 6 digit OTP kod yang memperbaharui secara automatik setiap 30 saat.

Google Authenticator

Google Authenticator Langkah 3: Konfigurasikan Google Pam di Ubuntu

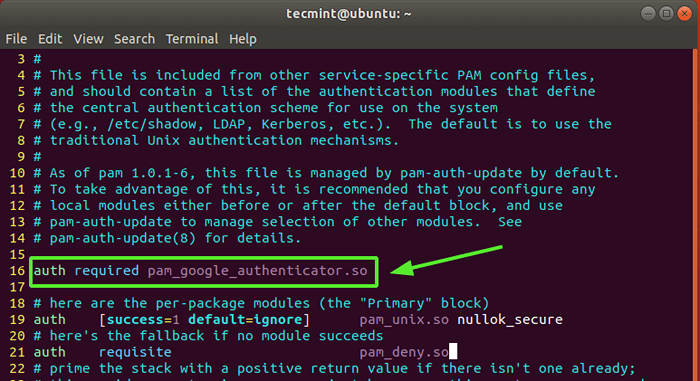

Dengan Google Authenticator aplikasi di tempat, kami akan meneruskan dan mengkonfigurasi pakej Google Pam Ubuntu dengan mengubah suai /etc/Pam.D/Common-Auth fail seperti yang ditunjukkan.

$ sudo vim /etc /Pam.D/Common-Auth

Tambahkan garisan di bawah ke fail seperti yang ditunjukkan.

auth diperlukan PAM_GOOGLE_AUTHENTICATOR.Jadi

Konfigurasikan Pam di Ubuntu

Konfigurasikan Pam di Ubuntu Simpan fail dan keluar.

Sekarang, jalankan arahan di bawah untuk memulakan Pam.

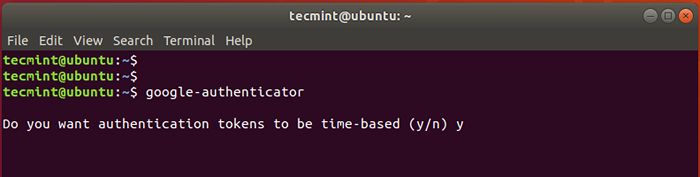

$ Google-authenticator

Ini akan membangkitkan beberapa soalan di skrin terminal anda. Pertama, anda akan ditanya sama ada anda mahu token pengesahan menjadi masa.

Pengesahan berasaskan masa token tamat selepas waktu tertentu. Secara lalai, ini adalah selepas 30 Secs, di mana set token baru dihasilkan. Tanda-tanda ini dianggap lebih selamat daripada token tidak berasaskan masa, dan oleh itu, taipkan 'Y' untuk ya dan memukul Masukkan.

Konfigurasikan Google Authenticator

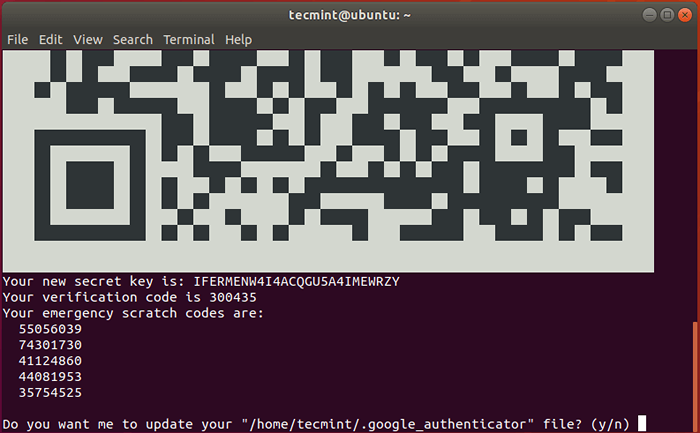

Konfigurasikan Google Authenticator Seterusnya, a kod QR akan dipaparkan di terminal seperti yang ditunjukkan di bawah dan tepat di bawahnya, beberapa maklumat akan dipaparkan. Maklumat yang dipaparkan termasuk:

- Kunci Rahsia

- Kod pengesahan

- Kod Gores Kecemasan

Anda perlu menyimpan maklumat ini ke peti besi untuk rujukan masa depan. The Kod Gores Kecemasan sangat berguna sekiranya anda kehilangan peranti pengesahan anda. Sekiranya ada yang berlaku pada peranti pengesahan anda, gunakan kod.

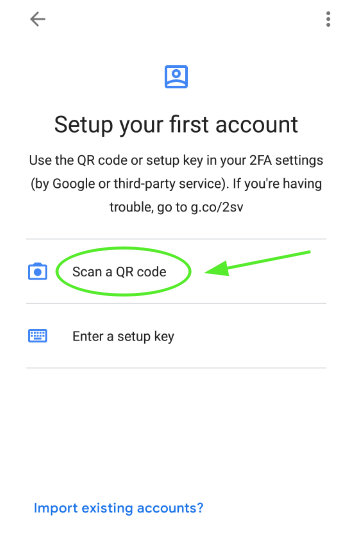

Lancarkan Google Authenticator Aplikasi pada peranti pintar anda dan pilih 'Imbas kod QR'Untuk mengimbas kod QR yang dibentangkan.

Imbas kod QR

Imbas kod QR CATATAN: Anda perlu memaksimumkan tetingkap terminal untuk mengimbas keseluruhan kod QR. Sebaik sahaja kod QR diimbas, OTP enam angka yang berubah setiap 30 saat akan dipaparkan di aplikasinya.

Kod QR

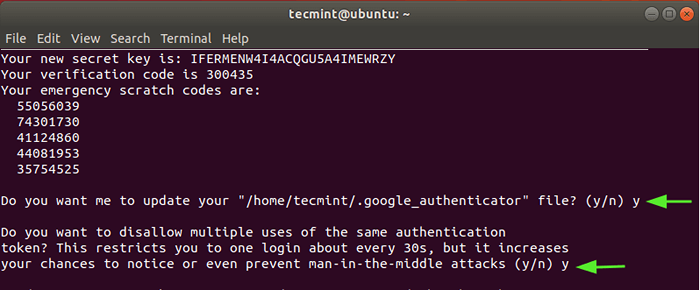

Kod QR Selepas itu, pilih 'Y' Untuk mengemas kini fail Google Authenticator di folder rumah anda.

Dalam proses seterusnya, hadkan log masuk ke hanya satu log masuk setiap 30 detik untuk mengelakkan serangan yang mungkin timbul akibat serangan lelaki-dalam-pertengahan. Jadi pilih 'Y'

Kemas kini Google Authenticator-File

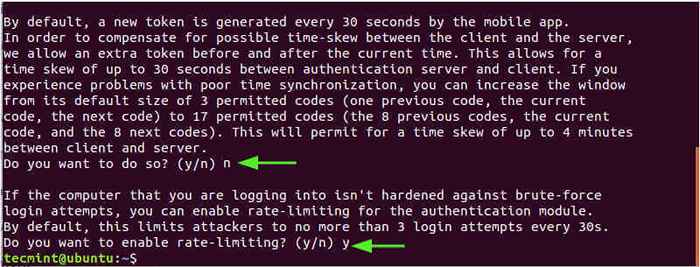

Kemas kini Google Authenticator-File Dalam arahan seterusnya, pilih 'n' untuk tidak membenarkan lanjutan tempoh masa yang menangani masa-masa antara pelayan dan klien. Ini adalah pilihan yang lebih selamat melainkan anda mengalami cabaran dengan penyegerakan masa yang lemah.

Dan akhirnya, membolehkan pengurangan kadar hanya 3 percubaan masuk.

Dayakan pengehadan kadar

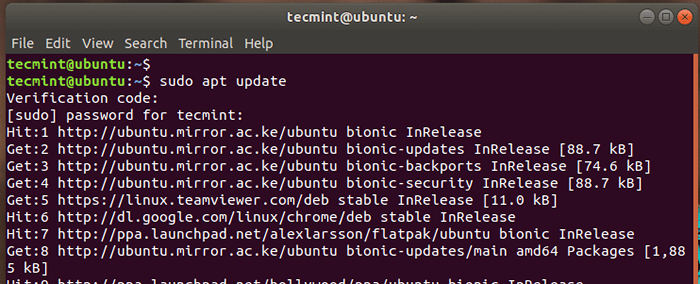

Dayakan pengehadan kadar Pada ketika ini, kami telah selesai melaksanakannya Pengesahan 2-Faktor ciri. Sebenarnya, jika anda menjalankan arahan sudo, anda akan diminta untuk kod pengesahan yang boleh anda perolehi dari Aplikasi Google Authenticator.

Sahkan Pengesahan Google

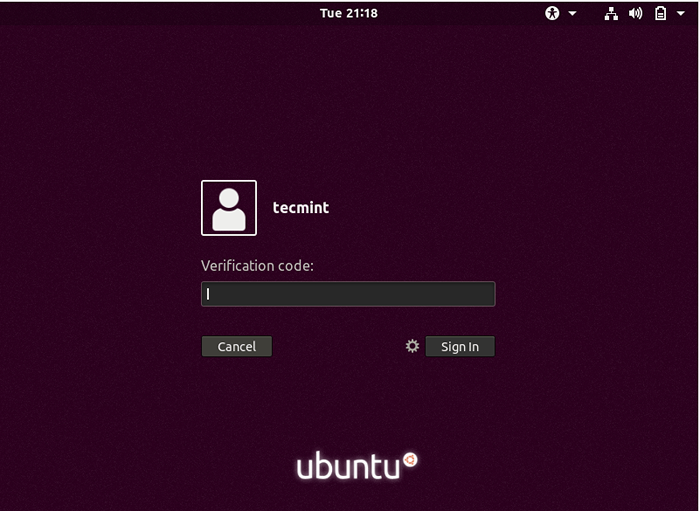

Sahkan Pengesahan Google Anda boleh mengesahkannya dengan lebih lanjut dengan reboot dan sebaik sahaja anda sampai ke skrin log masuk, anda akan diminta untuk memberikan kod pengesahan anda.

Log masuk Pengesahan Google Ubuntu

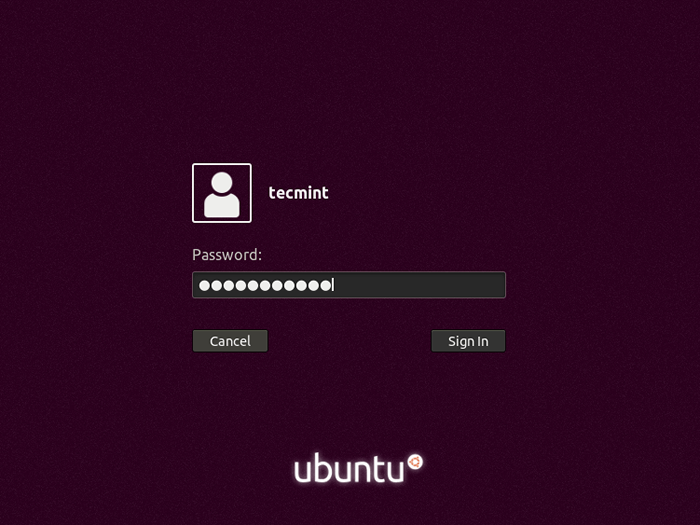

Log masuk Pengesahan Google Ubuntu Setelah anda memberikan kod anda dari Google Authenticator aplikasi, berikan kata laluan anda untuk mengakses sistem anda.

Kata Laluan Masuk Ubuntu

Kata Laluan Masuk Ubuntu Langkah 4: Mengintegrasikan SSH dengan Google Authenticator

Sekiranya anda berhasrat untuk menggunakan SSH dengan Google Pam modul, anda perlu mengintegrasikan kedua -dua. Terdapat dua cara anda dapat mencapai ini.

Untuk pengesahan kata laluan SSH

Bagi membolehkan SSH Pengesahan Kata Laluan untuk pengguna biasa, pertama, buka lalai SSH fail konfigurasi.

$ sudo vim/etc/ssh/sshd_config

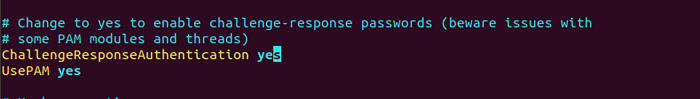

Dan tetapkan atribut berikut kepada 'Ya' seperti yang ditunjukkan

Dayakan Pengesahan Kata Laluan SSH

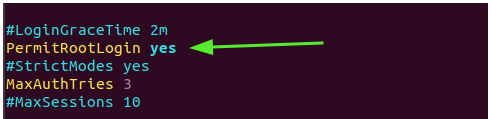

Dayakan Pengesahan Kata Laluan SSH Untuk pengguna root, tetapkan 'PermitRootlogin'atribut ke 'Ya'.

PermitRootlogin Ya

Permit log masuk

Permit log masuk Simpan fail dan keluar.

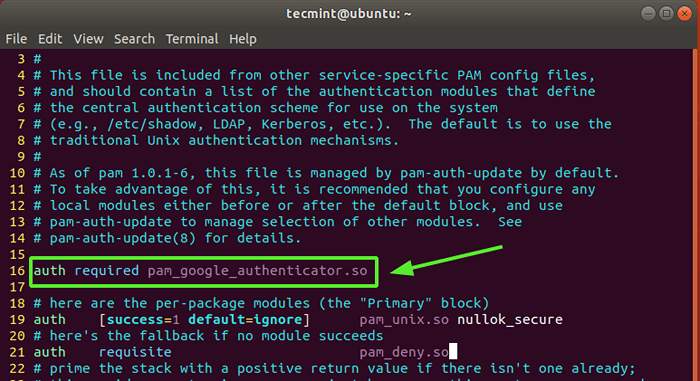

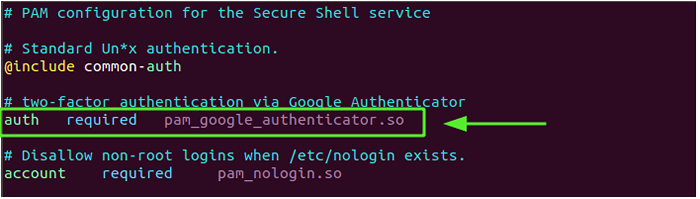

Seterusnya, ubah suai Pam peraturan untuk SSH

$ sudo vim /etc /Pam.D/SSHD

Kemudian tambahkan baris berikut

auth diperlukan PAM_GOOGLE_AUTHENTICATOR.Jadi

Pengesahan SSH Pam

Pengesahan SSH Pam Terakhir, mulakan semula SSH perkhidmatan untuk perubahan berkuatkuasa.

$ sudo systemctl mulakan semula ssh

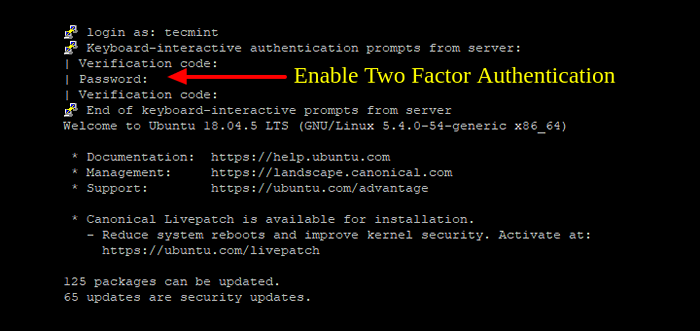

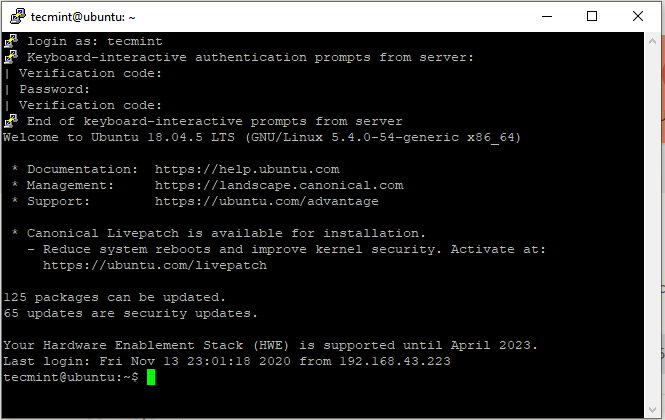

Dalam contoh di bawah, kami sedang masuk ke Ubuntu sistem dari pelanggan dempul.

Log masuk Ubuntu SSH

Log masuk Ubuntu SSH Untuk pengesahan kunci awam SSH

Sekiranya anda menggunakan Pengesahan utama awam, Ulangi langkah -langkah di atas dan tambahkan garis yang ditunjukkan di bahagian bawah /etc/ssh/sshd_config fail.

AuthenticationMethods PublicKey, papan kekunci-interaktif

Sekali lagi, edit Pam Peraturan untuk SSH Daemon.

$ sudo vim /etc /Pam.D/SSHD

Kemudian tambahkan baris berikut.

auth diperlukan PAM_GOOGLE_AUTHENTICATOR.Jadi

Pengesahan Kunci Awam SSH

Pengesahan Kunci Awam SSH Simpan fail dan mulakan semula perkhidmatan SSH seperti yang kita lihat sebelumnya.

$ sudo systemctl mulakan semula ssh

Lumpuhkan pengesahan dua faktor di Ubuntu

Sekiranya anda kehilangan peranti pengesahan atau kunci rahsia anda, jangan pergi kacang. Anda boleh dengan mudah melumpuhkan lapisan pengesahan 2FA dan kembali ke kaedah log masuk nama pengguna/kata laluan mudah anda.

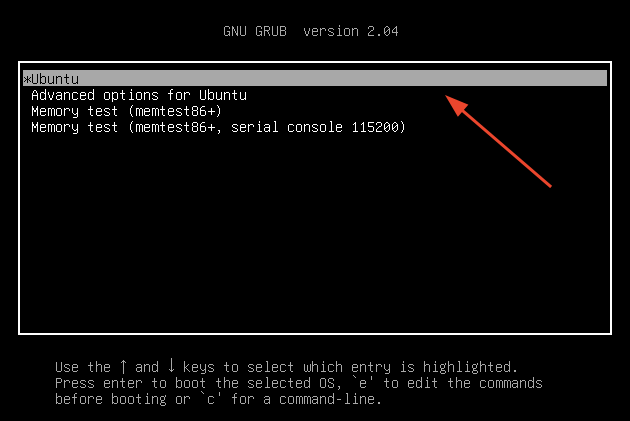

Pertama, mulakan semula sistem anda dan tekan 'E' Pada entri grub pertama.

Menu grub ubuntu

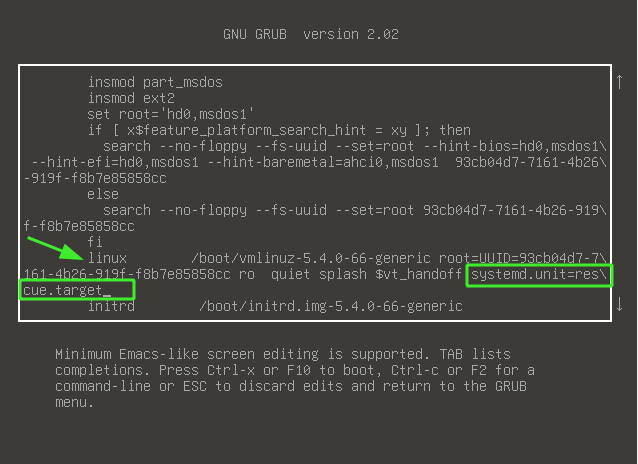

Menu grub ubuntu Tatal dan cari garis yang bermula dengan Linux dan berakhir dengan tenang Splash $ vt_handoff. Tambah garis sistemd.Unit = Penyelamat.sasaran dan tekan Ctrl + x untuk memasuki mod penyelamat

Edit parameter ubuntu grub

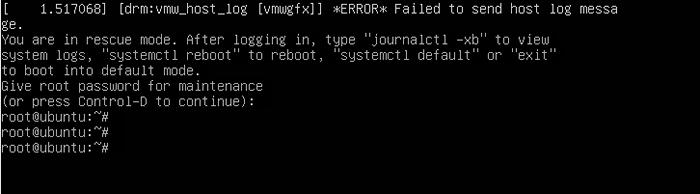

Edit parameter ubuntu grub Sebaik sahaja anda mendapat shell, berikan kata laluan root dan tekan Masukkan.

Mod Penyelamat Ubuntu

Mod Penyelamat Ubuntu Seterusnya, teruskan dan padamkan .Google-Authenticator fail di direktori rumah anda seperti berikut. Pastikan untuk mengganti nama pengguna dengan nama pengguna anda sendiri.

# rm/rumah/nama pengguna/.Google_Authenticator

Kemudian edit /etc/Pam.D/Common-Auth fail.

# $ vim /etc /Pam.D/Common-Auth

Komen atau hapus baris berikut:

auth diperlukan PAM_GOOGLE_AUTHENTICATOR.Jadi

Simpan fail dan but semula sistem anda. Di skrin log masuk, anda hanya perlu memberikan nama pengguna dan kata laluan anda untuk mengesahkan.

Dan ini membawa kita ke akhir artikel ini. Kami dengan senang hati akan mendengar bagaimana keadaannya.

- « Cara mempercepat nginx dengan cache varnis pada CentOS 7

- Cara Bekerja Dengan Github Markdown Perisa di Linux »