Cara Menggunakan DNSenum untuk Mengimbas Rekod DNS Pelayan Anda

- 2811

- 521

- Clarence Powlowski

Objektif

Gunakan dnsenum untuk mengimbas pelayan anda untuk melihat maklumat mana yang tersedia secara terbuka.

Pengagihan

Ini berfungsi dengan baik dengan Kali Linux, tetapi boleh dilakukan pada sebarang pengedaran dengan Perl.

Keperluan

Pemasangan Linux Kerja. Root diperlukan jika anda perlu memasang dnsenum.

Kesukaran

Mudah

Konvensyen

- # - Memerlukan arahan Linux yang diberikan untuk dilaksanakan dengan keistimewaan akar sama ada secara langsung sebagai pengguna root atau dengan menggunakan

sudoperintah - $ - Memerlukan arahan Linux yang diberikan sebagai pengguna yang tidak layak

Pengenalan

Penting untuk kerap menguji mana-mana pelayan yang dihadapi awam untuk melihat maklumat mana yang disediakan. Maklumat itu penting untuk penyerang. Mereka boleh menggunakannya untuk menyatukan gambar pelayan anda, apa yang berjalan di atasnya, dan eksploitasi yang mungkin menentangnya.

Pasang dnsenum

Sekiranya anda menjalankan Kali, anda sudah mempunyai dnsenum, jadi tidak perlu risau. Sekiranya anda menjalankan sesuatu yang lain, pastikan anda mempunyai perl (mungkin anda lakukan). Anda juga memerlukan beberapa perpustakaan perl untuk mendapatkan fungsi penuh.

$ sudo apt pemasangan libtest-www-echanize-perl libnet-whois-ip-perl

Dari sana, anda boleh memuat turun dan menjalankan dnsenum. Ia hanya skrip perl. Anda boleh mendapatkannya dari projek [github] (https: // github.com/fwaeytens/dnsenum).

Melakukan imbasan asas

Sangat mudah untuk menjalankan imbasan asas. Titik dnsenum ke arah domain pelayan, dan jalankan imbasan. Hanya lakukan ini dengan pelayan yang anda miliki atau mempunyai kebenaran untuk mengimbas. Panduan ini akan digunakan Hackthissite.org, yang merupakan laman web yang direka untuk menguji alat pentesting.

Jalankan arahan penuh.

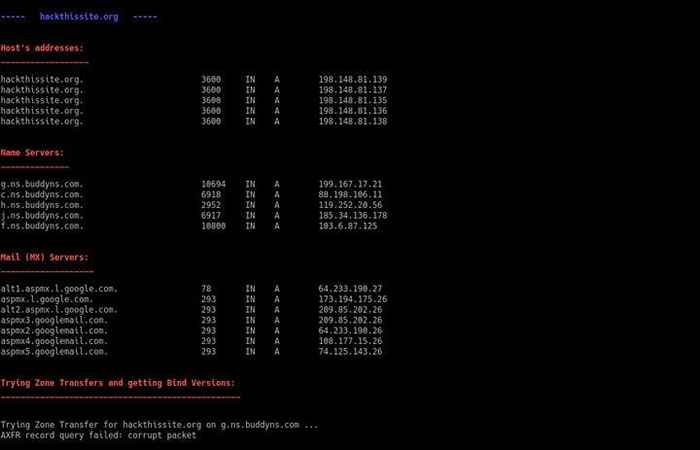

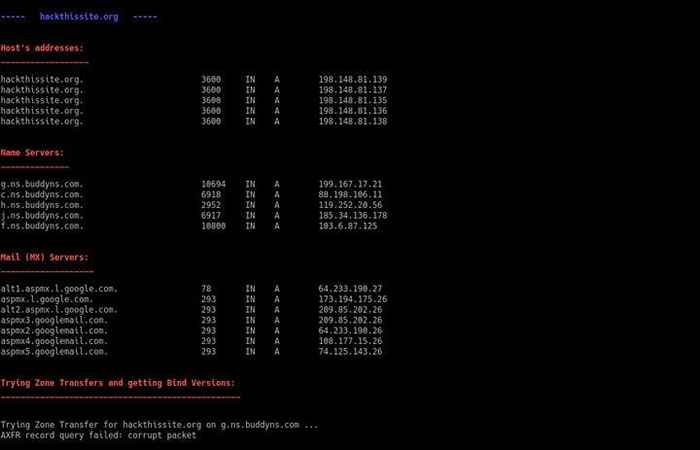

$ dnsenum hackthissite.org

Laporan itu akan menunjukkan kepada anda rekod DNS yang dapat dicari oleh skrip. Ia juga akan menemui nameservers yang sedang digunakan, rekod e -mel, dan alamat IP.

Skrip akan mencuba pemindahan zon juga. Sekiranya berjaya, mereka boleh digunakan untuk melakukan serangan.

Imbasan yang lebih maju

Sekiranya anda ingin mengumpulkan lebih banyak maklumat mengenai laman web ini, anda boleh menggali bendera yang disediakan oleh Dnsenum, atau anda boleh menggunakannya --enum bendera. Ia akan cuba mengumpulkan maklumat siapa dan menggunakan Google untuk menggali subdomain, jika ia ada.

$ dnsenum -hackthissite.org

Hasilnya akan mempunyai penyertaan dan bahagian tambahan untuk subdomain. Sebarang maklumat tambahan dapat membantu anda mendapatkan pemahaman yang lebih baik dari pelayan anda.

Pemikiran penutupan

Dnsenum adalah alat yang bagus untuk mengumpulkan maklumat. Maklumat adalah kunci untuk memahami dan mencegah serangan. Dalam banyak kes, pelanggaran keselamatan berlaku kerana sesuatu diabaikan. Semakin banyak yang anda ketahui mengenai pelayan anda, lebih baik disediakan anda untuk mencegah pelanggaran.

Tutorial Linux Berkaitan:

- Cara Dual Boot Kali Linux dan Windows 10

- Perkara yang hendak dipasang di Ubuntu 20.04

- Senarai alat Kali Linux terbaik untuk ujian penembusan dan ..

- Cara Memasang Kali Linux di VMware

- Persediaan Pelayan HTTP Kali

- Tetapkan kata laluan akar Kali dan aktifkan log masuk root

- Perkara yang perlu dilakukan setelah memasang ubuntu 20.04 Focal Fossa Linux

- Hardening Kali Linux

- Cara memeriksa versi Kali Linux

- Pemasang perisian GUI untuk Kali Linux