Cara Menyiapkan Dua Faktor Pengesahan untuk SSH di Fedora

- 4232

- 1340

- Clay Weber

Setiap hari nampaknya terdapat banyak pelanggaran keselamatan yang dilaporkan di mana data kami berada dalam bahaya. Walaupun SSH adalah cara yang selamat untuk mewujudkan sambungan dari jauh ke sistem Linux, tetapi masih, pengguna yang tidak diketahui boleh mendapatkan akses ke mesin Linux anda jika mereka mencuri kekunci SSH anda, walaupun anda melumpuhkan kata laluan atau hanya membenarkan sambungan SSH kunci awam dan peribadi.

Dalam artikel ini, kami akan menerangkan cara menubuhkan pengesahan dua faktor (2fa) untuk ssh Fedora Pengagihan Linux menggunakan Google Authenticator untuk mengakses sistem Linux jauh dengan cara yang lebih selamat dengan menyediakan Totp (Kata laluan satu kali berasaskan masa) Nombor yang dijana secara rawak oleh aplikasi pengesahan pada peranti mudah alih.

Baca juga: Cara Menyediakan Pengesahan Dua Faktor untuk Log masuk SSH di CentOS dan Debian

Perhatikan bahawa, anda boleh menggunakan sebarang aplikasi pengesahan dua hala untuk peranti mudah alih anda yang serasi dengan Totp Algoritma. Terdapat banyak aplikasi percuma yang tersedia untuk Android atau iOS yang menyokong Totp dan Google Authenticator, Tetapi artikel ini menggunakan Google Authenticator sebagai contoh.

Memasang Google Authenticator di Fedora

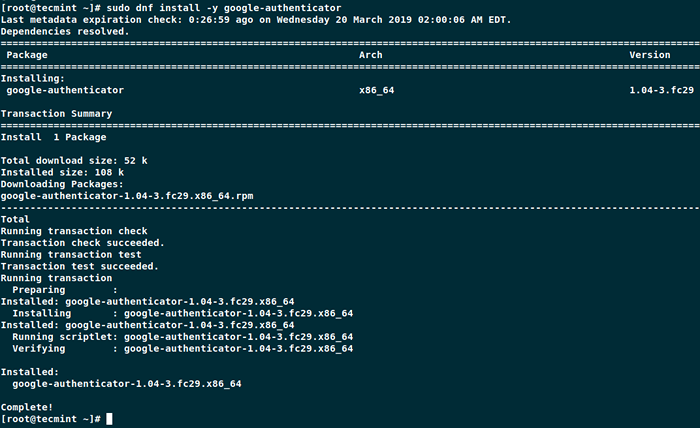

Pertama, pasang Google Authenticator Permohonan pada pelayan Fedora anda menggunakan arahan DNF berikut.

$ sudo dnf install -y Google -authenticator

Pasang Google Authenticator di Fedora

Pasang Google Authenticator di Fedora Sekali Google Authenticator dipasang, kini anda boleh menjalankan aplikasi.

$ Google-authenticator

Permohonan itu meminta anda dengan sebilangan soalan. Coretan berikut menunjukkan kepada anda cara menjawab persediaan yang cukup selamat.

Adakah anda mahukan token pengesahan menjadi berasaskan masa (y/n)yAdakah anda mahu saya mengemas kini "/rumah/pengguna/.Google_authenticator "Fail (y/n)?y

Menjana token pengesahan

Menjana token pengesahan Permohonan ini memberikan anda kunci rahsia, kod pengesahan, dan kod pemulihan. Simpan kunci ini di lokasi selamat yang selamat, kerana kunci ini adalah satu -satunya cara untuk mengakses pelayan anda jika anda kehilangan peranti mudah alih anda.

Menyediakan pengesahan telefon bimbit

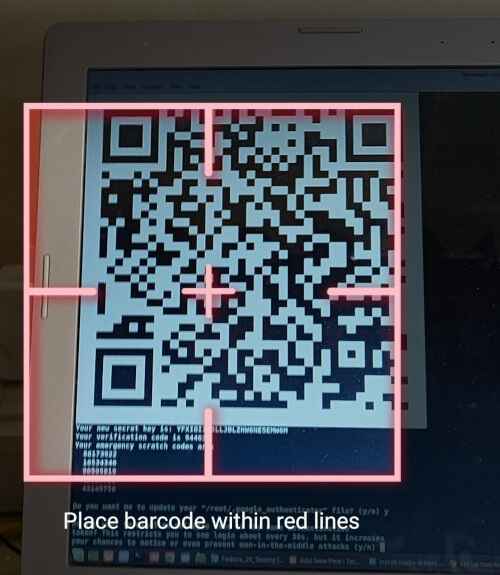

Di telefon bimbit anda, pergi ke App Store Google Play atau iTunes dan cari Google Authenticator dan pasang aplikasi.

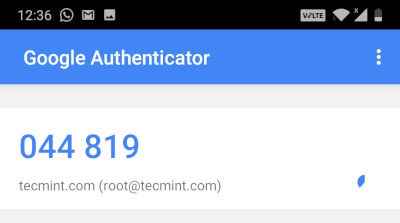

Kini dibuka Google Authenticator Permohonan di telefon bimbit anda dan imbas kod QR yang dipaparkan di skrin terminal fedora. Setelah imbasan kod QR selesai, anda akan mendapat nombor yang dihasilkan secara rawak oleh aplikasi pengesahan dan gunakan nombor ini setiap kali anda menyambung ke pelayan fedora anda dari jauh.

Imbas kod QR menggunakan pengesahan

Imbas kod QR menggunakan pengesahan Selesaikan konfigurasi Google Authenticator

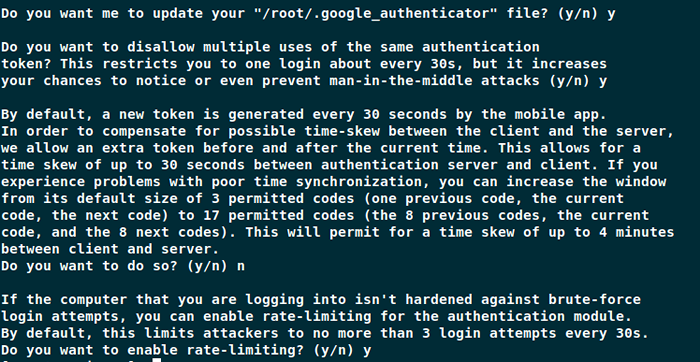

The Google Authenticator Permohonan meminta pertanyaan lanjut dan contoh berikut menunjukkan cara menjawabnya untuk menyiapkan konfigurasi selamat.

Selesaikan penetapan Google Authenticator

Selesaikan penetapan Google Authenticator Sekarang anda perlu mengkonfigurasi SSH untuk menggunakan pengesahan dua hala baru seperti yang dijelaskan di bawah.

Konfigurasikan SSH untuk menggunakan Google Authenticator

Untuk mengkonfigurasi SSH untuk digunakan pengesahan Permohonan, pertama anda perlu mempunyai sambungan SSH yang bekerja menggunakan kunci SSH awam, kerana kami akan melumpuhkan sambungan kata laluan.

Buka /etc/Pam.D/SSHD fail di pelayan anda.

$ sudo vi /etc /Pam.D/SSHD

Komen AUTH Subtack Kata Laluan-Auth garis dalam fail.

#Auth Subtack Kata Laluan-Auth

Seterusnya, letakkan baris berikut ke hujung fail.

auth PAM_GOOGLE_AUTHENTICATOR yang mencukupi.Jadi

Simpan dan tutup fail.

Seterusnya, buka dan edit /etc/ssh/sshd_config fail.

$ sudo vi/etc/ssh/sshd_config

Cari ChallengeresponseAuthentication garis dan ubahnya ke Ya.

ChallengeresponseAuthentication Ya

Cari Kata laluan garis dan ubahnya ke tidak.

Kata laluanAuthentication no

Seterusnya, letakkan baris berikut ke hujung fail.

AuthenticationMethods PublicKey, Kata Laluan PublicKey, Papan Kekunci-Interaktif

Simpan dan tutup fail, dan kemudian mulakan semula SSH.

$ sudo Systemctl Restart SSHD

Menguji Pengesahan Dua Faktor di Fedora

Sekarang cuba sambungkan ke pelayan anda dari jauh, ia akan meminta anda memasukkan kod pengesahan.

$ ssh [dilindungi e -mel] Kod pengesahan:

Kod pengesahan dijana secara rawak pada telefon bimbit anda dengan aplikasi pengesahan anda. Oleh kerana kod yang dihasilkan berubah setiap beberapa saat, anda perlu memasukkannya dengan cepat sebelum ia membuat yang baru.

Kod pengesahan pengesahan

Kod pengesahan pengesahan Sekiranya anda memasukkan kod pengesahan yang salah, anda tidak akan dapat menyambung ke sistem, dan anda akan mendapat kebenaran yang ditolak oleh kebenaran berikut.

$ ssh [dilindungi e -mel] Kod Pengesahan: Kod Pengesahan: Kod Pengesahan: Kebenaran Ditolak (Papan Kekunci-Interaktif).

Kesimpulan

Dengan melaksanakan pengesahan dua hala yang mudah ini, anda telah menambah lapisan tambahan keselamatan ke sistem anda dan juga ini menjadikan lebih sukar bagi pengguna yang tidak diketahui untuk mendapatkan akses ke pelayan anda.

- « Cara Memasang Pengedaran Linux Devuan di Raspberry Pi 3

- Cara Mencari dan Memasang Aplikasi Perisian di Fedora Linux »