Cara menyiapkan sistem fail dan ruang swap yang disulitkan menggunakan alat 'CryptSetup' di Linux - Bahagian 3

- 3450

- 165

- Clarence Tromp

A Lfce (ringkasan untuk Jurutera Bersertifikat Yayasan Linux ) dilatih dan mempunyai kepakaran untuk memasang, mengurus, dan menyelesaikan masalah perkhidmatan rangkaian dalam sistem Linux, dan bertanggungjawab terhadap reka bentuk, pelaksanaan dan penyelenggaraan seni bina sistem yang berterusan.

Penyulitan sistem fail Linux

Penyulitan sistem fail Linux Memperkenalkan Program Persijilan Yayasan Linux (LFCE).

Idea di sebalik penyulitan adalah untuk membenarkan hanya orang yang dipercayai untuk mengakses data sensitif anda dan untuk melindunginya daripada jatuh ke tangan yang salah sekiranya berlaku kerugian atau kecurian mesin / cakera keras anda.

Secara ringkas, kunci digunakan untuk "kunci"Akses kepada maklumat anda, supaya ia tersedia apabila sistem dijalankan dan dibuka oleh pengguna yang diberi kuasa. Ini menunjukkan bahawa jika seseorang cuba memeriksa kandungan cakera (memasangnya ke sistemnya sendiri atau dengan boot mesin dengan LiveCD/DVD/USB), dia hanya akan mencari data yang tidak boleh dibaca dan bukannya fail sebenar.

Dalam artikel ini kita akan membincangkan cara menubuhkan sistem fail yang disulitkan dengan DM-Crypt (pendek untuk pemetaan peranti dan kriptografi), alat penyulitan peringkat kernel standard. Sila ambil perhatian sejak itu DM-Crypt adalah alat peringkat blok, ia hanya boleh digunakan untuk menyulitkan peranti penuh, partisi, atau peranti gelung (tidak akan berfungsi pada fail atau direktori biasa).

Menyediakan peranti pemacu / partition / gelung untuk penyulitan

Oleh kerana kami akan menghapuskan semua data yang ada dalam pemacu pilihan kami (/dev/sdb), pertama sekali, kita perlu melakukan sandaran sebarang fail penting yang terkandung dalam partition itu Sebelumnya meneruskan lagi.

Lap semua data dari /dev/sdb. Kami akan menggunakan DD Perintah di sini, tetapi anda juga boleh melakukannya dengan alat lain seperti dicincang. Seterusnya, kami akan membuat partition pada peranti ini, /dev/sdb1, Mengikuti penjelasan dalam Bahagian 4 - Buat partition dan sistem fail dalam Linux siri LFCS.

# dd if =/dev/urandom of =/dev/sdb bs = 4096

Ujian untuk sokongan penyulitan

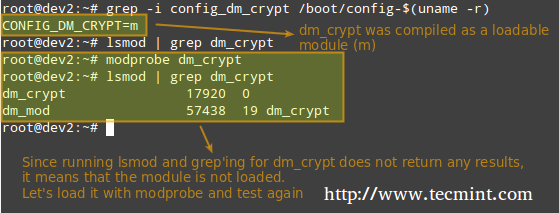

Sebelum kita meneruskan, kita perlu memastikan bahawa kernel kita telah disusun dengan sokongan penyulitan:

# grep -i config_dm_crypt /boot /config -$ (uname -r)

Semak sokongan penyulitan

Semak sokongan penyulitan Seperti yang digariskan dalam imej di atas, DM-Crypt Modul kernel perlu dimuatkan untuk menubuhkan penyulitan.

Memasang CryptSetup

Cryptsetup adalah antara muka frontend untuk membuat, mengkonfigurasi, mengakses, dan mengurus sistem fail yang disulitkan menggunakan DM-Crypt.

# Kemas kini Aptitude & & Aptitude Pasang CryptSetup [on Ubuntu] # yum update && yum Pasang cryptSetup [on centos] # zypper refresh && zypper Pasang cryptsetup [on OpenSuse]

Menyiapkan partition yang disulitkan

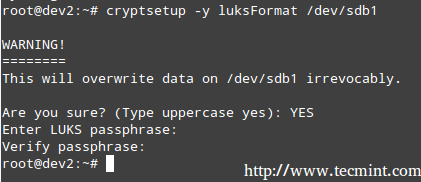

Mod operasi lalai untuk Cryptsetup adalah Luks (Persediaan Kunci Bersepadu Linux) jadi kita akan berpegang padanya. Kami akan bermula dengan menetapkan partition luks dan frasa laluan:

# cryptsetup -y luksformat /dev /sdb1

Membuat partition yang disulitkan

Membuat partition yang disulitkan Perintah di atas berjalan Cryptsetup dengan parameter lalai, yang boleh disenaraikan,

# cryptsetup --version

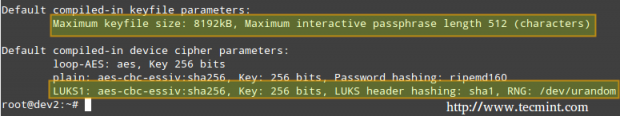

Parameter cryptsetup

Parameter cryptsetup Sekiranya anda mahu menukar cipher, hash, atau kunci parameter, anda boleh menggunakan -cipher, -hash, dan -saiz utama Bendera, masing -masing, dengan nilai yang diambil dari /Proc/Crypto.

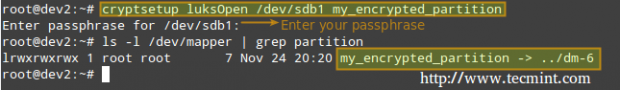

Seterusnya, kita perlu membuka partition luks (kita akan diminta untuk frasa laluan yang kita masukkan sebelumnya). Sekiranya pengesahan berjaya, partition kami yang disulitkan akan tersedia di dalamnya /dev/mapper dengan nama yang ditentukan:

# cryptsetup luksopen /dev /sdb1 my_encrypted_partition

Partition yang disulitkan

Partition yang disulitkan Sekarang, kami akan memformat partition sebagai ext4.

# mkfs.ext4/dev/mapper/my_encrypted_partition

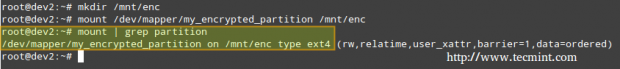

dan buat titik gunung untuk melancarkan partition yang disulitkan. Akhirnya, kami mungkin ingin mengesahkan sama ada operasi gunung berjaya.

# mkdir/mnt/enc # mount/dev/mapper/my_encrypted_partition/mnt/enc # mount | partition grep

Partition yang disulitkan

Partition yang disulitkan Apabila anda selesai menulis atau membaca dari sistem fail yang disulitkan, cuma buangnya

# umount /mnt /enc

Dan tutup partition luks menggunakan,

# cryptesetup luksclose my_encrypted_partition

Ujian penyulitan

Akhirnya, kami akan memeriksa sama ada partition kami yang disulitkan selamat:

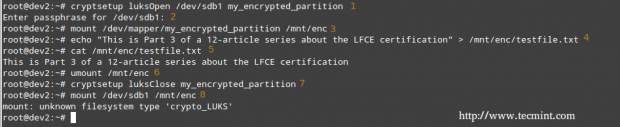

1. Buka partition luks

# cryptsetup luksopen /dev /sdb1 my_encrypted_partition

2. Masukkan frasa laluan anda

3. Pasang partition

# mount/dev/mapper/my_encrypted_partition/mnt/enc

4. Buat fail dummy di dalam titik gunung.

# echo "Ini adalah bahagian 3 dari siri 12 artikel mengenai pensijilan LFCE"/MNT/ENC/TESTFILE.txt

5. Sahkan bahawa anda boleh mengakses fail yang baru anda buat.

# kucing/mnt/enc/testfile.txt

6. Biasa sistem fail.

# umount /mnt /enc

7. Tutup partition luks.

# cryptsetup luksclose my_encrypted_partition

8. Cuba pasangkan partition sebagai sistem fail biasa. Ia harus menunjukkan kesilapan.

# mount /dev /sdb1 /mnt /enc

Penyulitan Ujian pada Partition

Penyulitan Ujian pada Partition Menyulitkan ruang swap untuk keselamatan selanjutnya

The laluan belakang Anda masuk lebih awal untuk menggunakan partition yang disulitkan disimpan di Ram Memori semasa dibuka. Sekiranya seseorang dapat mengangkat tangannya pada kunci ini, dia akan dapat menyahsulit data. Ini sangat mudah dilakukan dalam kes komputer riba, kerana ketika menghiburkan kandungan RAM disimpan di partisi swap.

Untuk mengelakkan meninggalkan salinan kunci anda yang boleh diakses oleh pencuri, menyulitkan partition swap berikutan langkah -langkah ini:

1 Buat partition untuk digunakan sebagai pertukaran dengan saiz yang sesuai (/dev/sdd1 dalam kes kita) dan menyulitkannya seperti yang dijelaskan sebelumnya. Namakannya "bertukar" untuk kemudahan.'

2.Tetapkannya sebagai pertukaran dan aktifkannya.

# mkswap/dev/mapper/swap # swapon/dev/mapper/swap

3. Seterusnya, ubah entri yang sepadan di /etc/fstab.

/dev/mapper/swap tiada swap SW 0 0

4. Akhirnya, edit /etc/crypttab dan reboot.

swap swap /dev /sdd1 /dev /urandom

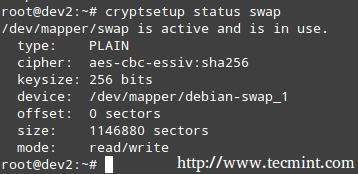

Sebaik sahaja sistem selesai boot, anda boleh mengesahkan status ruang swap:

swap status cryptsetup

Periksa status penyulitan swap

Periksa status penyulitan swap Ringkasan

Dalam artikel ini kami telah meneroka cara menyulitkan ruang partition dan swap. Dengan persediaan ini, data anda harus selamat. Jangan ragu untuk bereksperimen dan jangan ragu untuk menghubungi kami jika anda mempunyai soalan atau komen. Gunakan borang di bawah - kami akan lebih senang mendengar daripada anda!

Menjadi Jurutera Bersertifikat Linux- « Cara Memasang, Mengamankan dan Penalaan Prestasi Pelayan Pangkalan Data MariaDB

- Menyediakan Sistem Fail Linux Standard dan Mengkonfigurasi Pelayan NFSV4 - Bahagian 2 »