Cara Menyiapkan Pelayan OpenVPN di Ubuntu 20.04

- 1602

- 353

- Dana Hammes

Ubuntu 20.04 Focal Fossa adalah sokongan jangka panjang terakhir salah satu pengagihan Linux yang paling banyak digunakan. Dalam tutorial ini, kita akan melihat cara menggunakan sistem pengendalian ini untuk membuat pelayan OpenVPN dan cara membuat .ovpn fail yang akan kami gunakan untuk menyambungnya dari mesin klien kami.

Dalam tutorial ini anda akan belajar:

- Cara Menjana Pihak Berkuasa Sijil

- Cara Menjana Sertifikat dan Kunci Pelanggan Pelayan dan Kunci

- Cara menandatangani sijil dengan pihak berkuasa sijil

- Cara Membuat Parameter Diffie-Hellman

- Cara Menjana Kunci TLS-Auth

- Cara mengkonfigurasi pelayan OpenVPN

- Cara menjana sebuah .Fail OVPN untuk menyambung ke VPN

Cara Menyiapkan Pelayan OpenVPN di Ubuntu 20.04

Cara Menyiapkan Pelayan OpenVPN di Ubuntu 20.04 Keperluan perisian dan konvensyen yang digunakan

| Kategori | Keperluan, konvensyen atau versi perisian yang digunakan |

|---|---|

| Sistem | Ubuntu 20.04 Focal Fossa |

| Perisian | OpenVPN, UFW, Easy-RSA |

| Yang lain | Kebenaran akar untuk melaksanakan tugas pentadbiran |

| Konvensyen | # - Memerlukan arahan Linux yang diberikan untuk dilaksanakan dengan keistimewaan akar sama ada secara langsung sebagai pengguna root atau dengan menggunakan sudo perintah$ - Memerlukan arahan Linux yang diberikan sebagai pengguna yang tidak layak |

Persediaan Senario

Sebelum meneruskan dengan konfigurasi VPN sebenar, mari kita bincangkan mengenai konvensyen dan persediaan yang akan kita pakai dalam tutorial ini.

Kami akan menggunakan dua mesin, kedua -duanya dikuasakan oleh Ubuntu 20.04 Focal Fossa. Yang pertama, Camachine akan digunakan untuk menjadi tuan rumah kami Pihak Berkuasa Sijil; yang kedua, Openvpnmachine akan menjadi yang kita akan persediaan sebagai sebenarnya VPN pelayan. Adalah mungkin untuk menggunakan mesin yang sama untuk kedua -dua tujuan, tetapi ia akan kurang selamat, kerana seseorang yang melanggar pelayan, boleh "menyamar" pihak berkuasa sijil, dan menggunakannya untuk menandatangani sijil yang tidak diingini (isu ini sangat relevan hanya jika anda merancang untuk mempunyai lebih daripada satu pelayan atau jika anda merancang untuk menggunakan CA yang sama untuk tujuan lain). Untuk memindahkan fail antara satu mesin dan yang lain kami akan menggunakan SCP (salinan selamat) perintah. 10 langkah utama yang akan kita lakukan adalah seperti berikut:

- Penjanaan pihak berkuasa sijil;

- Penjanaan kunci pelayan dan permintaan sijil;

- Menandatangani permintaan sijil pelayan dengan CA;

- Penjanaan parameter Diffie-Hellman pada pelayan;

- Penjanaan kunci TLS-Auth pada pelayan;

- Konfigurasi OpenVPN;

- Konfigurasi Rangkaian dan Firewall (UFW) pada pelayan;

- Penjanaan kunci klien dan permintaan sijil;

- Menandatangani sijil klien dengan CA;

- Penciptaan pelanggan .Fail OVPN Digunakan untuk menyambung ke VPN.

Langkah 1 - Penjanaan Pihak Berkuasa Sijil (CA)

Langkah pertama dalam perjalanan kami terdiri daripada penciptaan Pihak Berkuasa Sijil di mesin yang berdedikasi. Kami akan bekerja sebagai pengguna yang tidak layak untuk menghasilkan fail yang diperlukan. Sebelum kita mula, kita perlu memasang Easy-RSA Pakej:

$ sudo apt-get kemas kini && sudo apt-get -y pasang mudah-rsa

Dengan pakej yang dipasang, kita boleh menggunakan Make-Cadir perintah untuk menghasilkan direktori yang mengandungi alat dan fail konfigurasi yang diperlukan, dalam hal ini kita akan memanggilnya Sijil_Authority. Setelah dicipta, kami akan bergerak ke dalamnya:

$ Make-Cadir Sijil_Authority && CD Sijil_Authority

Di dalam direktori kita akan menemui fail yang dipanggil vars. Dalam fail kita boleh menentukan beberapa pembolehubah yang akan digunakan untuk penjanaan sijil. Satu set yang dikomentari pembolehubah ini boleh didapati di barisan 91 ke 96. Hanya keluarkan komen dan berikan nilai yang sesuai:

set_var easyrsa_req_country "us" set_var easyrsa_req_province "california" set_var easyrsa_req_city "san francisco" set_var easyrsa_req_org "copyleft co" set_var easyrsa_email ".bersih "set_var easyrsa_req_ou" Unit organisasi saya "

Setelah perubahan disimpan, kita dapat meneruskan dan menjana Pki (Infrastruktur utama awam), dengan arahan berikut yang akan membuat direktori yang dipanggil pki:

$ ./easyrsa init-pki

Dengan infrastruktur, kami dapat menjana kunci dan sijil CA kami. Setelah melancarkan arahan di bawah, kami akan diminta memasuki a laluan belakang untuk Kunci CA. Kita perlu memberikan kata laluan yang sama setiap kali kita akan berinteraksi dengan pihak berkuasa. A Nama yang selalu digunakan untuk sijil juga harus disediakan. Ini boleh menjadi nilai sewenang -wenangnya; Sekiranya kita hanya tekan masukkan pada petikan, lalai akan digunakan, dalam kes ini Easy-RSA CA:

$ ./Easyrsa Build-ca

Berikut adalah output arahan:

Nota: Menggunakan konfigurasi mudah-RSA dari: ./VARS Menggunakan SSL: OpenSSL Openssl 1.1.1d 10 Sep 2019 Masukkan Kekunci Passphrase Key CA Baru: Masukkan semula Kunci Kunci Kunci CA Baru: Menjana Kunci Persendirian RSA, 2048 Bit Long Modulus (2 Primes) ... +++++ ... ++++++ E adalah 65537 (0x010001) 't beban/rumah/egdoc/sijil_authority/pki/.RND ke RNG 140296362980608: Ralat: 2406F079: Generator Nombor Rawak: Rand_Load_File: Tidak dapat membuka fail: .../crypto/rand/randfile.C: 98: filename =/home/egdoc/sijil_authority/pki/.anda akan diminta memasukkan maklumat yang akan dimasukkan ke dalam permintaan sijil anda. Apa yang hendak anda masukkan adalah apa yang disebut nama terkenal atau DN. Terdapat beberapa bidang tetapi anda boleh meninggalkan beberapa kosong untuk beberapa bidang akan ada nilai lalai, jika anda memasukkan '.', medan akan dibiarkan kosong. ----- Nama Biasa (contohnya: pengguna, tuan rumah, atau nama pelayan anda) [Easy-RSA CA]: CA Pencipta. Fail sijil CA baru anda untuk penerbitan berada di:/home/egdoc/sijil_utoriti/pki/ca.Crt

The Build-ca Perintah menjana dua fail; Jalan mereka, berbanding dengan direktori kerja kami adalah:

- PKI/CA.Crt

- pki/swasta/ca.kunci

Yang pertama adalah sijil awam, yang kedua adalah kunci yang akan digunakan untuk menandatangani sijil pelayan dan klien, jadi harus disimpan secepat mungkin.

Sedikit nota, sebelum kita bergerak ke hadapan: dalam output arahan anda mungkin perasan mesej ralat. Walaupun kesilapan tidak bersenjata, penyelesaian untuk mengelakkannya adalah mengulas baris ketiga OpenSSL-EASYRSA.cnf fail yang ada di dalam direktori kerja yang dihasilkan. Isu ini dibincangkan mengenai repositori OpenSSL GitHub. Selepas pengubahsuaian, fail harus kelihatan seperti ini:

# Untuk digunakan dengan mudah-RSA 3.1 dan openSSL atau libressl randfile = $ env :: easyrsa_pki/.rnd

Ini berkata, mari kita bergerak ke mesin yang akan kami gunakan sebagai pelayan OpenVPN dan menjana kunci pelayan dan sijil.

Langkah 2 - Penjanaan Kunci Pelayan dan Permintaan Sijil

Dalam langkah ini, kami akan menjana kunci pelayan dan permintaan sijil yang akan ditandatangani oleh pihak berkuasa sijil. Pada mesin yang akan kami gunakan sebagai pelayan OpenVPN, kami mesti memasang OpenVPN, Easy-RSA dan ufw Pakej:

$ sudo apt-get kemas kini && sudo apt-get -y memasang openvpn easy-rsa ufw

Untuk menjana kunci pelayan dan permintaan sijil, kami melakukan prosedur yang sama yang kami gunakan pada mesin yang menganjurkan Pihak Berkuasa Sijil:

- Kami menjana direktori kerja dengan

Make-Cadirperintah, dan masuk ke dalamnya. - Menyediakan pembolehubah yang terkandung dalam

varsfail yang akan digunakan untuk sijil. - Menjana infrastruktur utama awam dengan

./easyrsa init-pkiperintah.

Selepas langkah -langkah awal ini, kita boleh mengeluarkan arahan untuk menghasilkan sijil pelayan dan fail utama:

$ ./Easyrsa Gen-Req Server NoPass

Kali ini, kerana kami menggunakan nopass pilihan, kami tidak akan diminta memasukkan kata laluan semasa penjanaan kekunci pelayan. Kami masih akan diminta memasuki a Nama yang selalu digunakan untuk sijil pelayan. Dalam kes ini nilai lalai yang digunakan adalah pelayan. Itulah yang akan kita gunakan dalam tutorial ini:

Nota: Menggunakan konfigurasi mudah-RSA dari: ./VARS Menggunakan SSL: OpenSSL Openssl 1.1.1D 10 Sep 2019 Menjana kunci peribadi RSA ... +++++ ... ++++++ Menulis Kunci Peribadi Baru ke '/Home/Egdoc/OpenVPNServer/PKI/Private/Server.kunci.9RU3WFZMBW '----- Anda akan diminta memasukkan maklumat yang akan dimasukkan ke dalam permintaan sijil anda. Apa yang hendak anda masukkan adalah apa yang disebut nama terkenal atau DN. Terdapat beberapa bidang tetapi anda boleh meninggalkan beberapa kosong untuk beberapa bidang akan ada nilai lalai, jika anda memasukkan '.', medan akan dibiarkan kosong. ----- Nama Biasa (mis. Fail anda ialah: Req:/Home/Egdoc/OpenVPNServer/PKI/Reqs/Server.Kunci Req:/rumah/egdoc/openvpnserver/pki/swasta/pelayan.kunci

A Permintaan tanda sijil dan a Kunci peribadi akan dijana:

/Laman Utama/EGDOC/OpenVPNServer/PKI/Reqs/Server.req/rumah/egdoc/openvpnserver/pki/swasta/pelayan.kunci.

Fail utama mesti dipindahkan di dalam /etc/openvpn Direktori:

$ sudo mv pki/swasta/pelayan.Kunci /etc /OpenVPN

Permintaan sijil, sebaliknya, mesti dihantar ke mesin pihak berkuasa sijil, untuk ditandatangani. Kita boleh guna SCP Perintah untuk memindahkan fail:

$ SCP PKI/Reqs/Server.req egdoc@camachine:/home/egdoc/

Mari kita kembali ke Camachine dan membenarkan sijil.

Langkah 3 - Menandatangani sijil pelayan dengan CA

Di mesin Pihak Berkuasa Sijil, kami harus mencari fail yang kami disalin dalam langkah sebelumnya di $ Rumah Direktori pengguna kami:

$ ls ~ Sertifisi_Authority Server.req

Perkara pertama yang kami lakukan ialah mengimport permintaan sijil. Untuk melaksanakan tugas, kami menggunakan Import-Req tindakan Easyrsa Skrip. Sintaksinya adalah seperti berikut:

Import-Req

Dalam kes kita, ini diterjemahkan ke:

$ ./easyrsa import-req ~/pelayan.pelayan Req

Perintah akan menghasilkan output berikut:

Nota: Menggunakan konfigurasi mudah-RSA dari: ./VARS Menggunakan SSL: OpenSSL Openssl 1.1.1d 10 Sep 2019 Permintaan telah berjaya diimport dengan nama pendek: Pelayan Anda kini boleh menggunakan nama ini untuk melaksanakan operasi menandatangani permintaan ini.

Untuk menandatangani permintaan, kami menggunakan menyanyi-req tindakan, yang mengambil jenis permintaan sebagai hujah pertama (pelayan, dalam kes ini), dan short_basename Kami digunakan dalam arahan sebelumnya (pelayan). Kami berlari:

$ ./pelayan pelayan easyrsa sign-req

Kami akan diminta untuk mengesahkan kami ingin menandatangani sijil dan memberikan kata laluan yang kami gunakan untuk kunci pihak berkuasa sijil. Sekiranya semuanya berjalan seperti yang diharapkan, sijil akan dibuat:

Nota: Menggunakan konfigurasi mudah-RSA dari: ./VARS Menggunakan SSL: OpenSSL Openssl 1.1.1d 10 Sep 2019 Anda akan menandatangani sijil berikut. Sila periksa butiran yang ditunjukkan di bawah untuk ketepatan. Perhatikan bahawa permintaan ini belum disahkan secara kriptografi. Pastikan ia datang dari sumber yang dipercayai atau bahawa anda telah mengesahkan permintaan cek dengan pengirim. Subjek minta, ditandatangani sebagai sijil pelayan selama 1080 hari: subjek = commonname = pelayan taip perkataan 'ya' untuk meneruskan, atau input lain untuk dibatalkan. Sahkan Butiran Permintaan: Ya Menggunakan Konfigurasi Dari/Laman Utama/EGDOC/Sijil_Authority/PKI/Safessl-EASYRSA.CNF Masukkan Frasa Lulus untuk/Laman Utama/EGDOC/Sijil_Authority/PKI/Private/CA.Kunci: Periksa bahawa permintaan sepadan dengan tandatangan tandatangan OK nama yang dibezakan subjek adalah seperti berikut CommonName: ASN.Sijil 1 12: Server 'hendaklah disahkan sehingga 20 Mac 02:12:08 2023 GMT (1080 hari) Tulis pangkalan data dengan 1 penyertaan data baru yang dikemas kini Data yang dibuat di:/home/egdoc/sijil_utoriti/pki/dikeluarkan/ pelayan.Crt

Kami kini boleh memadam fail permintaan yang kami pindahkan sebelum ini dari Openvpnmachine. Dan menyalin sijil yang dihasilkan kembali ke kami OpenVPN pelayan, bersama dengan sijil awam CA:

$ rm ~/pelayan.req $ scp pki/ca.CRT, dikeluarkan/pelayan.crt egdoc@openvpnmachine:/home/egdoc

Kembali ke Openvpnmachine Kita harus mencari fail di direktori rumah kita. Kita sekarang boleh memindahkan mereka ke /etc/openvpn:

$ sudo mv ~/ca.CRT, pelayan.crt /etc /openvpn

Langkah 4 - Generasi Parameter Diffie -Hellman

Langkah seterusnya terdiri daripada generasi a Diffie-Hellman parameter. The Diffie-Hellman Pertukaran Utama adalah kaedah yang digunakan untuk memindahkan kunci crypto ke atas saluran awam, tidak selamat. Perintah untuk menjana kunci adalah yang berikut (ia boleh mengambil sedikit masa untuk menyelesaikan):

$ ./Easyrsa Gen-DH

Kunci akan dihasilkan di dalam pki direktori sebagai DH.PEM. Mari kita pindah ke /etc/openvpn sebagai DH2048.PEM:

$ sudo mv pki/dh.PEM/etc/OpenVPN/DH2048.PEM

Langkah 5 - Penjanaan Kunci TLS -Auth (TA.kunci)

Untuk meningkatkan keselamatan, OpenVPN pelaksanaan TLS-Auth. Memetik dokumentasi rasmi:

Arahan TLS-Auth menambah tandatangan HMAC tambahan kepada semua paket jabat tangan SSL/TLS untuk pengesahan integriti. Sebarang paket UDP tidak mengandungi tandatangan HMAC yang betul boleh dijatuhkan tanpa pemprosesan selanjutnya. Tandatangan TLS-Auth HMAC menyediakan tahap keselamatan tambahan di atas dan di luar yang disediakan oleh SSL/TLS. Ia boleh melindungi daripada:

- Serangan DOS atau Pelabuhan Banjir di Pelabuhan UDP OpenVPN.

- Pengimbasan Pelabuhan untuk menentukan port UDP pelayan mana yang ada dalam keadaan mendengar.

- Kelemahan limpahan penampan dalam pelaksanaan SSL/TLS.

- Inisiasi jabat tangan SSL/TLS dari mesin yang tidak dibenarkan (sementara jabat tangan sedemikian akhirnya gagal untuk mengesahkan, TLS-Auth dapat memotongnya pada titik yang lebih awal).

Untuk menjana kunci TLS_AUTH kita boleh menjalankan arahan berikut:

$ OpenVPN --GenKey -SECRET TA.kunci

Setelah dihasilkan, kami memindahkan TA.kunci fail ke /etc/openvpn:

$ sudo mv ta.Kunci /etc /OpenVPN

Persediaan kekunci pelayan kami kini selesai. Kita boleh meneruskan konfigurasi pelayan sebenar.

Langkah 6 - Konfigurasi OpenVPN

Fail konfigurasi OpenVPN tidak wujud secara lalai di dalamnya /etc/openvpn. Untuk menghasilkannya, kami menggunakan templat yang dihantar dengan kapal OpenVPN pakej. Mari jalankan arahan ini:

$ zcat \/usr/share/doc/openvpn/contoh/sampel-config-files/pelayan.Conf.gz \ | sudo tee/etc/openvpn/pelayan.conf> /dev /null

Kita kini boleh mengedit /etc/openvpn/pelayan.Conf fail. Bahagian yang berkaitan ditunjukkan di bawah. Perkara pertama yang ingin kami lakukan ialah mengesahkan bahawa nama kunci dan sijil yang dirujuk sesuai dengan yang kami hasilkan. Sekiranya anda mengikuti tutorial ini, pastinya akan berlaku (baris 78-80 dan 85):

ca ca.pelayan CRT CERT.pelayan utama CRT.Kunci # Fail ini harus disimpan rahsia DH DH2048.PEM

Kami mahu menjadikan Daemon OpenVPN berjalan dengan keistimewaan yang rendah, tiada siapa pengguna dan kumpulan kumpulan. Bahagian fail konfigurasi yang berkaitan adalah pada baris 274 dan 275. Kita hanya perlu mengeluarkan yang terkemuka ;:

pengguna tiada kumpulan kumpulan kumpulan

Satu lagi baris yang kita mahu mengeluarkan komen dari adalah 192. Ini akan menyebabkan semua pelanggan mengalihkan gerbang lalai mereka melalui VPN:

Tolak "Redirect-Gateway DEF1 Bypass-DHCP"

Garis 200 dan 201 untuk juga boleh digunakan untuk membolehkan pelayan untuk menolak pelayan DNS tertentu kepada pelanggan. Yang dalam fail konfigurasi adalah yang disediakan oleh Opendns.com:

Tolak "DHCP-Option DNS 208.67.222.222 "PUSH" DHCP-OPTION DNS 208.67.220.220 "

Pada ketika ini /etc/openvpn Direktori harus mengandungi fail -fail ini yang kami hasilkan:

/etc/openvpn ├── ca.CRT ├── DH2048.PEM ├── Pelayan.conf ├── pelayan.CRT ├── pelayan.Kunci └── TA.kunci

Mari kita pastikan mereka semua dimiliki oleh Root:

$ sudo chown -r root: root /etc /openvpn

Kita boleh meneruskan ke langkah seterusnya: mengkonfigurasi pilihan rangkaian.

Langkah 7 - Rangkaian Persediaan dan UFW

Agar VPN kita berfungsi, kita perlu membolehkan Pemajuan IP di pelayan kami. Untuk melakukannya, kami hanya garis uncomment 28 daripada /etc/sysctl.Conf Fail:

# Uncomment baris seterusnya untuk membolehkan pemajuan paket untuk bersih IPv4.IPv4.ip_forward = 1

Untuk memuatkan semula tetapan:

$ sudo sysctl -p

Kami juga perlu membenarkan pemajuan paket di firewall UFW mengubahsuai /etc/lalai/ufw fail, dan menukar Default_forward_policy dari Jatuh ke Menerima (garis 19):

# Tetapkan dasar hadapan lalai untuk menerima, menjatuhkan atau menolak. Sila ambil perhatian bahawa # jika anda menukar ini, anda kemungkinan besar ingin menyesuaikan peraturan anda default_forward_policy = "Terima"

Sekarang kita perlu menambah peraturan berikut ke permulaan /etc/ufw/sebelumnya.peraturan fail. Di sini kita menganggap antara muka yang digunakan untuk sambungan adalah ETH0:

*nat: postrouting menerima [0: 0] -a postrouting -s 10.8.0.0/8 -O ETH0 -J MASQUERADE komited

Akhirnya, kita mesti membenarkan lalu lintas masuk untuk OpenVPN Perkhidmatan di Pengurus Firewall UFW:

$ sudo ufw membenarkan OpenVPN

Pada ketika ini kita dapat memulakan semula UFW untuk perubahan yang akan digunakan. Sekiranya firewall anda tidak didayakan pada ketika ini, pastikan SSH perkhidmatan sentiasa dibenarkan, jika tidak, anda mungkin dipotong jika anda bekerja dari jauh.

$ sudo ufw disable && sudo ufw membolehkan

Kita sekarang boleh memulakan dan membolehkan OpenVPN.Perkhidmatan di Boot:

$ sudo Systemctl Restart OpenVPN && Sudo Systemctl Dayakan OpenVPN

Langkah 8 - Penjanaan Kunci Pelanggan dan Permintaan Sijil

Persediaan pelayan kami kini selesai. Langkah seterusnya terdiri daripada penjanaan kunci klien dan permintaan sijil. Prosedur ini adalah sama yang kami gunakan untuk pelayan: kami hanya menggunakan "klien" sebagai nama dan bukannya "memutuskan", menjana kunci dan permintaan sijil, kemudian lulus terakhir ke mesin CA untuk ditandatangani.

$ ./Easyrsa Gen-Req Client NoPass

Sama seperti dahulu, kami akan diminta memasukkan nama biasa. Fail berikut akan dihasilkan:

- /rumah/egdoc/openvpnserver/pki/reqs/pelanggan.req

- /rumah/egdoc/openvpnserver/pki/swasta/pelanggan.kunci

Mari salin pelanggan.req ke mesin CA:

$ SCP PKI/Reqs/pelanggan.Req egdoc@camachine:/home/egdoc

Setelah fail disalin, dihidupkan Camachine, Kami mengimport permintaan:

$ ./easyrsa import-req ~/pelanggan.Pelanggan REQ

Kemudian, kami menandatangani sijil:

$ ./Pelanggan Pelanggan Easyrsa Sign-Req

Setelah memasukkan kata laluan CA, sijil akan dibuat sebagai PKI/Dikeluarkan/Pelanggan.Crt. Mari keluarkan fail permintaan dan salin sijil yang ditandatangani kembali ke pelayan VPN:

$ rm ~/pelanggan.Req $ SCP PKI/Dikeluarkan/Pelanggan.crt egdoc@openvpnmachine:/home/egdoc

Untuk kemudahan, mari buat direktori untuk memegang semua barangan berkaitan pelanggan dan gerakkan kunci dan sijil klien di dalamnya:

$ mkdir ~/klien $ mv ~/pelanggan.CRT PKI/Swasta/Pelanggan.Kunci ~/pelanggan

Bagus, kami hampir di sana. Sekarang, kita mesti menyalin templat konfigurasi klien, /usr/share/doc/openvpn/contoh/sampel-config-files/client.Conf di dalam ~/pelanggan Direktori dan ubah suai untuk memenuhi keperluan kita:

$ cp/usr/share/doc/openvpn/contoh/sampel-config-files/client.conf ~/pelanggan

Inilah garis yang perlu kita ubah dalam fail. Pada baris 42 Letakkan IP pelayan atau nama hos sebenar di tempat my-server-1:

Jauh saya-server-1 1194

Pada baris 61 dan 62 Keluarkan yang terkemuka ; Karakter untuk menurunkan keistimewaan selepas permulaan:

pengguna tiada kumpulan kumpulan kumpulan

Pada baris 88 ke 90 dan 108 Kami dapat melihat bahawa sijil CA, sijil klien, kunci klien dan kunci TLS-Auth dirujuk. Kami ingin mengulas baris tersebut, kerana kami akan meletakkan kandungan sebenar fail antara sepasang dedikasi "tag":

untuk sijil CAuntuk sijil pelangganuntuk kunci pelangganuntuk kunci TLS-Auth

Sebaik sahaja garisan dikomentari, kami menambahkan kandungan berikut di bahagian bawah fail:

# Inilah kandungan CA.Fail CRT # di sini pergi kandungan pelanggan.Fail CRT # di sini pergi kandungan pelanggan.Kunci Kunci Kunci Kunci 1 # Berikut adalah kandungan TA.fail utama

Setelah selesai mengedit fail, kami menamakannya dengan .ovpn Akhiran:

$ mv ~/pelanggan/pelanggan.conf ~/pelanggan/pelanggan.ovpn

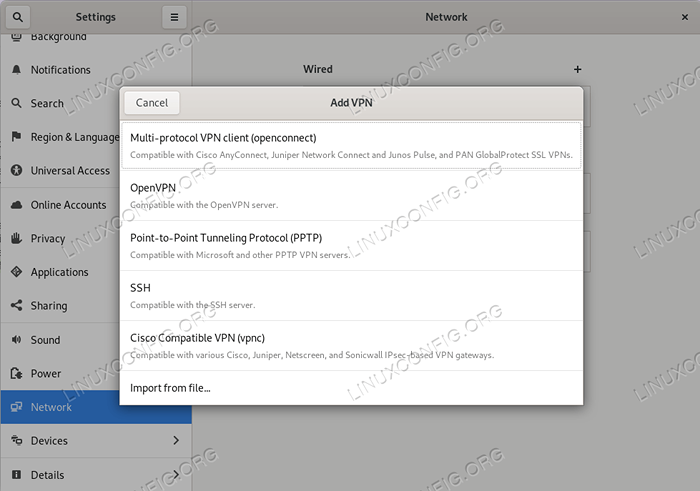

Yang masih perlu dilakukan ialah mengimport fail dalam aplikasi klien kami untuk membuatnya menyambung ke VPN kami. Sekiranya kita menggunakan persekitaran desktop GNOME, misalnya, kita boleh mengimport fail dari Rangkaian bahagian panel kawalan. Di bahagian VPN hanya klik pada + butang, kemudian pada "Import dari Fail" untuk memilih dan mengimport ".fail ovpn "yang anda pindahkan sebelum ini ke mesin klien anda.

Antara muka gnome untuk mengimport .Fail OVPN

Kesimpulan

Dalam tutorial ini kita melihat cara membuat persediaan OpenVPN yang berfungsi. Kami menjana pihak berkuasa sijil dan digunakan untuk menandatangani sijil pelayan dan klien yang kami hasilkan bersama dengan kekunci yang sepadan. Kami melihat bagaimana untuk mengkonfigurasi pelayan dan bagaimana untuk menyiapkan rangkaian, membolehkan penghantaran paket dan melaksanakan pengubahsuaian yang diperlukan untuk konfigurasi firewall UFW. Akhirnya, kami melihat bagaimana menjana pelanggan .ovpn fail yang boleh diimport dari aplikasi klien untuk menyambung dengan mudah ke VPN kami. Nikmati!

Tutorial Linux Berkaitan:

- Perkara yang hendak dipasang di Ubuntu 20.04

- Perkara yang perlu dilakukan setelah memasang ubuntu 20.04 Focal Fossa Linux

- Ubuntu 20.04 Trik dan Perkara yang Anda Tidak Tahu

- Asas Ubuntu 22.04 Persediaan Sambungan Pelanggan/Pelayan OpenVPN

- Ubuntu 20.04 Panduan

- Perkara yang perlu diketahui mengenai Ubuntu 20.04 Focal Fossa

- Ubuntu 20.04 Hadoop

- Senarai dan Pemasangan Pelanggan FTP di Ubuntu 20.04 Linux ..

- 8 persekitaran desktop Ubuntu terbaik (20.04 Focal Fossa ..

- Menguji Pelanggan HTTPS Menggunakan OpenSSL untuk Mensimulasikan Pelayan

- « Cara memasang playonlinux di ubuntu 20.04 Focal Fossa Linux

- Menaik taraf Raspberry Pi ke Ubuntu 20.04 »