Cara Menyediakan ModSecurity Dengan Apache di Debian/Ubuntu

- 5065

- 1202

- Chris Little I

The Apache Pelayan web sangat disesuaikan dan boleh dikonfigurasikan dengan pelbagai cara untuk memenuhi keperluan anda. Terdapat banyak modul pihak ketiga yang boleh anda gunakan untuk mengkonfigurasi Apache untuk keutamaan anda.

ModSecurity adalah sumber terbuka Waf (Aplikasi Web Firewall) yang berasal dari webserver Apache. Ia pada mulanya merupakan modul Apache sahaja tetapi telah berkembang sepanjang tahun untuk menjadi firewall aplikasi web sepenuhnya. Ia kini disokong oleh Nginx Dan bahkan Iis.

ModSecurity Memeriksa permintaan masuk ke webserver terhadap set peraturan yang telah ditetapkan. Biasanya, ia menyediakan satu set peraturan yang dikenali sebagai CRS (Set Peraturan Teras) yang melindungi laman web dari pelbagai serangan aplikasi web seperti suntikan SQL, XSS, dan sesi merampas antara eksploitasi lain.

[Anda mungkin juga suka: 5 alat untuk mengimbas pelayan Linux untuk malware dan rootkits]

The ModSecurity Permohonan firewall membentuk bahagian penting dari PCI DSS Pematuhan di tapak pelindung dari serangan luaran. Apabila modul diaktifkan, ia mencetuskan '403 kesilapan dilarang' yang hanya menunjukkan bahawa anda mempunyai kebenaran yang tidak mencukupi untuk mengakses sumber pada webserver.

Dalam panduan ini, kami akan menunjukkan kepada anda bagaimana untuk menubuhkan dan mengkonfigurasi ModSecurity untuk bekerja dengan Apache pada Debian dan Ubuntu Linux.

Langkah 1: Pasang ModSecurity di Ubuntu

Langkah pertama ialah memasang ModSecurity. Kami akan bermula, pertama, menyegarkan senarai pakej seperti berikut:

kemas kini $ sudo apt

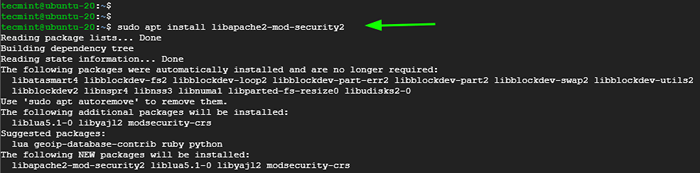

Seterusnya, pasang ModSecurity pakej bersama kebergantungan dan perpustakaan lain.

$ sudo apt memasang libapache2-mod-security2

Pasang ModSecurity di Ubuntu

Pasang ModSecurity di Ubuntu Selepas itu, aktifkan modul.

$ sudo a2enmod keselamatan2

Kemudian mulakan semula webserver Apache untuk menerapkan perubahan.

$ sudo Systemctl mulakan semula apache2

Pada ketika ini, ModSecurity berjaya dipasang. Mari kita konfigurasikannya.

Langkah 2: Konfigurasikan modsecurity di Ubuntu

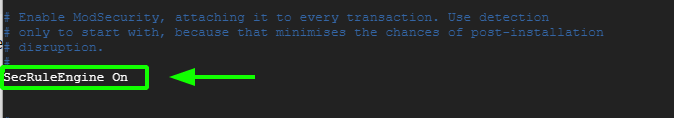

Secara lalai, ModSecurity hanya dikonfigurasikan untuk mengesan dan log aktiviti mencurigakan. Kita perlu melakukan langkah tambahan dan mengkonfigurasinya untuk tidak hanya mengesan tetapi juga menghalang aktiviti yang mencurigakan.

Salin, lalai ModSecurity fail konfigurasi - ModSecurity.Conf-disyorkan - ke fail baru seperti yang disediakan dalam arahan di bawah.

$ sudo cp/etc/modsecurity/modsecurity.Conf-Recommended/etc/ModSecurity/ModSecurity.Conf

Menggunakan editor teks pilihan anda, buka fail

$ sudo nano/etc/modsecurity/modsecurity.Conf

Cari garis:

SecruleAngine Detectionly

Tetapkan ke:

SecruleAngine On

Konfigurasikan ModSecurity di Ubuntu

Konfigurasikan ModSecurity di Ubuntu Simpan perubahan dan keluar dari fail.

Untuk menerapkan perubahan dalam Apache, Mulakan semula webserver.

$ sudo Systemctl mulakan semula apache2

Langkah 3: Muat turun Ruleset Core ModSecurity Owasp

Langkah seterusnya ialah memuat turun Set Peraturan Teras ModSekuriti OWASP (CRS) dari halaman GitHub.

Klon repositori owasp git seperti yang ditunjukkan.

$ git clone https: // github.com/coreruleset/coreruleset.git

Menavigasi ke direktori.

coreruleset $ cd/

Pastikan untuk menggerakkan CRS-setup.Conf.Contoh fail ke direktori modsecurity dan menamakannya sebagai CRS-setup.Conf.

$ sudo mv crs-setup.Conf.Contoh/etc/modSecurity/CRS-Setup.Conf

Di samping itu, gerakkan peraturan Direktori ke ModSecurity Direktori juga.

$ sudo mv peraturan//etc/modsecurity/

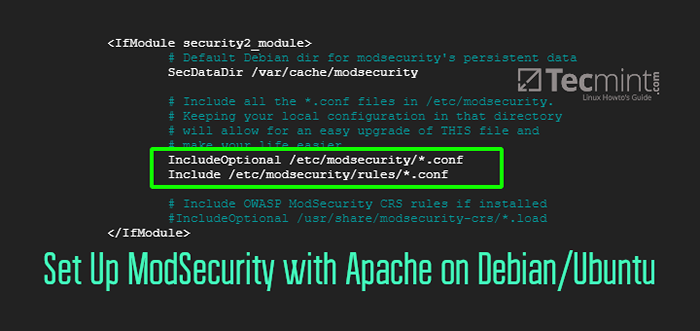

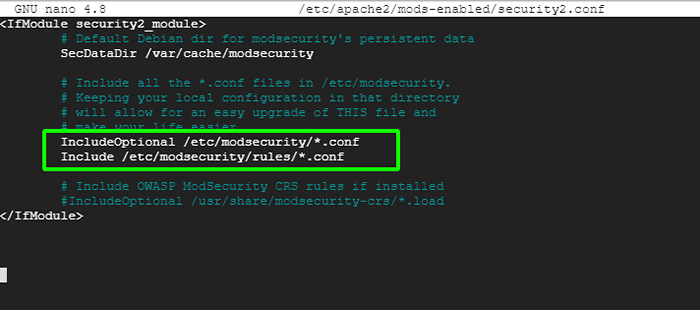

Seterusnya, edit keselamatan2.Conf fail.

$ sudo nano/etc/apache2/mods-enabled/keselamatan2.Conf

Pastikan ia mengandungi baris berikut.

Termasuk pilihan/etc/modsecurity/*.conf termasuk/etc/modsecurity/peraturan/*.Conf

Konfigurasikan Peraturan ModSecurity di Ubuntu

Konfigurasikan Peraturan ModSecurity di Ubuntu Kemudian mulakan semula Apache Untuk perubahan berterusan.

$ sudo Systemctl mulakan semula apache2

Marilah kita menguji konfigurasi modsecurity kita.

Langkah 4: Menguji Konfigurasi ModSecurity di Ubuntu

Terakhir, kita perlu mengujinya ModSecurity dapat mengesan dan menyekat lalu lintas HTTP yang mencurigakan. Untuk mencapai ini, kita perlu mengedit fail hos maya lalai.

$ sudo nano/etc/apache2/laman web yang tersedia/000 lalai.Conf

Seterusnya, kami akan membuat peraturan menyekat yang akan menyekat akses ke URL tertentu apabila diakses oleh penyemak imbas web.

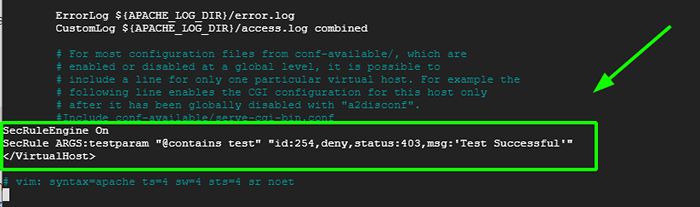

Tambah garisan ini pada akhir sebelum 'Virtualhost'Tag penutup.

SecruleAngine on Secrule Args: testParam "@Contains Test" "ID: 254, menafikan, status: 403, msg: 'ujian berjaya'"

Jangan ragu untuk menetapkan 'ID'Dan'msg'Tag kepada apa sahaja nilai yang diingini.

Ujian ModSecurity di Ubuntu

Ujian ModSecurity di Ubuntu Kemudian mulakan semula Apache Webserver untuk memohon perubahan yang dibuat ke fail konfigurasi hos maya.

$ sudo Systemctl mulakan semula apache2

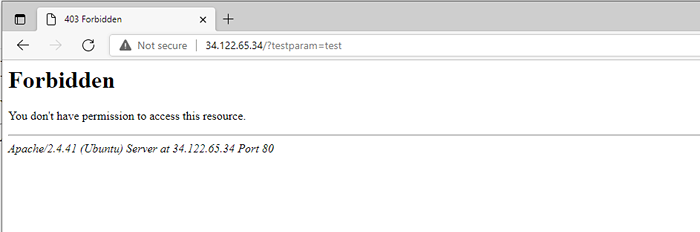

Di pelayar web anda, cuba lawati URL yang ditunjukkan dengan ?testParam = ujian pada akhir.

http: // server-ip/?testParam = ujian

Anda mendapat '403 kesalahan dilarang' menunjukkan bahawa anda telah disekat daripada mengakses sumber.

Keselamatan ModSecurity 403 Ralat Terlarang

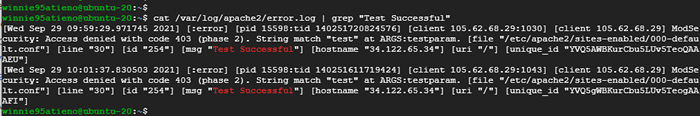

Keselamatan ModSecurity 403 Ralat Terlarang Anda dapat mengesahkan lagi pelanggan disekat dengan memeriksa log ralat seperti berikut.

$ kucing/var/log/apache2/ralat.log | grep "ujian berjaya"

Semak Log Apache

Semak Log Apache [Anda mungkin juga suka: Cara Memasang ModSecurity untuk Nginx di Debian/Ubuntu]

Ini adalah pengesahan bahawa kami telah berjaya menubuhkan ModSecurity untuk mengesan dan menyekat lalu lintas yang tidak diingini. Dalam panduan ini, kami telah membimbing anda melalui proses penubuhan ModSecurity dengan Apache pada Debian/Ubuntu sistem.

- « Apa yang baru di Red Hat Enterprise Linux (RHEL) 9

- Pemasangan CentOS Stream 9 dengan tangkapan skrin »