Cara Menyiapkan VPN Berasaskan IPsec dengan Strongwan pada CentOS/RHEL 8

- 1005

- 174

- Daryl Wilderman

Strongswan adalah penyelesaian VPN berasaskan Ipsec sumber terbuka, moden dan lengkap untuk Linux yang memberikan sokongan penuh untuk Pertukaran utama internet (Kedua -duanya Ikev1 dan Ikev2) untuk menubuhkan persatuan keselamatan (SA) antara dua rakan sebaya. Ia disatukan penuh, modular dengan reka bentuk dan menawarkan berpuluh-puluh plugin yang meningkatkan fungsi teras.

Artikel yang berkaitan: Cara Menyiapkan VPN Berasaskan IPsec dengan Strongwan di Debian dan Ubuntu

Dalam artikel ini, anda akan belajar bagaimana untuk menyediakan gerbang VPN IPsec tapak ke tapak menggunakan strongwan pada Centos/RHEL 8 pelayan. Ini membolehkan rakan sebaya untuk mengesahkan satu sama lain menggunakan kunci pra-kongsi yang kuat (PSK). Persediaan tapak ke tapak bermaksud setiap gerbang keselamatan mempunyai sub-jaring di belakangnya.

Persekitaran ujian

Jangan lupa menggunakan alamat IP dunia sebenar anda semasa konfigurasi semasa mengikuti panduan.

Gateway Tapak 1

IP Awam: 192.168.56.7 IP Peribadi: 10.10.1.1/24 Subnet Persendirian: 10.10.1.0/24

Tapak 2 Gateway

IP Awam: 192.168.56.6 IP Peribadi: 10.20.1.1/24 Subnet Persendirian: 10.20.1.0/24

Langkah 1: Membolehkan Penghantaran IP Kernel di CentOS 8

1. Mulakan dengan membolehkan fungsi pemajuan IP kernel di /etc/sysctl.Conf Fail konfigurasi di kedua -dua gerbang VPN.

# vi /etc /sysctl.Conf

Tambahkan baris ini dalam fail.

jaring.IPv4.ip_forward = 1 bersih.IPv6.Conf.semua.penghantaran = 1 bersih.IPv4.Conf.semua.menerima_redirects = 0 bersih.IPv4.Conf.semua.Send_redirects = 0

2. Setelah menyimpan perubahan dalam fail, jalankan arahan berikut untuk memuatkan parameter kernel baru dalam runtime.

# sysctl -p

3. Seterusnya, buat laluan statik tetap dalam fail /etc/sysconfig/skrip rangkaian/route-et0 Di kedua -dua gerbang keselamatan.

# vi/etc/sysconfig/skrip rangkaian/laluan-et0

Tambahkan baris berikut dalam fail.

#Site 1 Gateway 10.20.1.0/24 melalui 192.168.56.7 #Site 2 Gateway 10.10.1.0/24 melalui 192.168.56.6

4. Kemudian mulakan semula pengurus rangkaian untuk menerapkan perubahan baru.

# Systemctl Mulakan semula NetworkManager

Langkah 2: Memasang Strongwan di CentOS 8

5. The strongwan pakej disediakan di Epel repositori. Untuk memasangnya, anda perlu mengaktifkan repositori Epel, kemudian pasang Strongwan di kedua -dua gerbang keselamatan.

# DNF Pasang Epel-Release # DNF Pasang Strongswan

6. Untuk memeriksa versi strongwan Dipasang di kedua -dua gerbang, jalankan arahan berikut.

# versi strongswan

7. Seterusnya, mulakan strongwan perkhidmatan dan membolehkannya bermula secara automatik di boot sistem. Kemudian sahkan status di kedua -dua gerbang keselamatan.

# Systemctl Mula Strongswan # Systemctl Membolehkan Strongswan # Systemctl Status Strongswan

Catatan: Versi terkini dari strongwan dalam Centos/rehl 8 Dilengkapi dengan sokongan untuk kedua -duanya Swanctl (Utiliti baris perintah mudah alih yang baru diperkenalkan dengan strongwan 5.2.0, digunakan untuk mengkonfigurasi, mengawal dan memantau Ike Daemon Charon menggunakan vici plugin) dan pemula (atau ipsec) utiliti menggunakan plugin strok yang tidak ditetapkan.

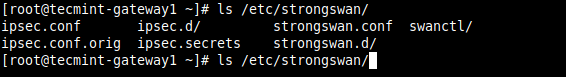

8. Direktori konfigurasi utama adalah /etc/strongwan/ yang mengandungi fail konfigurasi untuk kedua -dua plugin:

# ls/etc/strongwan/

Struktur Konfigurasi Strongswan

Struktur Konfigurasi Strongswan Untuk panduan ini, kami akan menggunakan utiliti ipsec yang dipanggil menggunakan strongwan Perintah dan antara muka strok. Oleh itu, kami akan menggunakan fail konfigurasi berikut:

- /etc/strongwan/ipsec.Conf - Fail Konfigurasi untuk Subsistem Ipsec Strongswan.

- /etc/strongwan/ipsec.rahsia - Fail Rahsia.

Langkah 3: Mengkonfigurasi Gerbang Keselamatan

9. Dalam langkah ini, anda perlu mengkonfigurasi profil sambungan di setiap gerbang keselamatan untuk setiap tapak menggunakan /etc/strongwan/ipsec.Conf Fail konfigurasi strongswan.

Mengkonfigurasi Tapak 1 Profil Sambungan

# cp/etc/strongwan/ipsec.conf/etc/strongwan/ipsec.Conf.orig # vi/etc/strongwan/ipsec.Conf

Salin dan tampal konfigurasi berikut dalam fail.

persediaan konfigurasi charondebug = "semua" unikIds = ya conn ateway1-to-gateway2 type = terowong auto = mula keyExchange = Ikev2 authby = rahsia kiri = 192.168.56.7 leftSubnet = 10.10.1.1/24 betul = 192.168.56.6 Rightsubnet = 10.20.1.1/24 IKE = AES256-SHA1-MODP1024! ESP = AES256-SHA1! agresif = tiada keyingtries =%selamanya ikelifetime = 28800s seumur hidup = 3600s dpddelay = 30s dpdtimeout = 120s dpdaction = mulakan semula

Mengkonfigurasi Profil Sambungan Laman 2

# cp/etc/strongwan/ipsec.conf/etc/strongwan/ipsec.Conf.orig # vi/etc/strongwan/ipsec.Conf

Salin dan tampal konfigurasi berikut dalam fail:

persediaan konfigurasi charondebug = "semua" unikIds = ya conn 2gateway-to-gateway1 type = terowong auto = mula keyExchange = Ikev2 authby = rahsia kiri = 192.168.56.6 leftSubnet = 10.20.1.1/24 betul = 192.168.56.7 Rightsubnet = 10.10.1.1/24 IKE = AES256-SHA1-MODP1024! ESP = AES256-SHA1! agresif = tiada keyingtries =%selamanya ikelifetime = 28800s seumur hidup = 3600s dpddelay = 30s dpdtimeout = 120s dpdaction = mulakan semula

Mari kita terangkan secara ringkas setiap parameter konfigurasi di atas:

- Persediaan konfigurasi - mentakrifkan maklumat konfigurasi umum untuk IPSec yang terpakai kepada semua sambungan.

- Charondebug - Menentukan berapa banyak output debugging Charon yang harus dilog masuk.

- Unikids - mentakrifkan sama ada ID peserta tertentu harus disimpan unik.

- Conn Gateway1-to-Gateway2 - digunakan untuk menetapkan nama sambungan.

- Jenis - mentakrifkan jenis sambungan.

- Auto - digunakan untuk mengisytiharkan cara mengendalikan sambungan apabila IPSec dimulakan atau dimulakan semula.

- KeyExchange - mengisytiharkan versi protokol IKE untuk digunakan.

- authby - Menentukan bagaimana rakan sebaya harus mengesahkan satu sama lain.

- dibiarkan - mengisytiharkan alamat IP antara muka rangkaian awam peserta kiri.

- leftsubnet - mengisytiharkan subnet swasta di belakang peserta kiri.

- betul - mengisytiharkan alamat IP antara muka rangkaian awam peserta yang betul.

- Rightsubnet - mengisytiharkan subnet swasta di belakang peserta kiri.

- ike - digunakan untuk mengisytiharkan senarai algoritma penyulitan/pengesahan IKE/ISAKMP SA yang akan digunakan. Perhatikan bahawa ini boleh menjadi senarai yang dipisahkan koma.

- esp - Menentukan senarai algoritma penyulitan/pengesahan ESP yang akan digunakan untuk sambungan.

- agresif - mengisytiharkan sama ada menggunakan mod agresif atau utama.

- Keyingtries - mengisytiharkan bilangan percubaan yang harus dibuat untuk merundingkan sambungan.

- Ikelifetime - Menentukan berapa lama saluran utama sambungan harus bertahan sebelum dirundingkan semula.

- seumur hidup - Menentukan berapa lama contoh sambungan tertentu harus bertahan, dari rundingan yang berjaya hingga luput.

- dpddelay - mengisytiharkan selang waktu yang mana mesej r_u_dere/pertukaran maklumat dihantar kepada rakan sebaya.

- dpdtimeout - digunakan untuk mengisytiharkan selang waktu, selepas itu semua sambungan ke rakan sebaya dipadam sekiranya tidak aktif.

- DPDACTION - Menentukan cara menggunakan protokol pengesanan rakan sebaya mati (DPD) untuk menguruskan sambungan.

Anda boleh menemui penerangan semua parameter konfigurasi untuk subsistem strongwan Ipsec dengan membaca ipsec.Conf halaman lelaki.

# lelaki ipsec.Conf

Langkah 4: Mengkonfigurasi PSK untuk Pengesahan Peer-to-Peer

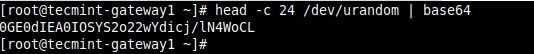

10. Seterusnya, anda perlu menjana PSK yang kuat untuk digunakan oleh rakan sebaya untuk pengesahan seperti berikut.

# kepala -c 24 /dev /urandom | asas64

Menjana kunci PSK

Menjana kunci PSK 11. Tambahkan PSK di /etc/strongwan/ipsec.Conf fail di kedua -dua gerbang keselamatan.

# vi/etc/strongwan/ipsec.rahsia

Masukkan baris berikut dalam fail.

#Site 1 Gateway 192.168.56.7 192.168.56.6: PSK "0GE0DIEA0IOSYS2O22WYDICJ/LN4WOCL" #Site 1 Gateway 192.168.56.6 192.168.56.7: PSK "0GE0DIEA0IOSYS2O22WYDICJ/LN4WOCL"

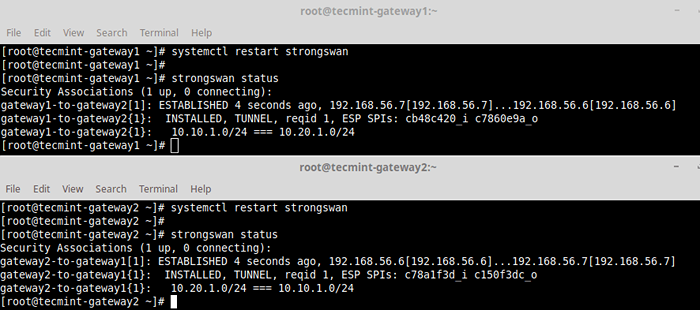

12. Kemudian mulakan Strongsan perkhidmatan dan periksa status sambungan.

# Systemctl Mulakan semula Strongswan # Strongswan Status

Semak sambungan Strongswan

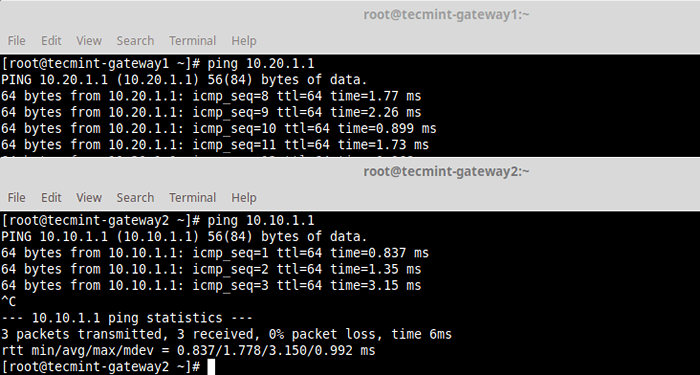

Semak sambungan Strongswan 13. Uji jika anda boleh mengakses sub-net swasta dari sama ada gerbang keselamatan dengan menjalankan arahan ping.

# ping 10.20.1.1 # ping 10.10.1.1

Gateway Keselamatan Ping

Gateway Keselamatan Ping 14. Terakhir tetapi tidak kurang, untuk mengetahui lebih lanjut strongwan Perintah untuk menghidupkan/turun secara manual dan banyak lagi, lihat halaman Bantuan Strongswan.

# strongswan - -help

Itu sahaja buat masa ini! Untuk berkongsi pendapat anda dengan kami atau bertanya, hubungi kami melalui borang maklum balas di bawah. Dan untuk mengetahui lebih lanjut mengenai utiliti swanctl baru dan struktur konfigurasi yang lebih fleksibel baru, lihat dokumentasi pengguna Strongswan.

- « Cara Menyiapkan Pelanggan VPN L2TP/IPSEC di Linux

- Cara menetapkan semula kata laluan root yang terlupa di RHEL 8 »