Cara Mengamankan Sambungan SSH Dengan Port Mengetuk Linux Centos

- 2630

- 24

- Wendell Shields

Pelabuhan mengetuk adalah teknik yang digunakan untuk menjamin sambungan atau akses pelabuhan dari pengguna yang tidak diingini. Menggunakan teknik ini, kami mengekalkan satu atau lebih port yang dikonfigurasikan sebelumnya ditutup dan ini hanya akan dibuka menggunakan urutan permintaan ke beberapa pelabuhan yang WePreviesySet .

Untuk memberi contoh, jika kita mengkonfigurasi pelabuhan mengetuk akses ke port 50, port ini hanya akan dibuka apabila kita membuat permintaan ke port 1000,2500,3000 dalam perintah itu, berbuat demikian, setelah kita menyelesaikan urutan dengan betul firewall akan dibuka Pelabuhan yang sebelum ini ditutup.Dengan ini kami menambah tahap keselamatan yang lain ke jenis sambungan tertentu ke pelayan kami.

Pelanggan boleh melakukan port mengetuk menggunakan nmap, telnet, atau alat untuk tujuan ini.

Mari kita selamatkan sambungan SSH menggunakan kaedah ini pada pelayan yang menjalankan Linux Centos . Ikuti langkah di bawah sebagai akar.

Pasang prasyarat

Pasang pakej perpustakaan libpcap sebagai keperluan knock-server

# yum pasang libpcap*

Pasang Pakej Pelayan Knock

Muat turun dan pasang pakej rpm knock-server

# wget http: // li.nux.RO/Muat turun/Nux/Misc/El6/I386/Knock-Server-0.5-7.EL6.nux.i686.RPM # RPM -IVH Knock-Server-0.5-7.EL6.nux.i686.rpm

Sebelum menubuhkan daemon knockd, kita mesti membuat peraturan yang boleh diturunkan, jatuh semua sambungan ke port SSH, dalam hal ini kita akan menggunakan lalai (22).

# iptables -a input -p tcp --dport 22 -j drop # perkhidmatan iptables simpan

[NOTA: Jangan gunakan di bawah arahannya Anda disambungkan dengan SSH ke pelayan, ia akan menjatuhkan sambungan semasa anda]

Ok, kita kini boleh mengkonfigurasi daemon knockd kami supaya keluar port SSH dibuka selepas urutan mengetuk pelabuhan yang betul. Edit fail konfigurasi Knockd Tambah nilai berikut

# vi /etc /knockd.Conf

[Pilihan] logFile =/var/log/knockd.log [openssh] urutan = 5040,6010,6500 seq_timeout = 30 tcpflags = syn start_command = /sbin /iptables -i input -s % ip % -p tcp --dport 22 -j menerima [closessh] urutan = 4040,5050, 8080 seq_timeout = 30 command = /sbin /iptables -d input -s % ip % -p tcp --dport 22 -j menerima tcpflags = syn

Simpan fail dan berhenti (: wq!)

Akhirnya mulakan perkhidmatan knockd

# Perkhidmatan Knockd Permulaan

Cara Menggunakan Port Port Knowcking

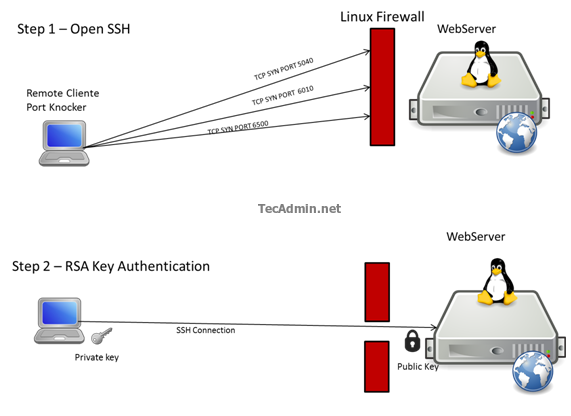

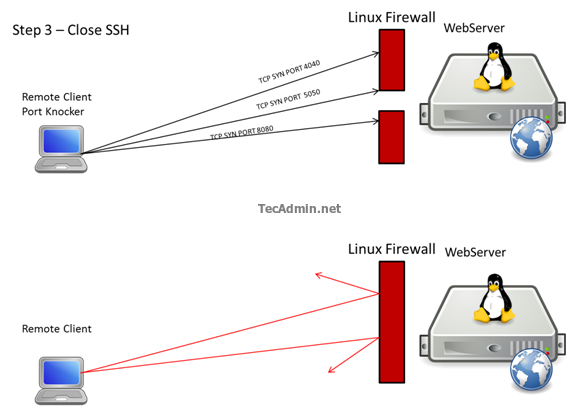

Di sini untuk membuka port SSH kami akan mengetuk pelabuhan 5040,6010,6500 Dan apabila urutan selesai dengan betul, ia akan menjalankan arahan yang akan menambah peraturan di firewall untuk membolehkan sambungan ke pelayan Linux kami melalui port 22 . Kami mempunyai arahan lain untuk menutup pelabuhan, mengetuk pelabuhan 4040,5050,8080 Ia akan menjalankan arahan yang akan menghapuskan peraturan firewall yang membolehkan kami melakukan sambungan melalui SSH.

Untuk mengetuk port, anda boleh menggunakan alat nmap atau telnet sebagai berikut. Untuk contoh ini kami menggunakan nmap.

Untuk membuka sambungan SSH

# nmap -p 5040 pelayan -ip # nmap -p 6010 pelayan -ip # nmap -p 6500 pelayan -ip

Untuk menutup sambungan

# NMAP -P 4040 Server -IP # NMAP -P 5050 Server -IP # NMAP -P 8080 Server -IP

Sekiranya kita melihat log knockd kita akan mempunyai sesuatu seperti ini

# ekor/var/log/knockd.log [2014-04-10 05:20] 192.168.1.184: OpenSsh: Peringkat 1 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Peringkat 2 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Peringkat 3 [2014-04-10 05:21] 192.168.1.184: OpenSSH: Buka Sesame [2014-04-10 05:21] Openssh: Running Command: /SBIN /IPTABLES -I Input 192.168.1.184 -P TCP -Dport 22 -J Terima

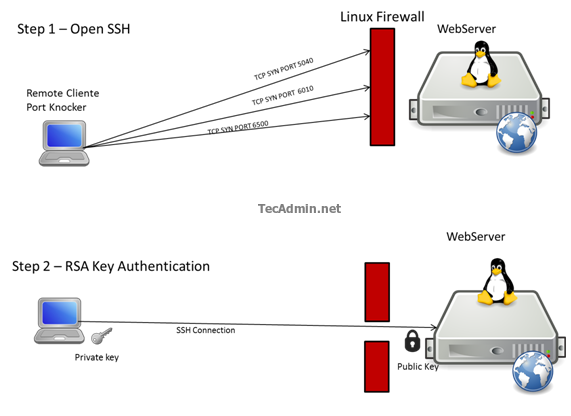

Saya akan menunjukkan sedikit lebih grafik .

Ini adalah perwakilan ringkas proses termasuk pengesahan dengan kekunci RSA.

Di sini kami mempunyai sambungan jauh kami dengan tahap keselamatan yang baik dan menggabungkan dengan pengesahan RSA kami mengeras sambungan lebih banyak lagi. Kami boleh menggunakan kaedah ini untuk menjamin sebarang jenis sambungan ke pelayan Linux kami. Untuk membaca lebih lanjut mengenai Lawati http: // www.Zeroflux.org/projek/ketukan

- « Cara Backup Crontabs Semua Pengguna di Centos, Rhel, Ubuntu & Dabian

- Cara Menyiapkan S3CMD di Windows dan Menguruskan Baldi S3 »