Cara Mengamankan Perkhidmatan Rangkaian Menggunakan Pembalut TCP di Linux

- 5011

- 700

- Ronnie Hermann

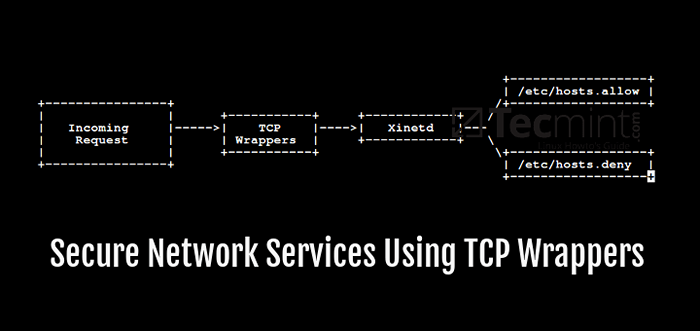

Dalam artikel ini, kami akan menerangkan apa pembalut TCP dan bagaimana untuk mengkonfigurasi mereka untuk menyekat akses kepada perkhidmatan rangkaian yang dijalankan pada pelayan Linux. Sebelum kita memulakan, bagaimanapun, kita mesti menjelaskan bahawa penggunaan pembalut TCP tidak menghilangkan keperluan untuk firewall yang dikonfigurasikan dengan betul.

Sehubungan ini, anda boleh memikirkan alat ini sebagai senarai kawalan akses berasaskan tuan rumah, dan bukan sebagai langkah keselamatan utama untuk sistem anda. Dengan menggunakan firewall dan pembalut TCP, bukannya memihak kepada yang lain, anda akan memastikan bahawa pelayan anda tidak ditinggalkan dengan satu titik kegagalan.

Memahami tuan rumah.Benarkan dan tuan rumah.menafikan

Apabila permintaan rangkaian mencapai pelayan anda, pembalut TCP menggunakan tuan rumah.Benarkan dan tuan rumah.menafikan (mengikut urutan itu) untuk menentukan sama ada pelanggan harus dibenarkan menggunakan perkhidmatan tertentu.

Secara lalai, fail -fail ini kosong, semuanya mengulas, atau tidak wujud. Oleh itu, semuanya dibenarkan melalui lapisan pembalut TCP dan sistem anda dibiarkan bergantung pada firewall untuk perlindungan penuh. Oleh kerana ini tidak diingini, kerana sebab kami menyatakan dalam pengenalan, pastikan kedua -dua fail wujud:

# ls -l /etc /hosts.Benarkan /etc /Hosts.menafikan

Sintaks kedua -dua fail adalah sama:

: [::: ...]

di mana,

- perkhidmatan adalah senarai perkhidmatan yang dipisahkan koma Peraturan semasa harus diterapkan.

- pelanggan mewakili senarai nama host atau alamat IP yang dipisahkan koma yang dipengaruhi oleh peraturan. Kad liar berikut diterima:

- SEMUA sepadan dengan segalanya. Terpakai kepada pelanggan dan perkhidmatan.

- Tempatan Memadankan tuan rumah tanpa tempoh di FQDN, seperti localhost.

- Dikenali Nyatakan situasi di mana nama hos, alamat tuan rumah, atau pengguna dikenali.

- Tidak diketahui adalah bertentangan dengan Dikenali.

- Paranoid menyebabkan sambungan akan dijatuhkan jika carian DNS terbalik (pertama pada alamat IP untuk menentukan nama tuan rumah, kemudian pada nama hos untuk mendapatkan alamat IP) mengembalikan alamat yang berbeza dalam setiap kes.

- Akhirnya, senarai pilihan tindakan yang dipisahkan kolon menunjukkan apa yang harus berlaku apabila peraturan yang diberikan dicetuskan.

Anda mungkin ingin ingat bahawa peraturan yang membenarkan akses kepada perkhidmatan tertentu di /etc/hos.Benarkan diutamakan atas peraturan di /etc/hos.menafikan melarangnya. Di samping itu, jika dua peraturan terpakai kepada perkhidmatan yang sama, hanya yang pertama akan diambil kira.

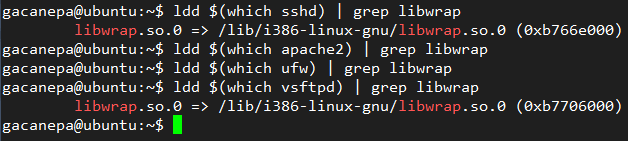

Malangnya, tidak semua perkhidmatan rangkaian menyokong penggunaan pembalut TCP. Untuk menentukan sama ada perkhidmatan yang diberikan menyokong mereka, lakukan:

# ldd/path/to/binary | Grep Libwrap

Sekiranya arahan di atas mengembalikan output, ia boleh dibungkus TCP. Contohnya adalah SSHD dan vsftpd, Seperti yang ditunjukkan di sini:

Cari perkhidmatan yang disokong dalam pembalut TCP

Cari perkhidmatan yang disokong dalam pembalut TCP Cara menggunakan pembalut TCP untuk menyekat akses kepada perkhidmatan

Semasa anda mengedit /etc/hos.Benarkan dan /etc/hos.menafikan, Pastikan anda menambah garis baru dengan menekan Masukkan Selepas garis yang tidak kosong yang terakhir.

Untuk membenarkan akses SSH dan FTP hanya ke 192.168.0.102 dan localhost dan menafikan semua yang lain, tambahkan kedua -dua baris ini /etc/hos.menafikan:

SSHD, VSFTPD: Semua: Semua

dan baris berikut di /etc/hos.Benarkan:

SSHD, VSFTPD: 192.168.0.102, tempatanPembungkus TCP - Tuan rumah.menafikan fail

# # Hosts.Menolak fail ini mengandungi peraturan akses yang digunakan untuk # menafikan sambungan ke perkhidmatan rangkaian yang sama ada menggunakan # perpustakaan tcp_wrappers atau yang telah dimulakan melalui xinetd yang dibolehkan tcp_wrappers. # # Peraturan dalam fail ini juga boleh disediakan di # /etc /hosts.Benarkan dengan pilihan 'menafikan'. # # Lihat 'Man 5 Hosts_Options' dan 'Man 5 Hosts_Access' # untuk maklumat mengenai sintaks peraturan. # Lihat 'Man TCPD' untuk maklumat mengenai TCP_Wrappers # SSHD, VSFTPD: Semua: SemuaPembungkus TCP - Tuan rumah.Benarkan fail

# # Hosts.Benarkan fail ini mengandungi peraturan akses yang digunakan untuk # membenarkan atau menafikan sambungan ke perkhidmatan rangkaian yang # sama ada menggunakan perpustakaan tcp_wrappers atau yang telah dimulakan melalui xinetd yang dibolehkan TCP_Wrappers. # # Lihat 'Man 5 Hosts_Options' dan 'Man 5 Hosts_Access' # untuk maklumat mengenai sintaks peraturan. # Lihat 'Man TCPD' untuk maklumat mengenai TCP_Wrappers # SSHD, VSFTPD: 192.168.0.102, tempatan

Perubahan ini berlaku dengan segera tanpa perlu memulakan semula.

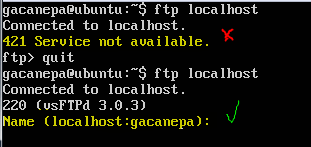

Dalam imej berikut, anda dapat melihat kesan membuang perkataan Tempatan Dari baris terakhir: pelayan FTP tidak akan tersedia untuk localhost. Setelah kami menambahkan kembali kad liar, perkhidmatan akan tersedia lagi.

Sahkan akses FTP

Sahkan akses FTP Untuk membolehkan semua perkhidmatan menjadi tuan rumah di mana namanya mengandungi Contoh.com, tambah baris ini di tuan rumah.Benarkan:

SEMUA : .Contoh.com

dan menafikan akses ke VSFTPD ke mesin 10.0.1.0/24, tambah baris ini di tuan rumah.menafikan:

VSFTPD: 10.0.1.

Pada dua contoh terakhir, perhatikan titik Pada mulanya dan akhir senarai pelanggan. Ia digunakan untuk menunjukkan "semua tuan rumah dan / atau pelanggan di mana nama atau IP mengandungi rentetan itu".

Adakah artikel ini membantu anda? Adakah anda mempunyai pertanyaan atau komen? Jangan ragu untuk menggugurkan nota kami menggunakan borang komen di bawah.

- « IOTOP - Memantau Aktiviti Linux Disk I/O dan Penggunaan Per -proses

- 10 Soalan Temuduga Perintah 'LS' Berguna - Bahagian 2 »