Cara Meminta Log Audit Menggunakan Alat 'Ausearch' di CentOS/RHEL

- 4758

- 671

- Dale Harris II

Dalam artikel terakhir kami, kami telah menjelaskan cara mengaudit sistem RHEL atau CentOS menggunakan utiliti Auditd. Sistem audit (auditd) adalah sistem pembalakan yang komprehensif dan tidak menggunakan syslog untuk perkara itu. Ia juga dilengkapi dengan alat untuk menguruskan sistem audit kernel serta mencari dan menghasilkan laporan dari maklumat dalam fail log.

Dalam tutorial ini, kami akan menerangkan bagaimana penggunaannya ausearch alat untuk mendapatkan data dari auditd Fail log pada pengagihan Linux berasaskan RHEL dan CentOS.

Baca juga: 4 Pemantauan log sumber terbuka dan alat pengurusan untuk Linux

Seperti yang telah disebutkan sebelumnya, sistem pengauditan mempunyai ruang pengguna Daemon Audit (auditd) yang mengumpulkan maklumat berkaitan keselamatan berdasarkan peraturan pra-konfigurasi, dari kernel dan menghasilkan penyertaan dalam fail log.

Apa itu Ausearch?

ausearch adalah alat baris arahan mudah yang digunakan untuk mencari fail log daemon audit berdasarkan peristiwa dan kriteria carian yang berbeza seperti pengecam acara, pengenal utama, seni bina CPU, nama arahan, nama hos, nama kumpulan atau id kumpulan, syscall, mesej dan seterusnya. Ia juga menerima data mentah dari stdin.

Secara lalai, ausearch pertanyaan /var/log/audit/audit.log fail, yang boleh anda lihat seperti fail teks lain.

# kucing/var/log/audit/audit.log atau # kucing/var/log/audit/audit.log | kurang

Lihat fail log auditd

Lihat fail log auditd Dari tangkapan skrin di atas, anda dapat melihat banyak data dari fail log menjadikannya sukar untuk mendapatkan maklumat khusus yang menarik.

Oleh itu anda perlukan ausearch, yang membolehkan mencari maklumat dengan cara yang lebih kuat dan efisien menggunakan sintaks berikut.

# AUSearch [Options]

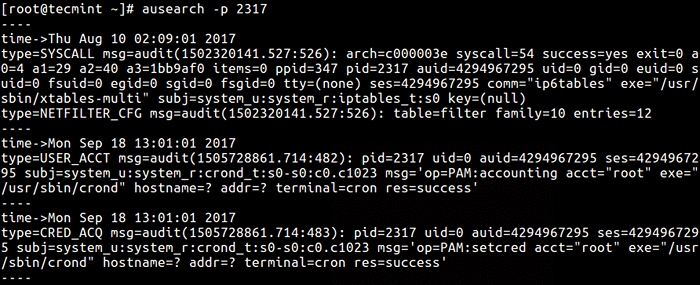

Semak log proses berjalan dalam fail log auditd

The -p Bendera digunakan untuk lulus ID proses.

# ausearch -p 2317

Semak log proses Linux

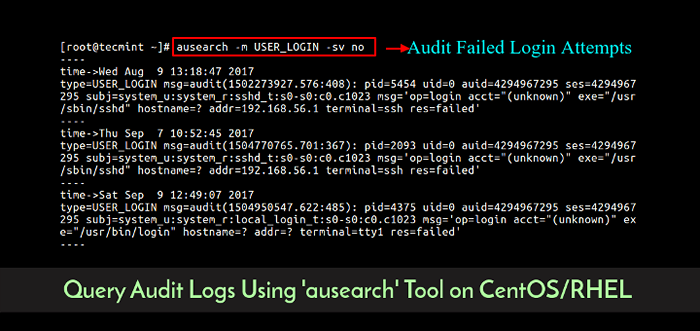

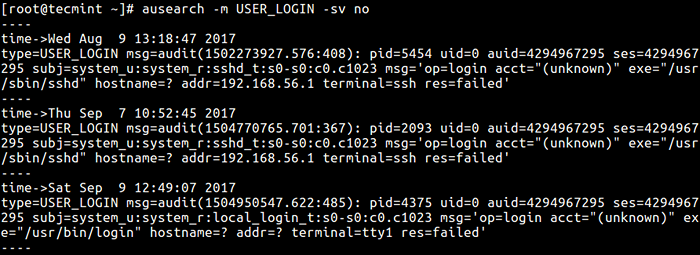

Semak log proses Linux Semak percubaan masuk yang gagal dalam fail log auditd

Di sini, anda perlu menggunakan -m pilihan untuk mengenal pasti mesej tertentu dan -sv Untuk menentukan nilai kejayaan.

# ausearch -m user_login -sv no

Cari percubaan log masuk yang gagal dalam log

Cari percubaan log masuk yang gagal dalam log Cari aktiviti pengguna dalam fail log auditd

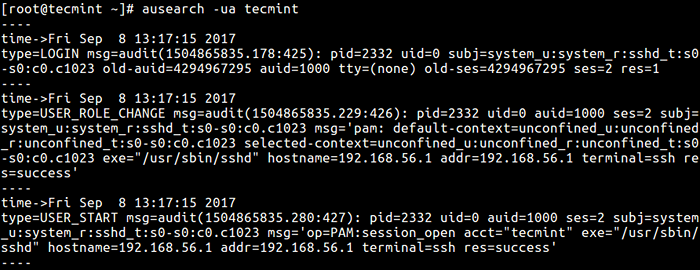

The -ua digunakan untuk lulus a nama pengguna.

# ausearch -ua tecmint atau # ausearch -ua tecmint -i # membolehkan penafsiran entiti angka ke dalam teks.

Cari Aktiviti Pengguna di Linux

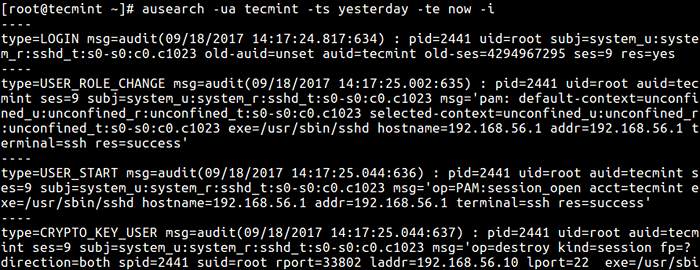

Cari Aktiviti Pengguna di Linux Untuk menanyakan tindakan yang dilakukan oleh pengguna tertentu dari tempoh masa tertentu, gunakan -ts untuk tarikh/masa mula dan -te Untuk menentukan tarikh/masa tamat seperti berikut (perhatikan bahawa anda boleh menggunakan kata-kata seperti sekarang, baru-baru ini, hari ini, semalam, minggu ini, minggu lalu, bulan ini, tahun ini dan pusat pemeriksaan dan bukannya format masa sebenar).

# ausearch -ua tecmint -ts semalam -te sekarang -i

Cari aktiviti pengguna dalam masa tertentu

Cari aktiviti pengguna dalam masa tertentu Lebih banyak contoh untuk mencari tindakan oleh pengguna tertentu pada sistem.

# ausearch -ua 1000 -ts this -week -i # ausearch -ua tecmint -m user_login -sv no -i

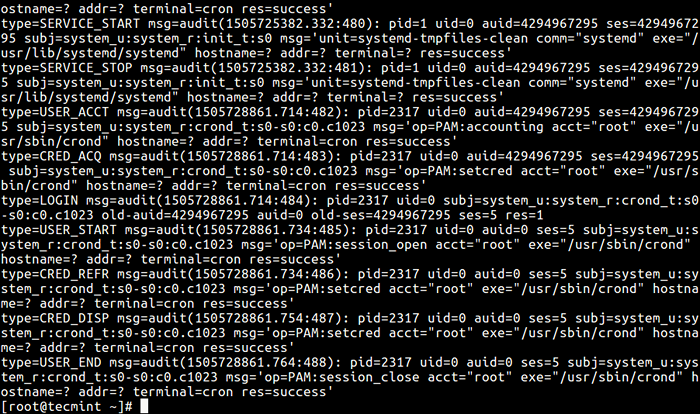

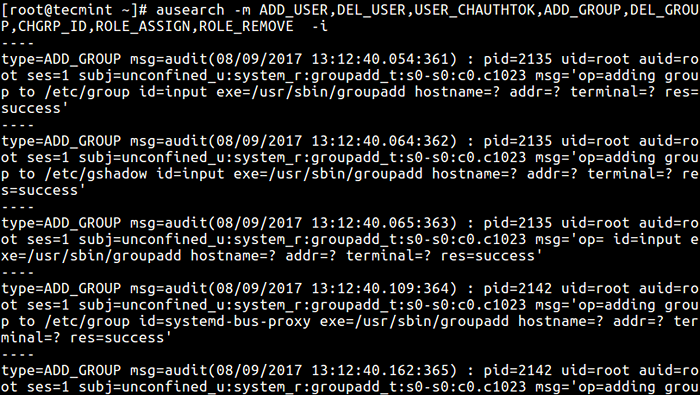

Cari pengubahsuaian ke akaun pengguna, kumpulan dan peranan dalam log auditd

Jika anda ingin menyemak semua perubahan sistem yang berkaitan dengan akaun pengguna, kumpulan dan peranan; Nyatakan pelbagai jenis mesej yang dipisahkan koma seperti dalam arahan di bawah (jaga senarai koma yang dipisahkan, tidak ada ruang antara koma dan item seterusnya):

# ausearch -m add_user, del_user, user_chauthtok, add_group, del_group, chgrp_id, role_assign, role_remove -i

Periksa perubahan sistem Linux

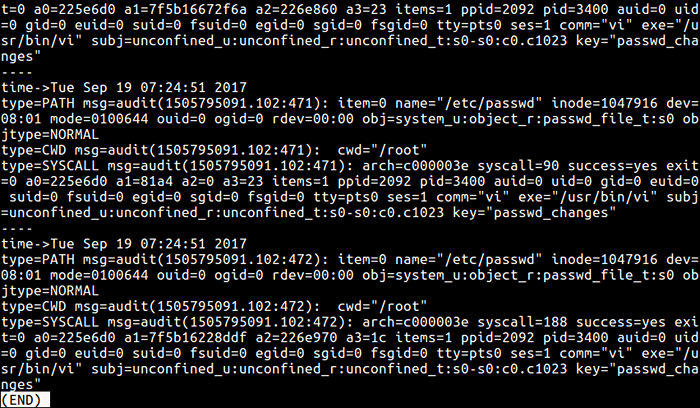

Periksa perubahan sistem Linux Cari fail log auditd menggunakan nilai kunci

Pertimbangkan peraturan audit di bawah yang akan log sebarang percubaan untuk mengakses atau mengubah suai /etc/passwd Pangkalan Data Akaun Pengguna.

# auditctl -w /etc /passwd -p rwa -k passwd_changes

Sekarang, cuba buka fail di atas untuk mengedit dan menutupnya, seperti berikut.

# vi /etc /passwd

Hanya kerana anda tahu bahawa entri log telah direkodkan mengenai ini, anda mungkin akan melihat bahagian terakhir fail log dengan arahan ekor seperti berikut:

# ekor/var/log/audit/audit.log

Bagaimana jika beberapa acara lain telah direkodkan baru -baru ini, mencari maklumat khusus akan menjadi sangat sukar, tetapi menggunakan ausearch, anda boleh lulus -k bendera dengan nilai utama yang anda nyatakan dalam peraturan audit untuk melihat semua mesej log mengenai peristiwa yang berkaitan dengan mengakses atau mengubah suai /etc/passwd fail.

Ini juga akan memaparkan perubahan konfigurasi yang dibuat mengenai peraturan audit.

# ausearch -k passwd_changes | kurang

Periksa perubahan kata laluan pengguna sistem

Periksa perubahan kata laluan pengguna sistem Untuk maklumat lanjut dan pilihan penggunaan, baca halaman Ausearch Man:

# lelaki ausearch

Untuk mengetahui lebih lanjut mengenai pengauditan sistem Linux dan pengurusan log, baca artikel berkaitan berikut.

- Petiti - Alat analisis log sumber terbuka untuk linux sysadmins

- Pantau log pelayan dalam masa nyata dengan "Log.Alat IO "pada RHEL/CentOS 7/6

- Cara Menyiapkan dan Mengurus Putaran Log Menggunakan Logrotat di Linux

- LNAV - menonton dan menganalisis log Apache dari terminal Linux

Dalam tutorial ini, kami menerangkan cara menggunakan ausearch untuk mendapatkan data dari fail log auditd pada rhel dan centOs. Sekiranya anda mempunyai sebarang pertanyaan atau pemikiran untuk dikongsi, gunakan bahagian komen untuk sampai ke kami.

Dalam artikel seterusnya, kami akan menerangkan cara membuat laporan dari fail log audit menggunakan aureport di RHEL/Centos/Fedora.

- « Cara Memasang dan Konfigurasi 'PowerDns' (dengan MariaDB) dan 'Poweradmin' di RHEL/CentOS 7

- Belajar Pengauditan Sistem Linux dengan Alat Auditd di CentOS/RHEL »