Cara Memasang OpenLDAP Server untuk Pengesahan Pusat

- 1419

- 87

- Clarence Tromp

Protokol Akses Direktori Ringan (LDAP Ringkas. Perkhidmatan direktori adalah infrastruktur maklumat bersama untuk mengakses, mengurus, menganjurkan, dan mengemas kini item sehari -hari dan sumber rangkaian, seperti pengguna, kumpulan, peranti, alamat e -mel, nombor telefon, jumlah dan banyak objek lain.

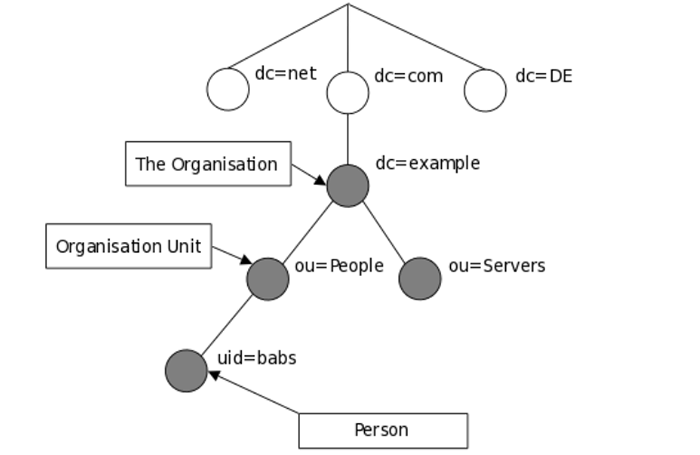

The LDAP Model maklumat berdasarkan penyertaan. Entri dalam direktori LDAP mewakili satu unit atau maklumat dan dikenal pasti secara unik dengan apa yang disebut a Nama terkenal (Dn). Setiap atribut entri mempunyai jenis dan satu atau lebih nilai.

Atribut adalah maklumat yang berkaitan dengan entri. Jenis biasanya rentetan mnemonik, seperti "CN"Untuk nama biasa, atau"mel"Untuk alamat e -mel. Setiap atribut diberikan satu atau lebih nilai yang terdiri daripada senarai yang dipisahkan ruang.

Berikut adalah ilustrasi bagaimana maklumat diatur di LDAP direktori.

Model Maklumat LDAP

Model Maklumat LDAP Dalam artikel ini, kami akan menunjukkan cara memasang dan mengkonfigurasi OpenLDap pelayan untuk pengesahan berpusat di Ubuntu 16.04/18.04 dan Centos 7.

Langkah 1: Memasang pelayan LDAP

1. Mula pertama dengan memasang OpenLDap, Pelaksanaan sumber terbuka dari LDAP dan beberapa utiliti pengurusan LDAP tradisional menggunakan arahan berikut.

#yum Pasang OpenLDAP OpenLDAP-Servers #centos 7 $ sudo apt Pasang Slapd LDAP-UTILS #UBUNTU 16.04/18.04

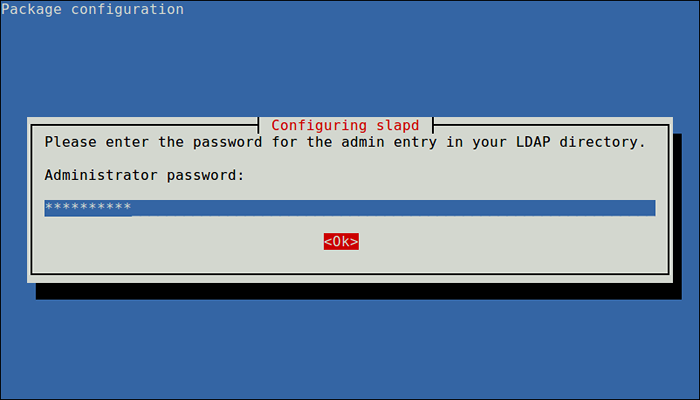

Pada Ubuntu, Semasa pemasangan pakej, anda akan diminta memasukkan kata laluan untuk entri admin dalam direktori LDAP anda, tetapkan kata laluan yang selamat dan sahkannya.

Konfigurasikan kata laluan pentadbir slapd

Konfigurasikan kata laluan pentadbir slapd Apabila pemasangan selesai, anda boleh memulakan perkhidmatan seperti yang dijelaskan seterusnya.

2. Pada Centos 7, jalankan arahan berikut untuk memulakan OpenLDap Daemon Pelayan, Dayakannya untuk memulakan automatik pada masa boot dan periksa jika ia naik dan berjalan (di Ubuntu Perkhidmatan ini harus dimulakan secara automatik di bawah sistem, anda hanya boleh menyemak statusnya):

$ sudo Systemctl START SLAPD $ SUDO SYSTEMCTL Dayakan SLAPD $ SUDO SYSTEMCTL STATUS SLAPD

3. Seterusnya, biarkan permintaan ke LDAP Daemon pelayan melalui firewall seperti yang ditunjukkan.

#firewall-cmd --add-service = ldap #centos 7 $ sudo ufw membenarkan ldap #ubuntu 16.04/18.04

Langkah 2: Mengkonfigurasi pelayan LDAP

Catatan: Tidak disyorkan untuk mengedit konfigurasi LDAP secara manual, anda perlu menambah konfigurasi dalam fail dan menggunakan ldapadd atau ldapmodify Perintah untuk memuatkannya ke direktori LDAP seperti yang ditunjukkan di bawah.

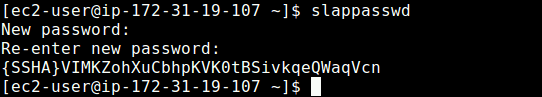

4. Sekarang buat pengguna pentadbiran OpenLDAP dan berikan kata laluan untuk pengguna tersebut. Dalam perintah di bawah, nilai hashed dibuat untuk kata laluan yang diberikan, perhatikannya, anda akan menggunakannya dalam fail konfigurasi LDAP.

$ slappasswd

Buat pengguna admin LDAP

Buat pengguna admin LDAP 5. Kemudian buat Ldif fail (ldaprootpasswd.ldif) yang digunakan untuk menambah entri ke direktori ldap.

$ sudo vim ldaprootpasswd.ldif

Tambahkan kandungan berikut di dalamnya:

dn: olcdatabase = 0 config, cn = config changeType: Ubah suai tambah: olcrootpw olcrootpw: ssha password_created

Menjelaskan pasangan nilai atribut di atas:

- olcdatabase: Menunjukkan nama contoh pangkalan data tertentu dan biasanya boleh didapati di dalamnya /etc/openldap/slapd.d/cn = config.

- CN = config: Menunjukkan pilihan konfigurasi global.

- Kata laluan: Adakah rentetan hashed diperoleh semasa membuat pengguna pentadbiran.

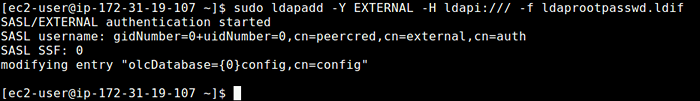

6. Seterusnya, tambahkan entri LDAP yang sepadan dengan menyatakan URI merujuk kepada pelayan LDAP dan fail di atas.

$ sudo ldapadd -y luaran -h ldapi: /// -f ldaprootpasswd.ldif

Tambahkan parameter dari fail kata laluan root

Tambahkan parameter dari fail kata laluan root Langkah 3: Mengkonfigurasi pangkalan data LDAP

7. Sekarang salin fail konfigurasi pangkalan data sampel untuk slapd ke dalam /var/lib/ldap direktori, dan tetapkan kebenaran yang betul pada fail.

$ sudo cp/usr/share/openldap-servers/db_config.Contoh/var/lib/ldap/db_config $ sudo chown -r ldap: ldap/var/lib/ldap/db_config $ sudo systemctl restart slapd

8. Seterusnya, mengimport beberapa skema LDAP asas dari /etc/openldap/skema Direktori seperti berikut.

$ sudo ldapadd -y luaran -h ldapi: /// -f/etc/openldap/skema/cosine.ldif $ sudo ldapadd -y luaran -h ldapi: /// -f/etc/openldap/skema/nis.ldif $ sudo ldapadd -y luaran -h ldapi: /// -f/etc/openldap/skema/inetorgperson.ldif

9. Sekarang tambahkan domain anda dalam pangkalan data LDAP dan buat fail yang dipanggil ldapdomain.ldif untuk domain anda.

$ sudo vim ldapdomain.ldif

Tambahkan kandungan berikut di dalamnya (ganti contoh dengan domain dan kata laluan anda dengan nilai hashed yang diperoleh sebelum ini):

DN: olcDatabase = 1 Monitor, CN = Config ChangeType: Ubah suai pengganti: olCaccess olCaccess: 0 ke * oleh DN.asas = "gidnumber = 0+uidNumber = 0, cn = peercred, cn = luaran, cn = auth" dibaca oleh dn.asas = "cn = pengurus,DC = Contoh,dc = com "Baca oleh * None Dn: OlcDatabase = 2 HDB, Cn = Config ChangeType: Ubah suai Ganti: olcsuffix olcsuffix: DC = Contoh,dc = com dn: olcdatabase = 2 hdb, cn = config changeType: Ubah suai pengganti: olcrootdn olcrootdn: cn = pengurus,DC = Contoh,dc = com dn: olcdatabase = 2 hdb, cn = config changeType: ubah suai: olcrootpw olcrootpw: ssha kata laluan dn: olcdatabase = 2 hdb, cn = configype: olcaccess: olcaccess: olcaccess: olcaccess: olcaccess: olcaccess: olcaccess: olcaccess: ke attrs = userpassword, shadowlastchange oleh dn = "cn = pengurus,DC = Contoh,dc = com "Tulis oleh Anonymous Auth oleh Self Write oleh * None OlCaccess: 1 ke DN.asas = "" oleh * baca olcaccess: 2 to * by dn = "cn = pengurus, dc = contoh, dc = com" tulis oleh * baca

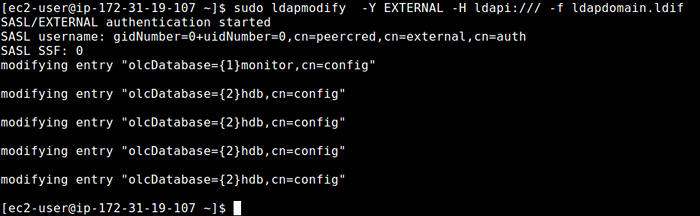

10. Kemudian tambahkan konfigurasi di atas ke pangkalan data LDAP dengan arahan berikut.

$ sudo ldapmodify -y luaran -h ldapi: /// -f ldapdomain.ldif

Beban konfigurasi domain

Beban konfigurasi domain 11. Dalam langkah ini, kita perlu menambah beberapa penyertaan kepada kami LDAP direktori. Buat fail lain yang dipanggil Baseldapdomain.ldif dengan kandungan berikut.

DN: DC = Contoh, DC = com ObjectClass: ObjectClass atas: DCObject ObjectClass: Organisasi O: Contoh Com DC: Contoh DN: CN = Pengurus, DC = Contoh, DC = Com ObjectClass: Organisasi CN: Pengurus Keterangan: Pengurus Direktori DN: ou = orang, dc = contoh, dc = com objectClass: organisasi

Simpan fail dan kemudian tambahkan penyertaan ke direktori LDAP.

$ sudo ldapadd -y external -x -d cn = pengurus, dc = contoh, dc = com -w -f baseldapdomain.ldif

12. Langkah seterusnya adalah untuk membuat pengguna LDAP untuk Contoh, Tecmint, dan tetapkan kata laluan untuk pengguna ini seperti berikut.

$ sudo useradd tecmint $ sudo passwd tecmint

13. Kemudian buat definisi untuk kumpulan LDAP dalam fail yang dipanggil ldapgroup.ldif dengan kandungan berikut.

DN: CN = Pengurus, OU = Kumpulan, DC = Contoh, DC = COM ObjectClass: ObjectClass atas: POSIXGroup GidNumber: 1005

Dalam konfigurasi di atas, Gidnumber adalah Gid dalam /etc/kumpulan untuk Tecmint dan masukkannya ke direktori OpenLDAP.

$ sudo ldapadd -y luaran -x -w -d "cn = pengurus, dc = contoh, dc = com" -f ldapgroup.ldif

14. Seterusnya, buat yang lain Ldif fail yang dipanggil ldapuser.ldif dan tambahkan definisi untuk pengguna Tecmint.

dn: uid = tecmint, ou = orang, dc = contoh, dc = com objectClass: ObjectClass atas: Akaun ObjectClass: POSIXACCOUNT ObjectClass: ShadowAccount Cn: Tecmint UID: Tecmint uidNumber: 1005 GidNumber: Ssha lalai kata laluan

Kemudian muatkan konfigurasi ke direktori LDAP.

$ ldapadd -y external -x -d cn = pengurus, dc = contoh, dc = com -w -f ldapuser.ldif

Sebaik sahaja anda telah menyediakan pelayan pusat untuk pengesahan, bahagian akhir adalah untuk membolehkan klien mengesahkan menggunakan LDAP seperti yang dijelaskan dalam panduan ini:

- Cara Mengkonfigurasi Pelanggan LDAP untuk menyambungkan pengesahan luaran

Untuk maklumat lanjut, lihat dokumentasi yang sesuai dari katalog Dokumen Perisian OpenLDAP dan pengguna Ubuntu boleh merujuk kepada Panduan Pelayan OpenLDAP.

Ringkasan

OpenLDap adalah pelaksanaan sumber terbuka LDAP di Linux. Dalam artikel ini, kami telah menunjukkan cara memasang dan mengkonfigurasi pelayan OpenLDAP untuk pengesahan berpusat, di Ubuntu 16.04/18.04 dan Centos 7. Sekiranya anda mempunyai soalan atau pemikiran untuk dikongsi, jangan ragu untuk menghubungi kami melalui borang komen di bawah.

- « Cara Memantau Keselamatan Pelayan Linux dengan OsQuery

- Cara Memasang PM2 Untuk Menjalankan Nod.Aplikasi JS pada pelayan pengeluaran »