Cara Memasang Kerberos KDC Server dan Pelanggan di Ubuntu 18.04

- 2800

- 182

- Dana Hammes

Tutorial ini merangkumi panduan beransur -ansur untuk menyiapkan pelayan Kerberos (KDC) dan Kerberos membolehkan klien, kemudian menguji persediaan dengan mendapatkan tiket Kerberos dari pelayan KDC.

Dalam tutorial ini anda akan belajar:

- Apa itu Kerberos dan bagaimana ia berfungsi

- Konfigurasikan pelayan Kerberos (KDC)

- Konfigurasikan pelanggan

- Uji Pengesahan Kerberos

- Penciptaan Keytab

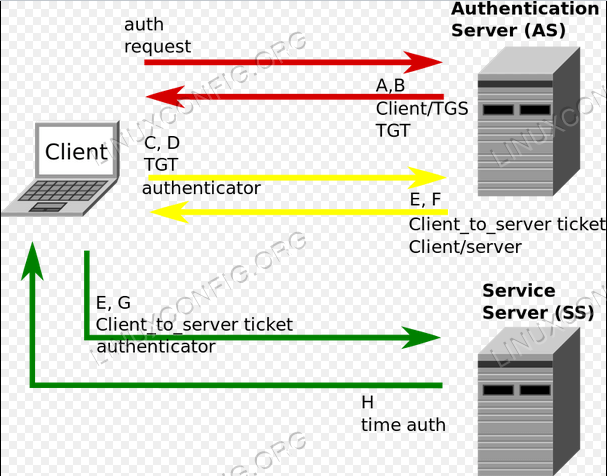

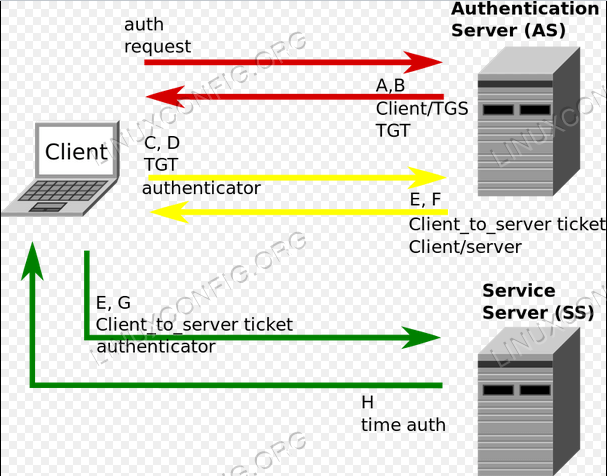

Gambaran Keseluruhan Kerberos.

Gambaran Keseluruhan Kerberos.

Keperluan perisian dan konvensyen yang digunakan

| Kategori | Keperluan, konvensyen atau versi perisian yang digunakan |

|---|---|

| Sistem | Ubuntu 18.04 |

| Perisian | Pakej pelayan dan pentadbir Kerberos |

| Yang lain | Akses istimewa ke sistem linux anda sebagai akar atau melalui sudo perintah. |

| Konvensyen | # - Memerlukan arahan Linux yang diberikan untuk dilaksanakan dengan keistimewaan akar sama ada secara langsung sebagai pengguna root atau dengan menggunakan sudo perintah$ - Memerlukan arahan Linux yang diberikan sebagai pengguna yang tidak layak |

Apa itu Kerberos dan bagaimana ia berfungsi

Kerberos adalah protokol pengesahan rangkaian. Ia direka untuk memberikan pengesahan yang kuat untuk aplikasi klien/pelayan dengan menggunakan kriptografi rahsia kunci.

Pelanggan mengesahkan dirinya ke pelayan pengesahan (AS) yang meneruskan nama pengguna ke pusat pengedaran utama (KDC). KDC mengeluarkan tiket pemberian tiket (TGT), yang merupakan masa yang dicap dan menyulitkannya menggunakan kunci rahsia Perkhidmatan Tiket (TGS) dan mengembalikan hasil yang disulitkan ke stesen kerja pengguna. Ini dilakukan jarang, biasanya di log masuk pengguna; TGT tamat pada satu ketika walaupun ia boleh diperbaharui secara telus oleh pengurus sesi pengguna semasa mereka log masuk.

Apabila pelanggan perlu berkomunikasi dengan nod lain ("prinsip. Perkhidmatan mesti didaftarkan di TGT dengan Nama Utama Perkhidmatan (SPN). Pelanggan menggunakan SPN untuk meminta akses kepada perkhidmatan ini. Setelah mengesahkan bahawa TGT adalah sah dan pengguna dibenarkan mengakses perkhidmatan yang diminta, TGS mengeluarkan tiket dan kunci sesi kepada pelanggan. Pelanggan kemudian menghantar tiket ke pelayan Perkhidmatan (SS) bersama dengan permintaan perkhidmatannya.

Konfigurasikan pelayan Kerberos (KDC)

Penyegerakan Masa dan DNS memainkan peranan penting untuk berfungsi dengan betul. Sekiranya perbezaan masa lebih daripada 5 minit pengesahan akan gagal. FQDN patut diselesaikan dengan ideal dalam persekitaran yang betul, di sini kita dapat dengan mengubahsuai /etc/hos Tetapi menggunakan DNS dengan betul disyorkan.

Jalankan arahan di bawah untuk memasang pelayan admin Kerberos dan KDE (pusat pengedaran utama):

# Apt Pasang KRB5-KDC KRB5-Admin-Server KRB5-Config

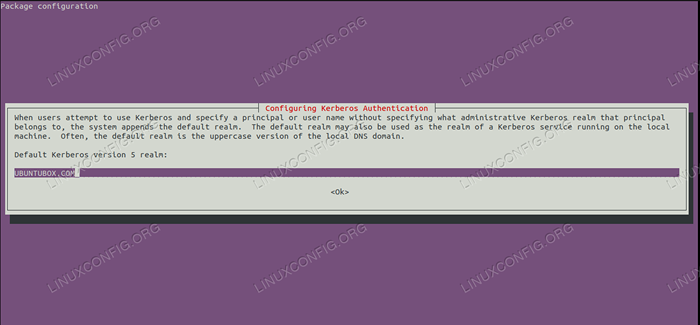

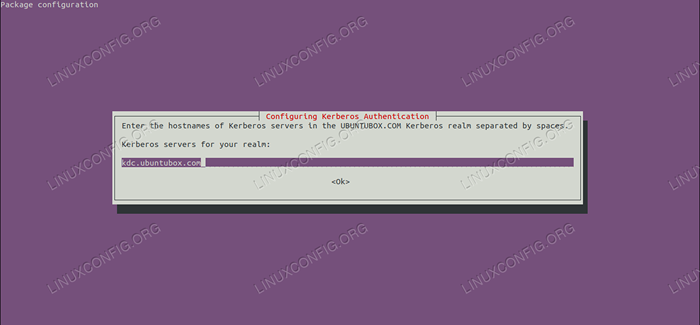

Ia akan meminta tiga perkara berikut satu persatu

- Kerberos Realm. (Di sini saya telah menggunakan Ubuntubox.Com)

- Kerberos Server Hostname - KDC.UbuntuBox.com

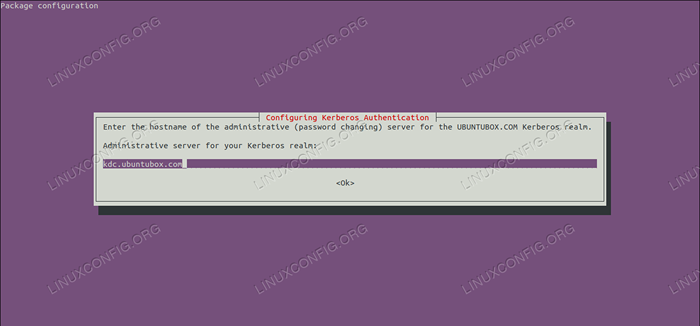

- Nama hos pelayan Pentadbiran (Kata Laluan Menukar) untuk Kerberos Realm Ubuntubox.Com - kdc.UbuntuBox.com

Menyediakan Kerberos Realm.

Menyediakan Kerberos Realm.  Menyediakan Kerberos Server FQDN.

Menyediakan Kerberos Server FQDN.  Menyediakan FQDN Pelayan Admin.

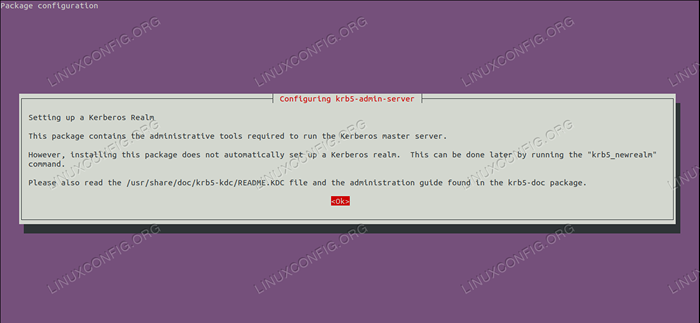

Menyediakan FQDN Pelayan Admin.  Mengkonfigurasi pelayan admin KRB5.

Mengkonfigurasi pelayan admin KRB5. Sekarang laksanakan perintah di bawah untuk persediaan alam.

# krb5_newrealm

Ia akan meminta untuk memasukkan kata laluan untuk penciptaan pangkalan data dan selepas itu, ia akan memulakan KDC KDC KRB5KDC dan Kerberos Proses Kadmind.

root@kdc: ~# krb5_newrealm skrip ini harus dijalankan di pelayan kdc/admin master untuk memulakan alam kerberos. Ia akan meminta anda menaip kata laluan utama induk. Kata laluan ini akan digunakan untuk menghasilkan kunci yang disimpan dalam/etc/krb5kdc/stash. Anda harus cuba mengingati kata laluan ini, tetapi lebih penting lagi bahawa ia menjadi kata laluan yang kuat daripada yang diingati. Walau bagaimanapun, jika anda kehilangan kata laluan dan/etc/krb5kdc/stash, anda tidak boleh menyahsulit pangkalan data Kerberos anda. Memuatkan Data Rawak Memulakan Pangkalan Data '/Var/Lib/KRB5KDC/Principal' Untuk Realm 'Ubuntubox.Com ', nama utama utama' k/[email protected] 'anda akan diminta untuk kata laluan induk pangkalan data. Penting agar anda tidak melupakan kata laluan ini. Masukkan kunci Master Pangkalan Data KDC: Kunci Master Pangkalan Data KDC KDC Untuk Mengesahkan: Sekarang bahawa alam anda ditubuhkan, anda mungkin ingin membuat prinsipal pentadbiran menggunakan subkommand addPrinc dari Kadmin.program tempatan. Kemudian, prinsipal ini boleh ditambah ke/etc/krb5kdc/kadm5.ACL supaya anda boleh menggunakan program Kadmin di komputer lain. Pengetua pentadbir Kerberos biasanya tergolong dalam pengguna tunggal dan mengakhiri /admin. Sebagai contoh, jika Jruser adalah pentadbir Kerberos, maka sebagai tambahan kepada prinsipal Jruser biasa, prinsipal JRUSER/Admin harus diwujudkan. Jangan lupa untuk menyediakan maklumat DNS supaya pelanggan anda dapat mencari pelayan KDC dan admin anda. Berbuat demikian didokumenkan dalam panduan pentadbiran. root@kdc: ~#

Buka /etc/krb5kdc/kadm5.ACL fail dengan mana -mana editor teks dan uncomment baris terakhir supaya failnya kelihatan seperti.

vim/etc/krb5kdc/kadm5.ACL

# Fail ini adalah senarai kawalan akses untuk pentadbiran KRB5. # Apabila fail ini diedit perkhidmatan lari KRB5-Admin-Server mulakan untuk mengaktifkan # Satu cara biasa untuk menubuhkan pentadbiran Kerberos adalah untuk membenarkan mana-mana prinsipal # berakhir /admin diberikan hak pentadbiran penuh. # Untuk membolehkan ini, uncomment baris berikut: */admin * Sekarang proses persediaan pelayan Kerberos berjaya diselesaikan.

Konfigurasikan pelanggan

Jalankan arahan di bawah untuk memasang dan menyiapkan pelanggan Kerberos.

# Apt Pasang KRB5-USER

Sekali lagi ia akan meminta 3 perkara satu persatu seperti persediaan pelayan KDC.

- Kerberos Realm - UbuntuBox.Com

- Nama hos untuk pelayan KDC - KDC.UbuntuBox.com

- Nama hos pelayan admin - KDC.UbuntuBox.com

Uji Pengesahan Kerberos

Pengetua Kebs adalah identiti unik yang mana Kerberos dapat menetapkan tiket, oleh itu kami akan membuat prinsipal di pelayan KDC seperti di bawah.

addPrinc "principal_name"

root@kdc: ~# Kadmin.Pengesahan tempatan sebagai root/admin [email protected] dengan kata laluan. Kadmin.Tempatan: AddPrinc Sandipb Amaran: Tiada dasar yang ditentukan untuk [email protected]; Malibah tanpa dasar masukkan kata laluan untuk prinsipal "[email protected] ": masuk semula kata laluan untuk prinsipal" [email protected] ": prinsipal" [email protected] "dicipta. Kadmin.Tempatan:

Untuk memadam prinsipal dari KDC, jalankan arahan berikut.

delprinc "principal_name"

root@kdc: ~# Kadmin.Tempatan: mengesahkan sebagai root/admin [email protected] dengan kata laluan. Kadmin.Tempatan: Delprinc Sandipb Adakah anda pasti mahu memadam prinsipal "[email protected] "? (ya/tidak): ya prinsipal "[email protected] "dipadam. Pastikan anda telah mengeluarkan prinsipal ini dari semua ACL sebelum menggunakan semula. Kadmin.Tempatan:

Sekarang, untuk mengesahkan di Kerberos dan dapatkan tiket dari pelayan KDC menjalankan arahan berikut dalam nod klien.

Catatan: Tiket akan dimusnahkan apabila anda memulakan semula komputer anda, semasa anda menjalankan arahankdestroy, atau ketika mereka tamat. Anda perlu menjalankan kinit lagi selepas mana -mana perkara berlaku.

# Kinit Sandipb

root@kdcclient: ~# kinit sandipb kata laluan untuk [email protected]: root@kdcclient: ~# root@kdcclient: ~# klist tiket tiket: fail:/tmp/krb5cc_0 prinsipal lalai: [email protected] Permulaan Permulaan Tamat Tempoh Prinsip Perkhidmatan 2018-12-29T19: 38: 53 2018-12-30T05: 38: 53 KRBTGT/[email protected] pembaharuan sehingga 2018-12-30T19: 38: 38 root@kdcclient: ~#

Untuk menyemak butiran prinsipal jalankan arahan di bawah di KDC Server.

getprinc "principal_name"

root@kdc: ~# Kadmin.Pengesahan tempatan sebagai root/admin [email protected] dengan kata laluan. Kadmin.Tempatan: GetPrinc Sandipb Principal: [email protected] Tamat Tempoh: [Tidak Pernah] Kata Laluan Terakhir Perubahan: Sun 30 Disember 19:30:59 +04 2018 Kata Laluan Tamat Tarikh: [Tidak pernah] Tiket Maksimum Kehidupan: 0 Hari 10:00:00 Kehidupan Maksimum Boleh Diperbaharui: 7 Hari 00:00: 00 Terakhir diubahsuai: Sun 30 Disember 19:30:59 +04 2018 (root/[email protected]) Pengesahan terakhir yang berjaya: Sun 30 Dis 19:38:53 +04 2018 Pengesahan gagal terakhir: [Tidak pernah] Gagal Kata Laluan Percubaan: 0 Bilangan Kekunci: 2 Kunci: VNO 1, AES256-CTS-HMAC-SHA1-96 Kunci: VNO 1, AES128-CTS-HMAC-SHA1-96 MKEY: VNO 1 ATTRIBUTES: NOWS_PRE_AUTH POLISI: [NONE] KADMIN.Tempatan:

Penciptaan Keytab

KeyTab adalah fail yang mengandungi pasangan pengetua Kerberos dan kekunci yang disulitkan (yang berasal dari kata laluan Kerberos). Anda boleh menggunakan fail keytab untuk mengesahkan ke pelbagai sistem terpencil menggunakan Kerberos tanpa memasukkan kata laluan. Namun, apabila anda menukar kata laluan Kerberos anda, anda perlu mencipta semula semua keytabs anda.

root@kdc: ~# ktutil ktutil: add_entry -password -p [email protected] -k 1 -e AES256-CTS-HMAC-SHA1-96 Kata Laluan untuk [email protected]: ktutil: add_entry -password -p [email protected] -k 1 -e AES128-CTS-HMAC-SHA1-96 Kata Laluan untuk [email protected]: ktutil: wkt sandipkt.keytab ktutil: q root@kdc: ~#

root@kdc: ~# klist -kte sandipkt.Nama Keytab Keytab: Fail: Sandipkt.KEYTAB KVNO Timestamp Principal ---- ------------------- ----------------------- ------------------------------- 1 2018-12-30T00: 35: 07 [email protected] (AES256-CTS-HMAC-SHA1-96) 1 2018-12-30T00: 35: 07 [email protected] (AES128-CTS-HMAC-SHA1-96) root@KDC: ~#

root@kdc: ~# kinit -k -t sandipkt.Keytab Sandipb Root@KDC: ~# Klist Tiket Cache: Fail:/TMP/KRB5CC_0 Principal lalai: [email protected] Permulaan yang sah Tamat tempoh Perkhidmatan Principal 2018-12-30T00: 36: 44 2018-12-30T10: 36: 44 Krbtgt/[email protected] pembaharuan sehingga 2018-12-31T00: 36: 34 root@kdc: ~##

Kesimpulan

Pengesahan sangat penting untuk keselamatan sistem komputer, kaedah pengesahan tradisional tidak sesuai untuk digunakan dalam rangkaian komputer.Sistem Pengesahan Kerberos sesuai untuk pengesahan pengguna dalam persekitaran tersebut.

Tutorial Linux Berkaitan:

- Perkara yang hendak dipasang di Ubuntu 20.04

- Pengenalan kepada Automasi, Alat dan Teknik Linux

- Perkara yang perlu dilakukan setelah memasang ubuntu 20.04 Focal Fossa Linux

- Menguasai Gelung Skrip Bash

- Fail Konfigurasi Linux: 30 teratas yang paling penting

- Mint 20: Lebih baik daripada Ubuntu dan Microsoft Windows?

- Ubuntu 20.04 Panduan

- Senarai alat Kali Linux terbaik untuk ujian penembusan dan ..

- Ubuntu 20.04 Trik dan Perkara yang Anda Tidak Tahu

- Perkara yang perlu dipasang di Ubuntu 22.04