Cara Memasang Fail2Ban untuk Melindungi SSH di CentOS/RHEL 8

- 4310

- 1372

- Clarence Tromp

Gagal2ban adalah alat pencegahan pencerobohan yang bebas, sumber terbuka dan digunakan secara meluas yang mengimbas fail log untuk alamat IP yang menunjukkan tanda-tanda jahat seperti kegagalan kata laluan yang terlalu banyak, dan banyak lagi, dan ia mengharamkannya (mengemas kini peraturan firewall untuk menolak alamat IP). Secara lalai, ia menghantar penapis untuk pelbagai perkhidmatan termasuk SSHD.

Baca juga: Persediaan pelayan awal dengan CentOS/RHEL 8

Dalam artikel ini, kami akan menerangkan cara memasang dan mengkonfigurasi gagal2ban untuk melindungi SSH dan bertambah baik SSH keselamatan pelayan terhadap serangan kekerasan Centos/RHEL 8.

Memasang Fail2Ban pada CentOS/RHEL 8

The gagal2ban pakej tidak di repositori rasmi tetapi ia boleh didapati di Epel repositori. Setelah masuk ke dalam sistem anda, akses antara muka baris arahan, kemudian aktifkan repositori epel pada sistem anda seperti yang ditunjukkan.

# DNF Pasang EPEL-RELEASE atau # DNF Pasang https: // dl.Fedoraproject.org/pub/epel/epel-release-latest-8.Noarch.rpm

Pasang repo Epel pada CentOS dan RHEL 8

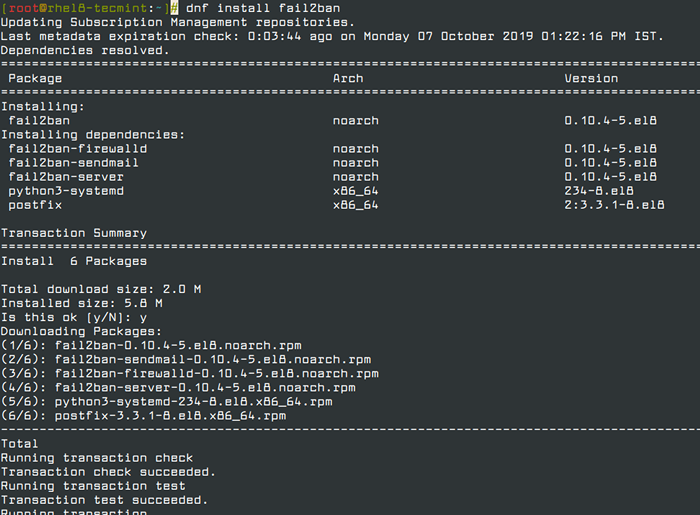

Pasang repo Epel pada CentOS dan RHEL 8 Selepas itu, pasang Gagal2ban pakej dengan menjalankan arahan berikut.

# DNF memasang fail2ban

Pasang Fail2Ban di Centos dan RHEL 8

Pasang Fail2Ban di Centos dan RHEL 8 Mengkonfigurasi Fail2ban untuk melindungi SSH

The gagal2ban fail konfigurasi terletak di /etc/fail2ban/ Direktori dan penapis disimpan di /etc/fail2ban/penapis.d/ direktori (fail penapis untuk sshd adalah /etc/fail2ban/penapis.D/SSHD.Conf).

Fail konfigurasi global untuk pelayan fail2ban adalah /etc/fail2ban/penjara.Conf, Walau bagaimanapun, tidak disyorkan untuk mengubah suai fail ini secara langsung, kerana ia mungkin akan ditimpa atau diperbaiki sekiranya berlaku peningkatan pakej pada masa akan datang.

Sebagai alternatif, adalah disyorkan untuk membuat dan menambah konfigurasi anda dalam penjara.tempatan fail atau berasingan .Conf fail di bawah /etc/fail2ban/penjara.d/ direktori. Perhatikan bahawa parameter konfigurasi ditetapkan penjara.tempatan akan mengatasi apa sahaja yang ditakrifkan dalam penjara.Conf.

Untuk artikel ini, kami akan membuat fail berasingan yang dipanggil penjara.tempatan di dalam /etc/fail2ban/ direktori seperti yang ditunjukkan.

# vi/etc/fail2ban/penjara.tempatan

Setelah fail dibuka, salin dan tampal konfigurasi berikut di dalamnya. The [Lalai] Bahagian ini mengandungi pilihan global dan [SSHD] Mengandungi parameter untuk penjara SSHD.

[Lalai] AbaikanP = 192.168.56.2/24 Bantime = 21600 findTime = 300 MaxRetry = 3 Banaction = iptables-Multiport backend = Systemd [sshd] enabled = true

Konfigurasi Fail2Ban

Konfigurasi Fail2Ban Mari kita jelaskan pilihan dalam konfigurasi di atas:

- abaikanip: Menentukan senarai alamat IP atau nama host untuk tidak mengharamkan.

- Banttime: Menentukan bilangan detik yang diharamkan oleh tuan rumah (i.tempoh larangan yang berkesan).

- maxretry: Menentukan jumlah kegagalan sebelum tuan rumah diharamkan.

- findtime: fail2ban akan mengharamkan tuan rumah jika ia telah dihasilkan "maxretry"Semasa yang terakhir"findtime"Seconds.

- Banaksi: melarang tindakan.

- backend: Menentukan backend yang digunakan untuk mendapatkan pengubahsuaian fail log.

Oleh itu, konfigurasi di atas bermaksud jika IP gagal 3 kali terakhir 5 minit, melarangnya 6 jam, dan abaikan alamat IP 192.168.56.2.

Seterusnya, mulakan dan aktifkan gagal2ban perkhidmatan untuk sekarang dan periksa sama ada ia berjalan dan berjalan menggunakan arahan SystemCtl berikut.

# Systemctl Mula Fail2Ban # Systemctl Dayakan Fail2Ban # Systemctl Status Fail2Ban

Mula Fail2Ban Service

Mula Fail2Ban Service Pemantauan gagal dan diharamkan alamat IP menggunakan fail2ban-client

Selepas mengkonfigurasi gagal2ban untuk menjamin SSHD, anda boleh memantau alamat IP yang gagal dan diharamkan menggunakan Fail2Ban-Client. Untuk melihat status semasa pelayan Fail2Ban, jalankan arahan berikut.

# Fail2Ban-Client Status

Periksa status penjara fail2ban

Periksa status penjara fail2ban Untuk memantau SSHD Penjara, lari.

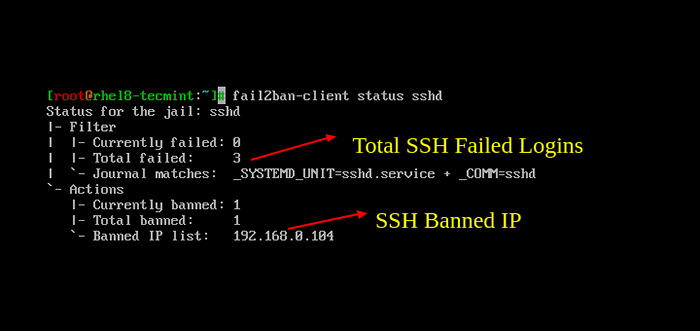

# fail2ban-klien status sshd

Pantau SSH Log masuk gagal dengan Fail2Ban

Pantau SSH Log masuk gagal dengan Fail2Ban Untuk menanggung alamat IP di Fail2Ban (di semua penjara dan pangkalan data), jalankan arahan berikut.

# Fail2ban-client Unban 192.168.56.1

Untuk maklumat lanjut mengenai Fail2ban, baca halaman lelaki berikut.

# penjara lelaki.conf # man fail2ban-client

Itu merangkumi panduan ini! Sekiranya anda mempunyai sebarang pertanyaan atau pemikiran yang ingin anda kongsi mengenai topik ini, jangan ragu untuk menghubungi kami melalui borang maklum balas di bawah.

- « Cara Memasang Apache ActiveMq pada Debian 10

- Cara Memasang Alat Automasi Ansible di CentOS/RHEL 8 »