Cara Memasang Fail2Ban di Linux dan Almalinux

- 976

- 193

- Clay Weber

Ditulis dalam Python, Gagal2ban adalah sumber percuma dan terbuka Sistem Pencegahan Pencerobohan (IPS) yang melindungi pelayan terhadap serangan kekerasan.

Selepas bilangan percubaan kata laluan yang tidak betul, alamat IP klien dilarang mengakses sistem untuk tempoh tertentu atau sehingga pentadbir sistem menyekatnya. Dengan cara ini, sistem ini dilindungi dari serangan kekerasan berulang dari satu tuan rumah.

[Anda mungkin juga suka: Cara Mengamankan dan Mengasaskan Pelayan OpenSSH]

Gagal2ban sangat boleh dikonfigurasikan dan boleh ditubuhkan untuk mendapatkan pelbagai perkhidmatan seperti SSH, vsftpd, Apache, dan Webmin.

Dalam panduan ini, kami memberi tumpuan kepada bagaimana anda boleh memasang dan mengkonfigurasi Gagal2ban pada Rocky Linux dan Almalinux.

Langkah 1: Pastikan Firewalld berjalan

Secara lalai, Berbatu Dilengkapi dengan Firewalld Running. Walau bagaimanapun, jika ini tidak berlaku pada sistem anda, mulakan Firewalld dengan melaksanakan:

$ sudo Systemctl Mula Firewalld

Kemudian membolehkannya bermula pada masa boot:

$ sudo systemctl enable firewalld

Kemudian sahkan status firewalld

$ sudo Systemctl Status Firewalld

Semak status firewalld

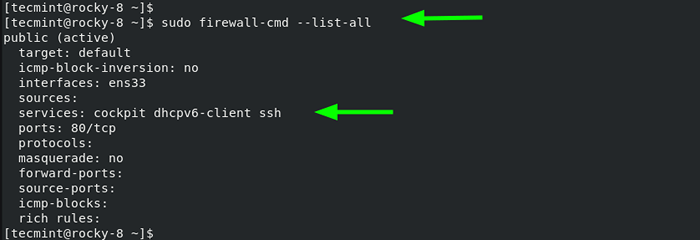

Semak status firewalld Di samping itu, anda boleh mengesahkan semua Firewalld Peraturan yang sedang dikuatkuasakan menggunakan arahan:

$ sudo firewall-cmd-list-all

Senaraikan peraturan firewalld

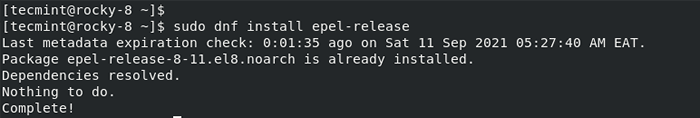

Senaraikan peraturan firewalld Langkah 2: Pasang Epel di Rocky Linux

Sebagai keperluan untuk pemasangan gagal2ban dan pakej yang diperlukan, anda perlu memasang Epel repositori yang menyediakan pakej berkualiti tinggi tambahan untuk pengagihan berasaskan RHEL.

$ sudo DNF memasang pelepasan epel

Pasang Epel di Rocky Linux

Pasang Epel di Rocky Linux Langkah 3: Pasang Fail2Ban di Rocky Linux

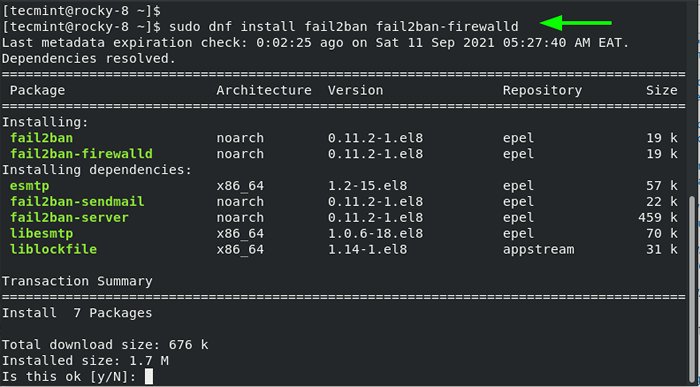

Dengan Epel dipasang, teruskan dan pasang gagal2ban dan juga Fail2ban-firewalld pakej.

$ sudo dnf pemasangan fail2ban fail2ban-firewalld

Ini memasang pelayan Fail2Ban dan komponen firewalld bersama -sama dengan kebergantungan lain.

Pasang Fail2Ban di Rocky Linux

Pasang Fail2Ban di Rocky Linux Dengan pemasangan Fail2Ban lengkap, mulakan perkhidmatan Fail2Ban.

$ sudo Systemctl Mula Fail2Ban

Dan membolehkannya bermula pada masa boot.

$ sudo systemctl enable fail2ban

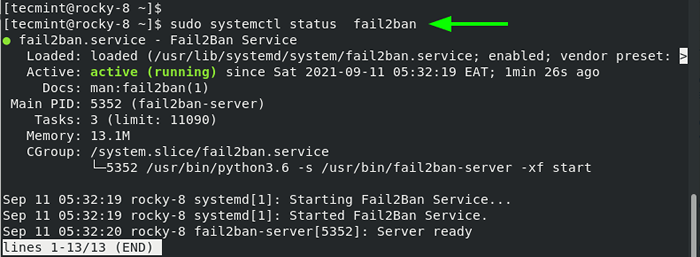

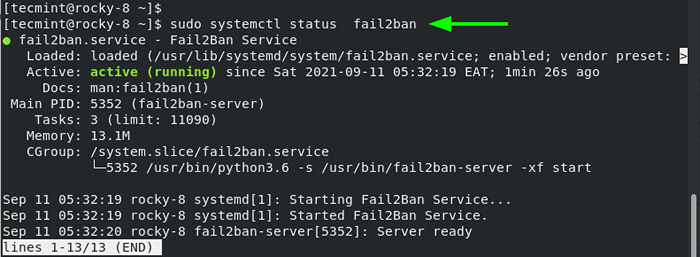

Anda boleh mengesahkan status perkhidmatan Fail2Ban dengan menjalankan arahan:

$ sudo status status fail2ban

Output adalah pengesahan bahawa Fail2ban sedang berjalan seperti yang kita harapkan.

Semak status Fail2Ban

Semak status Fail2Ban Langkah 4: Mengkonfigurasi Fail2Ban di Linux berbatu

Bergerak, kita perlu mengkonfigurasi fail2ban untuk berfungsi seperti yang dimaksudkan. Sebaik -baiknya, kami akan mengedit fail konfigurasi utama - /etc/fail2ban/penjara.Conf. Namun, ini tidak digalakkan. Sebagai penyelesaian akan menyalin kandungan penjara.fail konfigurasi conf ke penjara.tempatan fail.

$ sudo cp/etc/fail2ban/penjara.conf/etc/fail2ban/penjara.tempatan

Sekarang, buka penjara.tempatan fail menggunakan editor pilihan anda.

$ sudo vim/etc/fail2ban/penjara.tempatan

Di bawah [Lalai] seksyen, pastikan anda mempunyai tetapan berikut apabila ia muncul.

Bantime = 1h findtime = 1h maxRetry = 5

Mari kita tentukan atribut:

- The Banttime Arahan Menentukan Tempoh Masa bahawa Pelanggan Akan Diharamkan Berikutan Percubaan Pengesahan Gagal.

- The findtime Arahan adalah tempoh atau tempoh di mana Fail2Ban akan dipertimbangkan ketika mempertimbangkan percubaan kata laluan yang tidak tepat berulang.

- The maxretry Parameter adalah bilangan maksimum percubaan kata laluan yang salah sebelum klien jauh disekat daripada mengakses pelayan. Di sini, pelanggan akan dikunci selepas 5 kegagalan pengesahan.

Secara lalai, fail2ban berfungsi dengan iptables. Walau bagaimanapun, ini telah ditolak memihak kepada firewalld. Kita perlu mengkonfigurasi fail2ban untuk bekerja bersama firewalld dan bukannya iptables.

Jadi, jalankan dengan arahan:

$ sudo mv/etc/fail2ban/penjara.D/00-Firewalld.conf/etc/fail2ban/penjara.D/00-Firewalld.tempatan

Untuk menggunakan perubahan, mulakan semula fail2ban:

$ sudo Systemctl Restart Fail2Ban

Langkah 5: Mengamankan Perkhidmatan SSH dengan Fail2Ban

Secara lalai, Fail2Ban tidak menyekat mana -mana hos terpencil sehingga anda membolehkan konfigurasi penjara untuk perkhidmatan yang anda ingin selamat. Konfigurasi penjara ditentukan di /etc/fail2ban/penjara.d jalan dan akan mengatasi konfigurasi yang ditentukan di penjara.fail tempatan.

Dalam contoh ini, kami akan membuat fail konfigurasi penjara untuk melindungi perkhidmatan SSH. Oleh itu, buat fail penjara SSH.

$ sudo vim/etc/fail2ban/penjara.D/SSHD.tempatan

Seterusnya, tampalkan baris berikut:

[sshd] enabled = true # mengatasi konfigurasi global lalai # untuk penjara spesifik SSHD BANTIME = 1D maxRetry = 3

Dalam konfigurasi di atas, tuan rumah terpencil akan diharamkan daripada mengakses sistem selama 1 hari selepas 3 percubaan masuk SSH gagal. Simpan perubahan dan mulakan semula perkhidmatan Fail2Ban.

$ sudo Systemctl Restart Fail2Ban

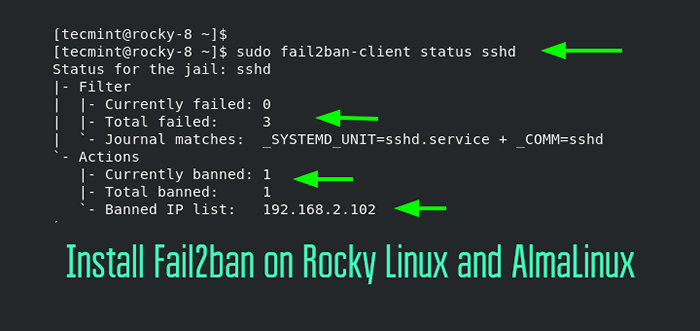

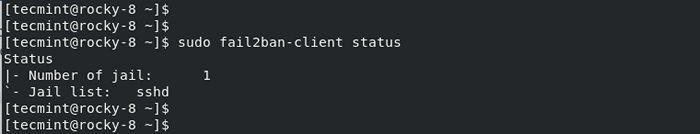

Seterusnya, sahkan status konfigurasi penjara menggunakan Fail2Ban-Client utiliti baris arahan.

$ sudo fail2ban-klien status

Dari output, kita dapat melihat bahawa kita mempunyai 1 penjara yang dikonfigurasikan untuk perkhidmatan yang dipanggil 'SSHD'.

Periksa status penjara fail2ban

Periksa status penjara fail2ban Di samping itu, anda boleh mengesahkan maxretry Nilai penjara SSHD menggunakan pilihan GET.

$ sudo fail2ban-client get sshd maxretry 3

Nilai dicetak 3 harus sepadan dengan apa yang anda tentukan di SSHD.tempatan fail.

Langkah 6: Ujian Konfigurasi Fail2Ban

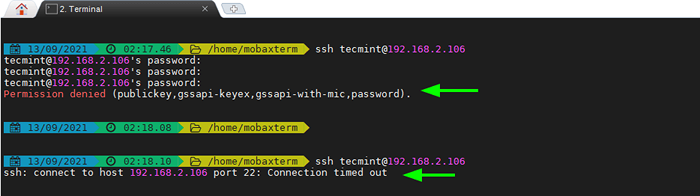

Setelah menubuhkan fail2ban dan membuat fail konfigurasi penjara untuk perkhidmatan SSH, kami akan melakukan ujian ujian dan mensimulasikan 3 log masuk gagal dengan menentukan kata laluan yang salah untuk setiap kata laluan.

Oleh itu, tuju ke sistem Linux jauh dan cuba log masuk menggunakan kata laluan yang salah. Selepas 3 percubaan gagal, sambungan akan dijatuhkan dan sebarang percubaan berikutnya untuk menyambung semula akan disekat sehingga tempoh larangan melupuskan.

Ujian Fail2Ban di Linux

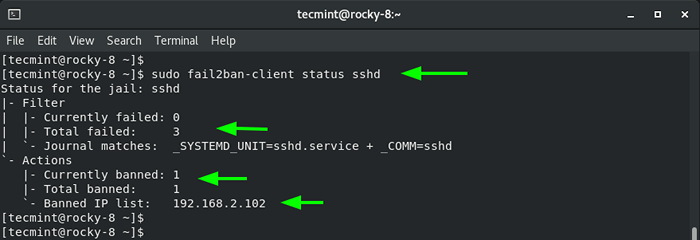

Ujian Fail2Ban di Linux Untuk mengumpulkan pandangan mengenai sistem klien yang disekat periksa status penjara.

$ sudo fail2ban-klien status sshd

Semak status blok Fail2Ban

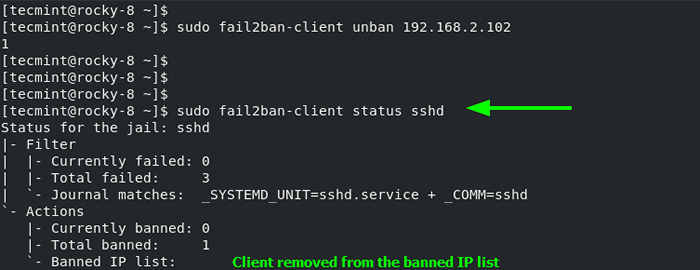

Semak status blok Fail2Ban Untuk membuang atau mengeluarkan pelanggan dari penjara, laksanakan perintah:

$ sudo fail2ban-client unban 192.168.2.102

Sekali lagi, periksa status penjara untuk memastikan pelanggan tidak termasuk dalam senarai IP yang dilarang.

$ sudo fail2ban-klien status sshd

Semak senarai blok Fail2Ban

Semak senarai blok Fail2Ban Seperti yang telah kita lihat, Gagal2ban adalah alat yang sangat berguna dalam menangkis penceroboh yang ingin melanggar sistem linux anda. Ia berfungsi bersempena dengan firewalld untuk mengharamkan sistem klien untuk tempoh tertentu selepas bilangan percubaan log masuk yang gagal. Dengan berbuat demikian, ia memberikan perlindungan tambahan untuk pelayan Linux anda.

- « Cara memasang timbunan lampu di almalinux 8.4

- 10 Contoh Perintah SFTP untuk memindahkan fail pada pelayan jauh di Linux »