Cara Memasang dan Menggunakan Linux Malware Detect (LMD) dengan Clamav sebagai Enjin Antivirus

- 1049

- 176

- Ronnie Hermann

Perisian hasad, atau perisian berniat jahat, adalah penamaan yang diberikan kepada mana -mana program yang bertujuan mengganggu operasi biasa sistem pengkomputeran. Walaupun bentuk malware yang paling terkenal adalah virus, spyware, dan adware, kemudaratan yang mereka maksudkan untuk menyebabkan mungkin mencuri maklumat peribadi untuk memadam data peribadi, dan segala-galanya di antara, sementara satu lagi penggunaan malware klasik adalah untuk mengawal sistem untuk menggunakannya untuk melancarkan botnet dalam serangan DOS (d).

Baca juga: Melindungi Apache daripada serangan kekejaman atau serangan DDOS di LinuxDengan kata lain, anda tidak mampu untuk berfikir, "Saya tidak perlu mengamankan sistem saya terhadap perisian hasad kerana saya tidak menyimpan data sensitif atau penting", kerana mereka bukan satu -satunya sasaran perisian hasad.

Atas sebab itu, dalam artikel ini, kami akan menerangkan cara memasang dan mengkonfigurasi Detect malware Linux (aka Maldet atau Lmd pendek) bersama dengan Clamav (Enjin antivirus) di RHEL 8/7/6 (di mana x adalah nombor versi), Centos 8/7/6 dan Fedora 30-32 (Arahan yang sama juga berfungsi Ubuntu dan Debian sistem).

Pengimbas perisian hasad yang dikeluarkan di bawah lesen GPL V2, yang direka khas untuk persekitaran hosting. Namun, anda akan dengan cepat menyedari bahawa anda akan mendapat manfaat daripada Maldet Tidak kira jenis persekitaran yang sedang anda kerjakan.

Memasang LMD di RHEL/CentOS dan Fedora

Lmd tidak tersedia dari repositori dalam talian tetapi diedarkan sebagai tarball dari laman web projek. Tarball yang mengandungi kod sumber versi terkini sentiasa tersedia di pautan berikut, di mana ia boleh dimuat turun dengan perintah wget:

# wget http: // www.rfxn.com/muat turun/maldetect-current.tar.Gz

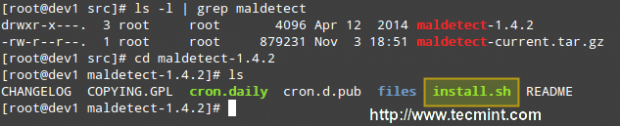

Kemudian kita perlu membongkar tarball dan memasuki direktori di mana kandungannya diekstrak. Oleh kerana versi semasa adalah 1.6.4, Direktori adalah maldetect-1.6.4. Di sana kita akan menemui skrip pemasangan, Pasang.sh.

# tar -xvf maldetect -arrent.tar.Gz # ls -l | Grep Maldetect # CD Maldetect-1.6.4/ # ls

Muat turun Linux Malware Mengesan

Muat turun Linux Malware Mengesan Sekiranya kita memeriksa skrip pemasangan, yang hanya 75 Talian panjang (termasuk komen), kita akan melihat bahawa ia bukan sahaja memasang alat tetapi juga melakukan pra-pemeriksaan untuk melihat sama ada direktori pemasangan lalai (/usr/tempatan/maldetect) wujud. Jika tidak, skrip mewujudkan direktori pemasangan sebelum meneruskan.

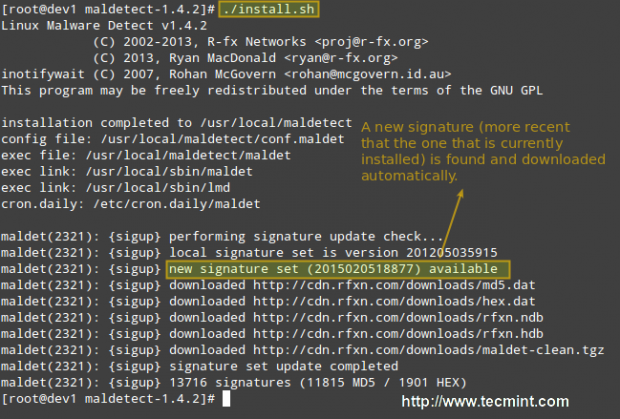

Akhirnya, setelah pemasangan selesai, pelaksanaan harian melalui Cron dijadualkan dengan meletakkan Cron.setiap hari skrip (rujuk gambar di atas) di /etc/cron.setiap hari. Skrip pembantu ini akan, antara lain, data sementara lama yang jelas, periksa siaran LMD baru, dan imbas panel kawalan lalai dan panel kawalan web (i.e., CPanel, DirectAdmin, untuk menamakan beberapa) Direktori Data Lalai.

Bahawa dikatakan, jalankan skrip pemasangan seperti biasa:

# ./Pasang.sh

Pasang Malware Linux Mengesan di Linux

Pasang Malware Linux Mengesan di Linux Mengkonfigurasi Malware Linux Mengesan

Konfigurasi LMD ditangani melalui /usr/tempatan/maldetect/conf.Maldet Dan semua pilihan dikomentari dengan baik untuk membuat konfigurasi tugas yang agak mudah. Sekiranya anda terjebak, anda juga boleh merujuk /Maldetect-1.6.4/Readme untuk arahan selanjutnya.

Dalam fail konfigurasi, anda akan dapati bahagian berikut, tertutup di dalam kurungan persegi:

- Makluman e -mel

- Pilihan kuarantin

- Pilihan imbasan

- ANALISIS STATISTIK

- Pilihan pemantauan

Setiap bahagian ini mengandungi beberapa pembolehubah yang menunjukkan bagaimana Lmd akan berkelakuan dan ciri -ciri apa yang ada.

- Tetapkan email_alert = 1 Sekiranya anda ingin menerima pemberitahuan e -mel hasil pemeriksaan malware. Demi keringkasan, kami hanya akan menyampaikan surat kepada pengguna sistem tempatan, tetapi anda boleh meneroka pilihan lain seperti menghantar makluman mel ke luar juga.

- Tetapkan e -mel_subj = "Subjek anda di sini” dan [dilindungi e -mel] Sekiranya anda sebelum ini menetapkan e -mel_alert = 1.

- Dengan quar_hits, Tindakan kuarantin lalai untuk hits malware (0 = amaran sahaja, 1 = pindah ke kuarantin & amaran) Anda akan memberitahu LMD apa yang harus dilakukan ketika malware dikesan.

- quar_clean akan membiarkan anda memutuskan sama ada anda ingin membersihkan suntikan malware berasaskan rentetan. Perlu diingat bahawa tandatangan rentetan adalah, dengan definisi, "urutan byte bersebelahan yang berpotensi dapat memadankan banyak varian keluarga malware".

- quar_susp, Tindakan penggantungan lalai untuk pengguna dengan hits, akan membolehkan anda melumpuhkan akaun yang dimiliki fail yang telah dikenal pasti sebagai hits.

- clamav_scan = 1 Akan memberitahu LMD untuk cuba mengesan kehadiran Clamav Binary dan digunakan sebagai enjin pengimbas lalai. Ini menghasilkan sehingga Empat kali prestasi imbasan lebih cepat dan analisis hex unggul. Pilihan ini hanya menggunakan Clamav sebagai enjin pengimbas, dan tandatangan LMD masih menjadi asas untuk mengesan ancaman.

Merumuskan, garis dengan pembolehubah ini harus kelihatan seperti berikut /usr/tempatan/maldetect/conf.Maldet:

email_alert = 1 [dilindungi e-mel] email_subj = "Makluman malware untuk $ hostname-$ (tarikh +%y-%m-%d)" quar_hits = 1 quar_clean = 1 quar_susp = 1 clam_av = 1

Memasang Clamav di Rhel/Centos dan Fedora

Untuk memasang Clamav Untuk memanfaatkan clamav_scan menetapkan, ikuti langkah -langkah ini:

Dayakan repositori EPEL.

# yum memasang pelepasan epel

Kemudian lakukan:

# yum update && yum pasang clamd # apt update && get pemasangan clamav clamav-daemon [ubuntu/debian]

Catatan: Bahawa ini hanya arahan asas untuk memasang Clamav untuk mengintegrasikannya dengan LMD. Kami tidak akan terperinci sejauh tetapan Clamav yang bersangkutan sejak yang kami katakan sebelumnya, tandatangan LMD masih menjadi asas untuk mengesan dan membersihkan ancaman.

Menguji Malware Linux Mengesan

Sekarang sudah tiba masanya untuk menguji baru -baru ini Lmd / Clamav pemasangan. Daripada menggunakan malware sebenar, kami akan menggunakan fail ujian EICAR, yang tersedia untuk dimuat turun dari laman web EICAR.

# cd/var/www/html # wget http: // www.eicar.org/muat turun/eicar.com # wget http: // www.eicar.org/muat turun/eicar.com.txt # wget http: // www.eicar.org/muat turun/eicar_com.zip # wget http: // www.eicar.org/muat turun/eicarcom2.zip

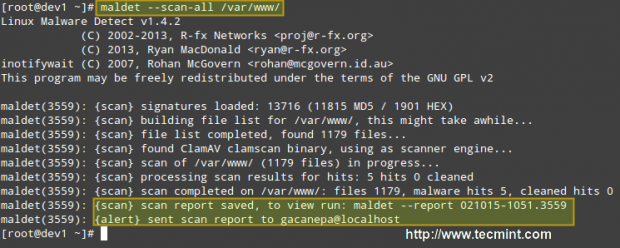

Pada ketika ini, anda boleh menunggu yang seterusnya Cron pekerjaan untuk menjalankan atau melaksanakan Maldet secara manual sendiri. Kami akan pergi dengan pilihan kedua:

# maldet --can-all/var/www/

Lmd juga menerima kad liar, jadi jika anda ingin mengimbas hanya jenis fail tertentu, (i.e. Fail zip, sebagai contoh), anda boleh melakukannya:

# maldet --can-all/var/www/*.zip

Imbas perisian hasad di Linux

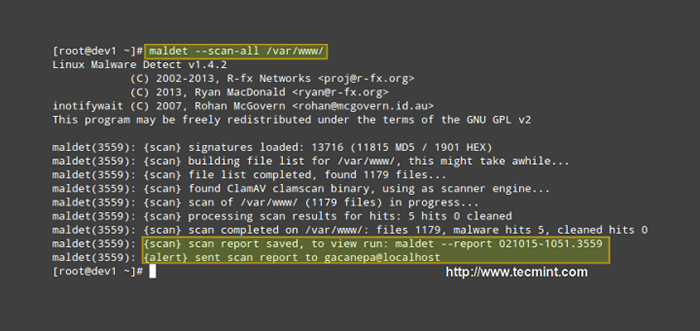

Imbas perisian hasad di Linux Apabila pengimbasan selesai, anda boleh menyemak e -mel yang dihantar oleh LMD atau melihat laporan dengan:

# Maldet-Report 021015-1051.3559

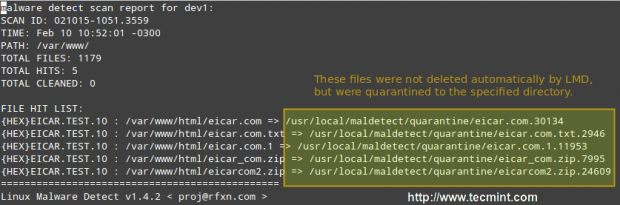

Laporan imbasan malware linux

Laporan imbasan malware linux Di mana 021015-1051.3559 adalah Imbasan (imbasan akan sedikit berbeza dalam kes anda).

Penting: Sila ambil perhatian bahawa LMD mendapati 5 hits sejak EICAR.Fail com dimuat turun dua kali (dengan itu menghasilkan EICAR.com dan eicar.com.1).

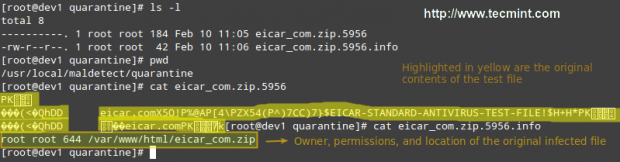

Jika anda menyemak folder kuarantin (saya hanya meninggalkan salah satu fail dan memadamkan selebihnya), kami akan melihat yang berikut:

# ls -l

Linux Malware Mengesan Fail Kuarantin

Linux Malware Mengesan Fail Kuarantin Anda kemudian boleh mengeluarkan semua fail kuarantin dengan:

# rm -rf/usr/local/maldetect/kuarantin/*

Sekiranya itu,

# maldet -scanid -clean

Tidak menyelesaikan pekerjaan untuk beberapa sebab. Anda boleh merujuk kepada screencast berikut untuk penjelasan langkah demi langkah mengenai proses di atas:

Pertimbangan Akhir

Sejak Maldet perlu diintegrasikan dengan Cron, Anda perlu menetapkan pembolehubah berikut dalam Crontab Root (Jenis Crontab -e sebagai akar dan memukul Masukkan kunci) Sekiranya anda perasan bahawa LMD tidak berjalan dengan betul setiap hari:

Path =/sbin:/bin:/usr/sbin:/usr/bin mailto = root home =/shell =/bin/bash

Ini akan membantu memberikan maklumat penyahpepijatan yang diperlukan.

Kesimpulan

Dalam artikel ini, kami telah membincangkan cara memasang dan mengkonfigurasi Detect malware Linux, bersama dengan Clamav, sekutu yang kuat. Dengan bantuan 2 alat ini, mengesan perisian hasad harus menjadi tugas yang agak mudah.

Walau bagaimanapun, lakukan diri anda dan menjadi akrab dengan BACA SAYA fail seperti yang dijelaskan sebelum ini, dan anda akan dapat yakin bahawa sistem anda dipertanggungjawabkan dengan baik dan diuruskan dengan baik.

Jangan teragak -agak untuk meninggalkan komen atau soalan anda, jika ada, menggunakan borang di bawah.

Pautan rujukan

Laman Utama LMD

- « Lindungi Apache daripada serangan kekejaman atau serangan DDo

- Cara Memasang PostgreSQL dan Pgadmin4 di Ubuntu 20.04 »