Cara Memasang dan Mengkonfigurasi Pelayan OpenVPN di Ubuntu 18.04, 16.04

- 3063

- 745

- Dave Kreiger V

VPN atau Rangkaian Peribadi Maya adalah sekumpulan komputer yang disambungkan ke rangkaian peribadi melalui rangkaian awam (Internet). Hari ini keselamatan adalah kebimbangan utama bagi semua orang dan lebih diperlukan semasa bekerja di rangkaian awam.

Seperti anda mempunyai sekumpulan komputer di lokasi terpencil. Sekarang anda perlu mengakses komputer tersebut sebagai rangkaian LAN dalam sistem anda. Juga, anda memerlukan semua data harus disulitkan semasa pemindahan antara komputer. Penyelesaiannya adalah VPN. Anda boleh menggunakan rangkaian VPN untuk menyambungkan dua sistem lokasi terpencil antara satu sama lain kerana mereka berada di LAN yang sama. Tutorial ini akan membantu anda memasang dan mengkonfigurasi pelayan OpenVPN di Ubuntu, Debian, dan Linux Mint Systems.

Langkah 1 - Prasyarat

Log masuk ke sistem Ubuntu anda menggunakan SSH. Sekarang kemas kini cache sistem dan kemas kini pakej sistem anda ke versi terkini.

sudo apt-get kemas kini sudo apt-get naik taraf

Langkah 2 - Pasang pelayan OpenVPN

Sekarang, pasangkan pakej OpenVPN dengan menaip arahan di bawah. Juga, pasang pakej mudah RSA untuk menguruskan sijil SSL yang diperlukan untuk penyulitan data antara pelayan dan klien.

sudo apt-get pemasangan openvpn easy-rsa

Salin fail konfigurasi sampel untuk OpenVPN ke/etc/OpenVPN/Server.fail conf. Ini akan digunakan sebagai fail konfigurasi pelayan OpenVPN.

Gunzip -c/usr/share/doc/openvpn/contoh/sampel-config/pelayan.Conf.gz>/etc/openvpn/pelayan.Conf

Langkah 3 - Konfigurasikan pelayan OpenVPN

Edit fail konfigurasi pelayan OpenVPN dalam editor teks kegemaran anda.

vim/etc/openvpn/pelayan.Conf

Alihkan ";" ke garisan uncomment atau tambahkan baris baru untuk penyertaan berikut dalam fail konfigurasi.

TLS-Auth TA.Kunci 0 Hala Kunci 0 Cipher AES-256-CBC AUTH SHA256 COMP-LZO USER NOBOD KUMPULAN NOGROUP CERVER.pelayan utama CRT.kunci

Tetapan di atas akan membolehkan sambungan VPN antara sistem. Tetapi mereka tidak akan mengarahkan trafik internet pelanggan melalui VPN. Juga, uncomment nilai-nilai pilihan DHCP.

Tekan "Redirect-Gateway DEF1 Bypass-DHCP" Push "DHCP-Option DNS 208.67.222.222 "PUSH" DHCP-OPTION DNS 208.67.220.220 "

Langkah 4 - Kemas kini Konfigurasi Rangkaian

Lakukan beberapa tetapan rangkaian untuk membolehkan pengguna mengakses pelayan pada rangkaian pelayan OpenVPN yang sama. Pertama, biarkan pemajuan IP pada pelayan dengan melaksanakan arahan di bawah untuk menetapkan NET.IPv4.IP_Forward Nilai ke 1 in /etc /sysctl.fail conf.

echo "bersih.IPv4.ip_forward = 1 ">> /etc /sysctl.conf sudo sysctl -p

Menyamar trafik internet yang datang dari rangkaian VPN (10.8.0.0/24) ke sistem antara muka rangkaian tempatan (ETH0). Di mana 10.8.0.0 adalah rangkaian VPN saya dan ETH0 adalah antara muka rangkaian sistem saya.

sudo modprobe iptable_nat sudo iptables -t nat -a postrouting -s 10.8.0.0/24 -O ETH0 -J Masquerade

Langkah 5 - Pihak Berkuasa Sijil Persediaan

OpenVPN menyediakan perkhidmatan VPN yang selamat menggunakan penyulitan trafik TLS/SSL antara pelayan dan pelanggan. Untuk ini, anda perlu mengeluarkan sijil yang dipercayai untuk pelayan dan pelanggan untuk bekerja. Untuk mengeluarkan sijil, anda perlu mengkonfigurasi kuasa sijil pada sistem anda.

Mari buat direktori untuk pihak berkuasa sijil menggunakan perintah make-cadir. Perintah ini juga memulakan direktori dengan fail yang diperlukan.

make-cadir/etc/openvpn/openvpn-ca/cd/etc/openvpn/openvpn-ca/

Edit fail var di editor teks kegemaran anda.

VIM VARS

dan mengemas kini nilai di bawah seperti yang diperlukan. Nilai -nilai ini akan digunakan sebagai nilai lalai untuk mengeluarkan sijil untuk pelayan dan pelanggan. Anda juga boleh menulis ganti nilai ini semasa penciptaan sijil.

eksport key_country = "us" eksport key_province = "ca" eksport key_city = "sanfrancisco" eksport key_org = "tecadmin" eksport key_email = "[dilindungi email]" Export key_ou = "Security"

Muatkan nilai dalam persekitaran sistem.

sumber var

Sekarang gunakan ./membersihkan semua untuk mengeluarkan kunci keluar dan kemudian lari ./membina-ca untuk membina sijil CA di bawah/etc/openvpn/openvpn-ca/direktori.

./membersihkan semua ./Build-CA

Contoh output arahan di atas:

Menjana kunci peribadi RSA 2048 bit ... +++ ... +++ Menulis Kunci Peribadi Baru ke 'CA.Kunci '----- Anda akan diminta memasukkan maklumat yang akan dimasukkan ke dalam permintaan sijil anda. Apa yang hendak anda masukkan adalah apa yang disebut nama terkenal atau DN. Terdapat beberapa bidang tetapi anda boleh meninggalkan beberapa kosong untuk beberapa bidang akan ada nilai lalai, jika anda memasukkan '.', medan akan dibiarkan kosong. ----- Nama Negara (2 Kod Surat) [AS]: Nama Negeri atau Wilayah (Nama Penuh) [CA]: Nama Lokasi (misalnya, bandar) [Sanfrancisco]: Nama Organisasi (misalnya, Syarikat) [Tecadmin]: Nama Unit Organisasi (misalnya , seksyen) [Keselamatan]: Nama Biasa (misalnya, nama anda atau nama hos pelayan anda) [Tecadmin CA]: Nama [Easyrsa]: Alamat E -mel [[E -mel dilindungi]]:

Sekarang sistem anda siap sebagai pihak berkuasa sijil untuk mengeluarkan sijil.

Langkah 6 - Menjana fail sijil pelayan

Pertama buat sijil untuk pelayan OpenVPN menggunakan ./Perintah Build-Key-Server diikuti oleh Server Kata Kunci untuk menjana sijil untuk pelayan. Ini akan membuat sijil yang diperlukan, Fail Utama di bawah Kunci Direktori.

cd/etc/openvpn/openvpn-ca/ ./Build-Key-Server Server

Contoh output arahan di atas:

... tandatangan ok nama yang dibezakan subjek adalah seperti berikut nama negara: cetak: 'us' stateorprovincename: cetak: 'ca' namename: cetak: 'sanfrancisco' organisasiName: dicetak: 'tecadmin' organisasi'amationUnitName: dicetak: 'keselamatan' commonname: 'cetak:' Nama Pelayan: Cetak: 'Easyrsa' EmailAddress: IA5String: '[E -mel dilindungi]' Sijil hendaklah disahkan sehingga 2 Jan 05:33:24 2028 GMT (3650 hari) Tandatangan sijil? [y/n]: y 1 daripada 1 permintaan sijil yang disahkan, komited? [y/n] y menulis pangkalan data dengan 1 entri data baru yang dikemas kini

Sekarang menjana kunci diffie-hellman yang kuat untuk digunakan untuk pertukaran utama menggunakan arahan. Perintah ini mungkin memerlukan sedikit masa untuk diselesaikan.

OpenSSL DHParam -out/etc/OpenVPN/DH2048.PEM 2048

Selepas itu menghasilkan tandatangan HMAC untuk menjadikan keupayaan pengesahan integriti TLS yang lebih selamat dari pelayan.

OpenVPN --Genkey-SECRET/ETC/OPENVPN/OPENVPN-CA/KEYS/TA.kunci

Setelah membuat semua fail, salinnya ke direktori /etc /openvpn.

cd/etc/openvpn/openvpn-ca/kunci sudo cp ca.CRT TA.pelayan utama.pelayan CRT.Kunci /etc /OpenVPN

Langkah 7 - Mulakan Perkhidmatan OpenVPN

Pelayan OpenVPN sudah siap sekarang. Mari mulakan perkhidmatan menggunakan perintah systemctl. Juga, periksa status perkhidmatan.

SUDO Systemctl Mula [E -mel dilindungi] SUDO Systemctl Status [E -mel dilindungi]

Pada permulaan perkhidmatan yang berjaya, anda akan melihat hasil seperti di bawah.

● [dilindungi e-mel]-Sambungan OpenVPN ke pelayan dimuatkan: dimuatkan (/lib/systemd/system/[dilindungi e-mel]; dilumpuhkan; pratetap vendor: didayakan) aktif: aktif (berjalan) sejak THU 2018-01-04 11:09: 51 IST; 6s yang lalu Dokumen: Man: OpenVPN (8) Https: // Komuniti.OpenVPN.Net/OpenVPN/Wiki/OpenVPN23Manpage https: // Komuniti.OpenVPN.Net/OpenVPN/Wiki/Proses Howto: 4403 execstart =/usr/sbin/openvpn-Daemon ovpn-%i --status/run/openvpn/%i.Status 10 - -cd /etc /OpenVPN -PID Utama: 4404 (OpenVPN) Cgroup: /Sistem.Slice/System-OpenVPN.slice/[dilindungi e-mel] └─4404/usr/sbin/openvpn--demon ovpn-server --status/run/openvpn/server.Status 10--cd /etc /openvpn-04 Jan 11:09:51 Laitkor237 OVPN-server [4404]: /sbin /ip addr add dev tun0 local 10.8.0.1 rakan sebaya 10.8.0.2 Jan 04 11:09:51 Laitkor237 OVPN-server [4404]: /sbin /ip route tambah 10.8.0.0/24 melalui 10.8.0.2 Jan 04 11:09:51 Laitkor237 OVPN-SERVER [4404]: GID ditetapkan ke NOGroup Jan 04 11:09:51 Laitkor237 OVPN-server [4404] [4404]: pautan UDPV4 Tempatan (terikat): [Undef] Jan 04 11:09:51 Laitkor237 OVPN-server [4404]: UDPV4 Link Remote: [Undef] Jan 04 11:09:51 Laitkor237 OVPN-SERVER [4404] : Multi: multi_init dipanggil, r = 256 v = 256 Jan 04 11:09:51 laitkor237 OVPN-server [4404]: ifconfig Pool: asas = 10.8.0.4 saiz = 62, ipv6 = 0 Jan 04 11:09:51 laitkor237 OVPN-server [4404]: ifconfig List list Jan 04 11:09:51 laitkor237 OVPN-server [4404]: urutan inisialisasi selesai

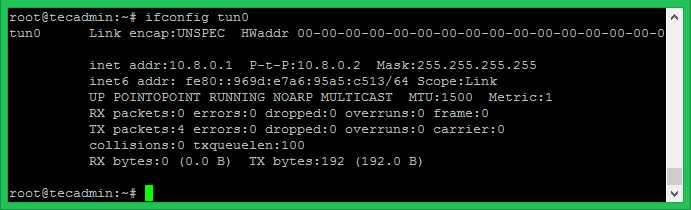

OpenVPN Akan Membuat Nama Antara Muka Rangkaian Tun0. Jalankan arahan di bawah untuk melihat IP yang diberikan ke antara muka. Kebanyakannya memberikan IP pertama rangkaian yang ditakrifkan dalam pelayan.fail conf.

ifconfig tun0

Langkah 8 - Menjana konfigurasi pelanggan

Server OpenVPN anda sudah bersedia untuk digunakan. Sekarang menjana fail konfigurasi pelanggan termasuk kunci peribadi, sijil. Saya telah membuat proses ini lebih mudah bagi anda untuk menghasilkan sebilangan fail konfigurasi menggunakan skrip mudah. Ikuti langkah di bawah untuk menjana fail konfigurasi. Pastikan menggunakan struktur direktori yang betul.

mkdir/etc/openvpn/pelanggan cd/etc/openvpn/pelanggan

Buat fail skrip shell seperti di bawah.

vim make-vpn-client.sh

Salin kandungan di bawah. Kemas kini pembolehubah OpenVPN_Server dengan alamat IP pelayan OpenVPN yang betul dan simpannya.

#!/bin/bash # menjana fail konfigurasi pelanggan OpenVPN. Client_name = $ 1 openvpn_server = "192.168.1.237 "ca_dir =/etc/openvpn/openvpn-ca client_dir =/etc/openvpn/clients cd $ ca_dir vars sumber ./binaan-kunci $ client_name echo "klien dev tun proto udp remote $ openvpn_server 1194 Pengguna Tiada kumpulan kumpulan noogroup erty-tun cipher aes-128-cbc auth Sha256 Key-Direction 1 Remote-Cert-TLS Server Comp -lzo verb 3 "> $ client_dir/$ client_name.OVPN CAT <(echo -e '') \ $CA_DIR/keys/ca.crt \ <(echo -e '\n') \ $CA_DIR/keys/$CLIENT_NAME.crt \ <(echo -e '\n') \ $CA_DIR/keys/$CLIENT_NAME.key \ <(echo -e '\n') \ $CA_DIR/keys/ta.key \ <(echo -e '') \ >> $ Client_dir/$ client_name.ovpn echo -e "Fail klien dicipta - $ client_dir/$ client_name.ovpn "| 123456789101112131415161718192021222232425262728293031323334353637383940 | #!/bin/bash # menjana fail konfigurasi pelanggan OpenVPN. Client_name = $ 1openvpn_server = "192.168.1.237 "ca_dir =/etc/openvpn/openvpn-caclient_dir =/etc/openvpn/clients cd $ ca_dir vars sumber./binaan-kunci $ client_name echo "clientdev tunproto udpremote $ openvpn_server 1194user Nogroup nogrouppersist-toypersist-tuncipher aes-128-cbcaututh sha256key-girek NAMA PELANGGAN.OVPN CAT <(echo -e '') \ $CA_DIR/keys/ca.crt \ <(echo -e '\n') \ $CA_DIR/keys/$CLIENT_NAME.crt \ <(echo -e '\n') \ $CA_DIR/keys/$CLIENT_NAME.key \ <(echo -e '\n') \ $CA_DIR/keys/ta.key \ <(echo -e '') \ >> $ Client_dir/$ client_name.ovpn echo -e "Fail klien dicipta - $ client_dir/$ client_name.ovpn " |

Tetapkan kebenaran melaksanakan pada skrip yang baru dibuat.

chmod +x ./Make-VPN-Client.sh

Sekarang gunakan skrip ini untuk menghasilkan fail konfigurasi untuk pelanggan VPN termasuk sijil dan kunci. Anda perlu lulus nama pelanggan sebagai parameter baris arahan.

./Make-VPN-Client.SH VPNCLIENT1

Tekan Enter untuk nilai lalai sijil. Pada akhirnya, ia akan meminta menandatangani sijil dan komitmen. Tekan Y untuk kedua -dua input.

Sijil hendaklah disahkan sehingga 2 Jan 07:18:10 2028 GMT (3650 hari) Tandatangan sijil? [y/n]: y 1 daripada 1 permintaan sijil yang disahkan, komited? [y/n] y menulis pangkalan data dengan 1 entri data baru yang dikemas kini fail klien yang dibuat -/etc/openvpn/klien/vpnclient1.ovpn

Skrip di atas akan membuat fail konfigurasi klien di bawah/etc/openvpn/pelanggan/direktori dengan nama pelanggan dengan .Pelanjutan OVPN Seperti yang ditunjukkan dalam barisan terakhir output. Gunakan fail ini untuk disambungkan dari sistem jauh.

Langkah 9 - Sambungkan VPN dari pelanggan

Anda memerlukan fail konfigurasi yang dihasilkan dari atas

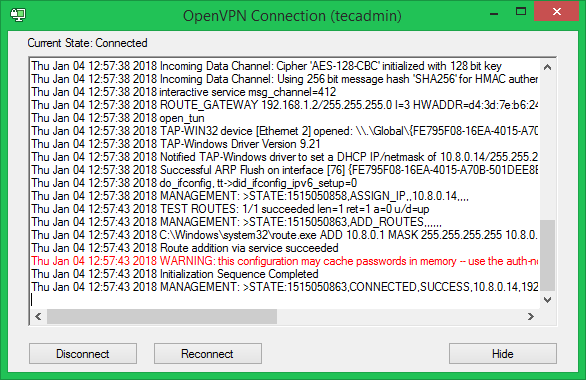

Pelanggan Windows

Muat turun perisian klien OpenVPN GUI dari halaman muat turun rasmi dan pasang pada sistem anda. Sekarang salin yang diberikan .Fail OVPN di bawah C: \ Program Files \ OpenVPN \ Config File \ Direktori. Sekarang lancarkan pelanggan GUI OpenVPN dan sambungkan. Pada sambungan yang berjaya, anda akan menjadi ikon hijau dalam pemberitahuan kanan bawah. Anda boleh melihat status dengan klik rigth pada ikon.

Pelanggan Linux

Pada pelanggan Linux, pertama, anda perlu memasang pakej OpenVPN. Selepas itu gunakan arahan berikut untuk menyambung ke pelayan OpenVPN menggunakan fail konfigurasi klien yang diberikan.

OpenVPN -Config Client1.ovpn

Selepas Sambungan Successl OpenVPN akan memberikan alamat IP ke sistem anda. Gunakan arahan berikut untuk menyemak alamat IP yang diberikan.

ifconfig tun0

[pengeluaran]

Tun0 Link Encap: UNSPEC HWADDR 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 Inet Addr: 10.8.0.18 P-T-P: 10.8.0.17 topeng: 255.255.255.255 UP Pointopoint Running Noarp Multicast MTU: 1500 Metrik: 1 Rx Packets: 0 Kesalahan: 0 Droped: 0 Overruns: 0 Frame: 0 Tx Packets: 0 Ralat: 0 Diturunkan: 0 Overruns: 0 Carrier: 0 Perlanggaran: 0 Txqueuuelen: 100 Rx bytes: 0 (0.0 b) TX Bytes: 0 (0.0 b)

- « Cara Memasang OpenJDK Java 11/8 di Ubuntu dan Debian

- 10 Alasan yang menjadikan Magento sebagai platform e -dagang yang mendominasi pada tahun 2018 »