Cara Memasang dan Mengkonfigurasi Freeipa di Red Hat Linux

- 3925

- 133

- Dale Harris II

Objektif

Objektif kami adalah untuk memasang dan mengkonfigurasi pelayan Freeipa secara mandiri di Red Hat Enterprise Linux.

Sistem operasi dan versi perisian

- Sistem operasi: Red Hat Enterprise Linux 7.5

- Perisian: Freeipa 4.5.4-10

Keperluan

Akses istimewa ke pelayan sasaran, repositori perisian yang tersedia.

Kesukaran

Medium

Konvensyen

- # - Memerlukan arahan Linux yang diberikan untuk dilaksanakan dengan keistimewaan akar sama ada secara langsung sebagai pengguna root atau dengan menggunakan

sudoperintah - $ - Memandangkan perintah Linux dilaksanakan sebagai pengguna yang tidak berkadar biasa

Pengenalan

Freeipa terutamanya perkhidmatan direktori, di mana anda boleh menyimpan maklumat mengenai pengguna anda, dan hak mereka mengenai log masuk, menjadi akar, atau hanya menjalankan arahan khusus sebagai akar pada sistem anda yang menyertai domain percuma anda, dan banyak lagi. Walaupun ini adalah ciri utama perkhidmatan ini, terdapat komponen pilihan yang boleh sangat berguna, seperti DNS dan PKI - ini menjadikan freeipa merupakan bahagian infrastruktur penting dari sistem berasaskan Linux. Ia mempunyai GUI berasaskan web yang bagus, dan antara muka baris perintah yang kuat.

Dalam tutorial ini, kita akan melihat cara memasang dan mengkonfigurasi pelayan percuma secara mandiri di red hat perusahaan linux 7.5. Perhatikan bagaimanapun, dalam sistem pengeluaran anda dinasihatkan untuk membuat sekurang -kurangnya satu lagi replika untuk memberikan ketersediaan yang tinggi. Kami akan menganjurkan perkhidmatan di mesin maya dengan 2 teras CPU dan 2 GB RAM - pada sistem yang besar anda mungkin mahu menambah lebih banyak sumber. Mesin makmal kami berjalan rhel 7.5, pemasangan asas. Mari kita mulakan.

Untuk memasang dan mengkonfigurasi pelayan freeipa cukup mudah - gotcha berada dalam perancangan. Anda harus memikirkan bahagian -bahagian timbunan perisian yang ingin anda gunakan, dan apakah persekitaran yang anda ingin menjalankan perkhidmatan ini. Oleh kerana FreeIPA boleh mengendalikan DNS, jika anda membina sistem dari awal, ia mungkin berguna memberikan domain DNS keseluruhan ke FreeIPA, di mana semua mesin pelanggan akan memanggil pelayan FreeIPA untuk DNS. Domain ini boleh menjadi subdomain infrastruktur anda, anda juga boleh menetapkan subdomain hanya untuk pelayan freeipa - tetapi fikirkan palung ini dengan berhati -hati, kerana anda tidak dapat mengubah domain kemudian. Jangan gunakan domain yang ada, FreeIPA perlu berfikir bahawa ia adalah tuan domain yang diberikan (pemasang akan memeriksa sama ada domain dapat diselesaikan, dan jika ia mempunyai rekod SOA yang lain maka itu sendiri).

PKI adalah satu lagi soalan: jika anda sudah mempunyai CA (Pihak Berkuasa Sijil) dalam sistem anda, anda mungkin mahu menyiapkan Freeipa sebagai CA bawahan. Dengan bantuan Certmonger, FreeIPA mempunyai keupayaan untuk memperbaharui sijil klien secara automatik (seperti sijil SSL pelayan web), yang boleh berguna - tetapi jika sistem tidak mempunyai perkhidmatan yang dihadapi Internet, anda mungkin tidak memerlukan perkhidmatan PKI percuma sama sekali. Semuanya bergantung pada kes penggunaan.

Dalam tutorial ini perancangan sudah selesai. Kami ingin membina makmal ujian baru, jadi kami akan memasang dan mengkonfigurasi semua ciri FreeIPA, termasuk DNS dan PKI dengan sijil CA yang ditandatangani sendiri. Freeipa boleh menjana ini untuk kita, tidak perlu membuat satu dengan alat seperti OpenSSL.

Keperluan

Apa yang perlu disediakan terlebih dahulu adalah sumber NTP yang boleh dipercayai untuk pelayan (FreeIPA akan bertindak sebagai pelayan NTP juga, tetapi memerlukan sumber secara semula jadi), dan entri di pelayan /etc/hos fail menunjuk kepada dirinya sendiri:

# kucing /etc /host 127.0.0.1 localhost localhost.Localdomain localhost4 localhost4.localdomain4 :: 1 localhost localhost.Localdomain localhost6 localhost6.Localdomain6 192.168.122.147 RHEL7.IPA.Linuxconfig.org rhel7 Dan nama hos yang disediakan dalam fail tuan rumah mestilah fqdn mesin.

# HostName Rhel7.IPA.Linuxconfig.org Ini adalah langkah penting, jangan ketinggalan. Nama hos yang sama diperlukan dalam fail rangkaian:

# GREP HostName/etc/sysconfig/rangkaian hostname = rhel7.IPA.Linuxconfig.org Memasang pakej

Perisian yang diperlukan dimasukkan ke dalam saluran ISO Red Hat Enterprise Linux Server atau Saluran Langganan, tidak ada repositori tambahan. Dalam demo ini terdapat set repositori tempatan yang mempunyai kandungan imej ISO. Stack perisian dibundel bersama, jadi satu perintah yum akan dilakukan:

# yum Pasang IPA-Server IPA-Server-DNS Pada pemasangan asas, YUM akan memberikan senarai panjang kebergantungan, termasuk Apache Tomcat, Apache Httpd, 389-DS (pelayan LDAP), dan sebagainya. Selepas Yum selesai, buka pelabuhan yang diperlukan pada firewall:

# firewall-cmd --add-service = freeipa-ldap kejayaan # firewall-cmd --add-service = freeipa-ldap-kejayaan Persediaan

Sekarang mari kita sediakan pelayan percuma baru kami. Ini akan mengambil masa, tetapi anda hanya diperlukan untuk bahagian pertama, apabila pemasang meminta parameter. Sebilangan besar parameter boleh diluluskan sebagai hujah kepada pemasang, tetapi kami tidak akan memberi apa -apa, dengan cara ini kami boleh mendapat manfaat daripada tetapan sebelumnya.

# IPA-server memasang fail log untuk pemasangan ini boleh didapati di/var/log/ipaserver-install.log ================================================ =========================== Program ini akan menyediakan pelayan IPA. Ini termasuk: * Konfigurasikan CA yang berdiri sendiri (Dogtag) untuk Pengurusan Sijil * Konfigurasi Daemon Masa Rangkaian (NTPD) * Buat dan Konfigurasi Contoh Pelayan Direktori * Buat dan Konfigurasi Pusat Pengedaran Kunci Kerberos (KDC) * Konfigurasi Apache ( httpd) * Konfigurasikan KDC untuk membolehkan Pkinit menerima lalai yang ditunjukkan dalam kurungan, tekan kekunci Enter. Amaran: Perkhidmatan Penyegerakan Masa & Tarikh Berlanjutan 'Chonyd' akan dilumpuhkan memihak kepada NTPD ## Kami akan menggunakan pelayan DNS bersepadu Adakah anda ingin mengkonfigurasi DNS bersepadu (mengikat)? [Tidak]: Ya Masukkan nama domain yang berkelayakan sepenuhnya dari komputer di mana anda menyediakan perisian pelayan. Menggunakan borang . Contoh: Master.Contoh.com. ## Menekan 'ENTER' bermaksud kita menerima lalai dalam gelang ## ini adalah sebab kami menyediakan FDQN yang sesuai untuk tuan rumah Nama Hos Pelayan [RHEL7.IPA.Linuxconfig.org]: Amaran: Melangkau Resolusi DNS Rhel7 tuan rumah.IPA.Linuxconfig.org Nama domain telah ditentukan berdasarkan nama tuan rumah. ## Sekarang kita tidak perlu menaip/tampal nama domain ## dan pemasang tidak perlu mencuba menetapkan nama tuan rumah Sila sahkan nama domain [IPA.Linuxconfig.org]: Protokol Kerberos memerlukan nama alam untuk ditakrifkan. Ini biasanya nama domain ditukar menjadi huruf besar. ## The Kerberos Realm dipetakan dari nama domain Sila berikan nama alam [IPA.Linuxconfig.Org]: Operasi pelayan direktori tertentu memerlukan pengguna pentadbiran. Pengguna ini dirujuk sebagai Pengurus Direktori dan mempunyai akses penuh ke direktori untuk tugas pengurusan sistem dan akan ditambah kepada contoh pelayan direktori yang dibuat untuk IPA. Kata laluan mestilah sekurang -kurangnya 8 aksara. ## Pengguna Pengurus Direktori adalah untuk operasi peringkat rendah, seperti membuat replika Kata Laluan Pengurus Direktori: ## Gunakan kata laluan yang sangat kuat dalam persekitaran pengeluaran! Kata Laluan (Sahkan): Pelayan IPA memerlukan pengguna pentadbiran, bernama 'Admin'. Pengguna ini adalah akaun sistem biasa yang digunakan untuk pentadbiran pelayan IPA. ## Admin adalah "root" sistem freeipa - tetapi bukan direktori ldap Kata Laluan Admin IPA: Kata Laluan (Sahkan): Memeriksa domain DNS IPA.Linuxconfig.org., sila tunggu… ## Kami boleh menyiapkan forwarders, tetapi ini boleh ditetapkan kemudian juga Adakah anda ingin mengkonfigurasi DNS Forwarders? [Ya]: Tidak ada pengangkut DNS yang dikonfigurasikan Adakah anda ingin mencari zon terbalik yang hilang? [Ya]: Tidak, pelayan induk IPA akan dikonfigurasikan dengan: nama host: rhel7.IPA.Linuxconfig.alamat ip org (es): 192.168.122.147 Nama Domain: IPA.Linuxconfig.Nama Realm Org: IPA.Linuxconfig.ORG Bind Server DNS akan dikonfigurasikan untuk melayani domain IPA dengan: Forwarders: Tiada Dasar Forward Forward: Hanya Zon Berbalik: Tiada Zon Reverse Terus Mengkonfigurasi Sistem Dengan Nilai -Nilai Ini? [tidak, ya ## Pada ketika ini pemasang akan berfungsi sendiri, ## dan selesaikan proses dalam beberapa minit. Masa yang tepat untuk kopi. Operasi berikut mungkin mengambil masa beberapa minit untuk diselesaikan. Sila tunggu sehingga petikan dikembalikan. Mengkonfigurasi NTP Daemon (NTPD) [1/4]: Menghentikan NTPD ..

Output pemasang agak panjang, anda dapat melihat kerana semua komponen dikonfigurasi, dimulakan semula, dan disahkan. Pada akhir output, terdapat beberapa langkah yang diperlukan untuk fungsi penuh, tetapi bukan untuk proses pemasangan itu sendiri.

... Perintah IPA-Client-Install berjaya =========================================== =================================== Setup Lengkap Langkah seterusnya: 1. Anda mesti memastikan port rangkaian ini dibuka: port TCP: * 80, 443: http/https * 389, 636: ldap/ldaps * 88, 464: Kerberos * 53: mengikat port udp: * 88, 464: Kerberos * 53 : mengikat * 123: NTP 2. Anda kini boleh mendapatkan tiket Kerberos menggunakan arahan: 'Kinit Admin' tiket ini akan membolehkan anda menggunakan alat IPA (e.g., IPA pengguna-tambah) dan antara muka pengguna web. Pastikan untuk menyandarkan sijil CA yang disimpan di /root /cacert.p12 Fail ini diperlukan untuk membuat replika. Kata laluan untuk fail ini adalah kata laluan pengurus direktori

Seperti yang ditunjukkan oleh pemasang, pastikan anda membuat sandaran CA CER, dan buka port tambahan yang diperlukan pada firewall.

Sekarang mari kita dapatkan penciptaan direktori rumah pada log masuk:

# authconfig --enablemkhomedir --update

Pengesahan

Kita boleh mula menguji jika kita mempunyai timbunan perkhidmatan kerja. Mari uji jika kita boleh mendapatkan tiket Kerberos untuk pengguna admin (dengan kata laluan yang diberikan kepada pengguna admin semasa pemasangan):

# kata laluan admin kinit untuk [email protected]: # klist tiket cache: keyring: berterusan: 0: 0 prinsipal lalai: [email protected] Permulaan yang sah Tamat Tamat Perkhidmatan Principal 2018-06-24 21.44.30 2018-06-25 21.44.28 KRBTGT/[email protected]

Mesin tuan rumah didaftarkan ke domain baru kami, dan peraturan lalai memberikan akses SSH kepada pengguna admin yang dibuat di atas kepada semua tuan rumah yang terdaftar. Mari uji jika peraturan ini berfungsi seperti yang diharapkan dengan membuka sambungan SSH ke localhost:

# ssh admin@localhost kata laluan: membuat direktori rumah untuk admin. Log masuk terakhir: Sun Jun 24 21:41:57 2018 dari localhost $ pwd /home /admin $ exit

Mari kita periksa status keseluruhan timbunan perisian:

# IPACTL Status Direktori Perkhidmatan: Running KRB5KDC Perkhidmatan: Running Kadmin Service: Running Named Service: Running Httpd Service: Running IPA-Custodia Service: Running NTPD Service: Running PKI-Tomcatd Service: Running IPA-OTPD Service: Running IPA-DNSKeysyncd Service: Menjalankan IPA: Maklumat: Perintah iPactl berjaya Dan - dengan tiket Kerberos yang diperoleh sebelum ini - minta maklumat mengenai pengguna admin menggunakan alat CLI:

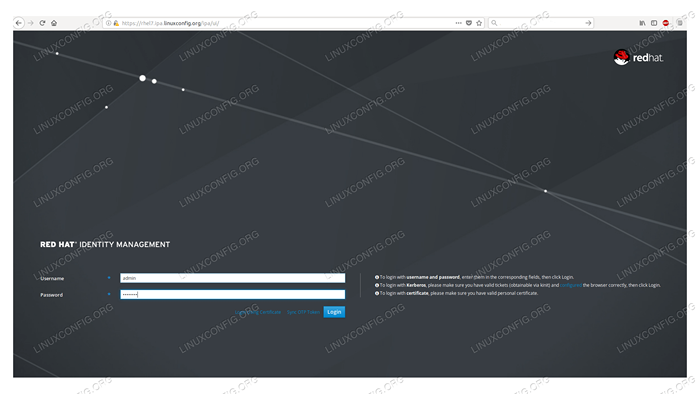

# IPA Pengguna-Mencari Admin -------------- 1 Pengguna Dipadankan -------------- Pengguna Log masuk: Admin Nama Akhir: Pentadbir Rumah Direktori: /Laman Utama /shell log masuk admin: /bin /bash alias prinsipal: [email protected] UID: 630200000 GID: 630200000 Akaun Dilumpuhkan: FALSE ---------------------------- Bilangan Penyertaan Kembali 1 ---------------------------- Dan akhirnya, log masuk ke halaman pengurusan berasaskan web menggunakan kelayakan pengguna admin (mesin yang menjalankan penyemak imbas mesti dapat menyelesaikan nama pelayan Freeipa). Gunakan HTTPS, pelayan akan mengalihkannya jika HTTP biasa digunakan. Semasa kami memasang sijil akar yang ditandatangani sendiri, penyemak imbas akan memberi amaran kepada kami mengenainya.

Halaman log masuk wui percuma

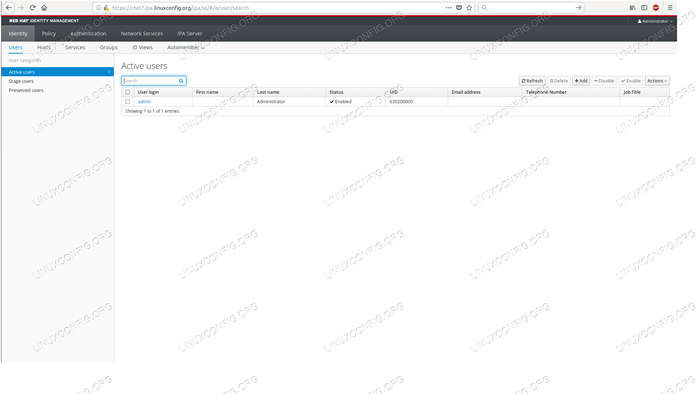

Halaman log masuk wui percuma Halaman lalai selepas log masuk menunjukkan senarai pengguna kami, di mana sekarang hanya pengguna admin muncul.

Halaman lalai selepas log masuk adalah senarai pengguna di freeipa wui

Halaman lalai selepas log masuk adalah senarai pengguna di freeipa wui Dengan ini kami menyelesaikan matlamat kami, kami mempunyai pelayan Freeipa yang bersedia untuk dihuni dengan pengguna, tuan rumah, sijil, dan pelbagai peraturan.

Tutorial Linux Berkaitan:

- Perkara yang hendak dipasang di Ubuntu 20.04

- Perkara yang perlu dilakukan setelah memasang ubuntu 20.04 Focal Fossa Linux

- Pengenalan kepada Automasi, Alat dan Teknik Linux

- Muat turun linux

- Fail Konfigurasi Linux: 30 teratas yang paling penting

- Bolehkah linux mendapat virus? Meneroka kelemahan Linux ..

- Perkara yang perlu dipasang di Ubuntu 22.04

- Perkara yang perlu dilakukan setelah memasang Ubuntu 22.04 Jur -ubur Jammy ..

- Distro linux terbaik untuk pemaju

- Mint 20: Lebih baik daripada Ubuntu dan Microsoft Windows?

- « Intel Corporation Pro/Wireless 2200bg Rangkaian Sambungan Sambungan di Linux Debian Etch

- Cara Menyiapkan SSL/TLS dengan Apache Httpd di Red Hat »