Cara Memasang dan Mengkonfigurasi Fail2Ban di Ubuntu 20.04

- 2152

- 86

- Dale Harris II

Fail2Ban adalah alat yang digunakan untuk meningkatkan keselamatan pelayan dari serangan siber. Ia membolehkan anda menyekat alamat IP jauh sementara atau secara kekal berdasarkan tetapan yang ditetapkan. Ini membantu anda untuk menjamin pelayan dan data anda dari penyerang.

Tutorial ini membantu anda memasang fail2ban pada ubuntu 20.04 LTS Linux Systems. Juga memberikan anda konfigurasi awal dengan melindungi SSL menggunakan fail2ban.

Prasyarat

Anda mesti mempunyai akses shell ke ubuntu 20.04 Sistem dengan akaun istimewa sudo.

Langkah 1 - Memasang Fail2Ban

Pakej Debian Fail2Ban boleh didapati di bawah repositori lalai. Anda hanya perlu mengemas kini cache apt dan memasang pakej debian fail2ban pada sistem anda.

Buka terminal dan jenis:

Kemas kini sudo aptsudo apt pemasangan fail2ban -y

Selepas pemasangan yang berjaya, pastikan perkhidmatan dimulakan.

status sudo sistemctl fail2ban Pastikan perkhidmatan aktif dan berjalan.

Langkah 2 - Konfigurasi Fail2Ban awal

Fail2ban menyimpan fail konfigurasi di bawah /etc/fail2ban direktori. Penjara.Fail conf mengandungi konfigurasi asas yang boleh anda gunakan untuk membuat konfigurasi baru. Fail2ban menggunakan berasingan penjara.tempatan fail sebagai konfigurasi untuk mengelakkan kemas kini penjara.conf semasa kemas kini pakej.

Oleh itu, buat salinan fail konfigurasi dengan nama penjara.tempatan:

sudo cp/etc/fail2ban/penjara.conf/etc/fail2ban/penjara.tempatan Edit seterusnya penjara.tempatan fail konfigurasi dalam editor teks.

sudo vim/etc/fail2ban/penjara.tempatan Kemas kini tetapan awal di bawah [Lalai] seksyen.

- abaikanip - Senarai alamat IP untuk diabaikan dari larangan oleh fail2ban.

[Lalai] AbaikanP = 127.0.0.1/8 192.168.1.0/24123 [Lalai] AbaikanP = 127.0.0.1/8 192.168.1.0/24 - Banttime - adalah bilangan detik yang diharamkan oleh tuan rumah.

Banttime = 60m1 Banttime = 60m - findtime - Tuan rumah diharamkan jika ia telah menghasilkan "maxretry" semasa "detik" yang terakhir.

findtime = 5m1 findtime = 5m - maxretry - adalah jumlah kegagalan sebelum tuan rumah diharamkan.

MaxRetry = 51 MaxRetry = 5

Di bahagian seterusnya, anda boleh menjamin perkhidmatan sistem ke

Langkah 3 - Lindungi SSH/SFTP

Setelah melengkapkan konfigurasi lalai, turun ke penjara fail yang sama.tempatan dan kemas kini [SSH-Apples] seksyen seperti di bawah.

[SSH-APTables] Enabled = True Filter = SSHD ACTION = IPTABLES [NAME = SSH, PORT = 22, Protocol = TCP] Sendmail-WHOIS [NAME = SSH, DEST = ROOT, [E-mel dilindungi], SenderName = "Fail2Ban"] logPath =/var/log/maxRetry selamat = 3

Langkah 4 - Lindungi FTP

Mari melindungi pelayan FTP (VSFTPD) anda, cari entri di bawah [VSFTPD-APPABLES] seksyen dan buat perubahan seperti di bawah. Sekiranya anda tidak menggunakan vsftpd, anda boleh melangkau bahagian ini.

[vsftpd-tiptables] enabled = true filter = vsftpd action = iptables [name = vsftpd, port = 21, protocol = tcp] sendmail-whois [name = vsftpd, [e-mel dilindungi]] logpath =/var/log/vsftpd.log maxRetry = 5 Bantime = 1800

Langkah 5 - Urus Perkhidmatan Fail2Ban

Setelah membuat semua perubahan simpan fail anda dan mulakan semula perkhidmatan Fail2Ban menggunakan arahan berikut.

SUDO Systemctl Mulakan semula Fail2Ban.perkhidmatanSUDO Systemctl Membolehkan Fail2Ban.perkhidmatan

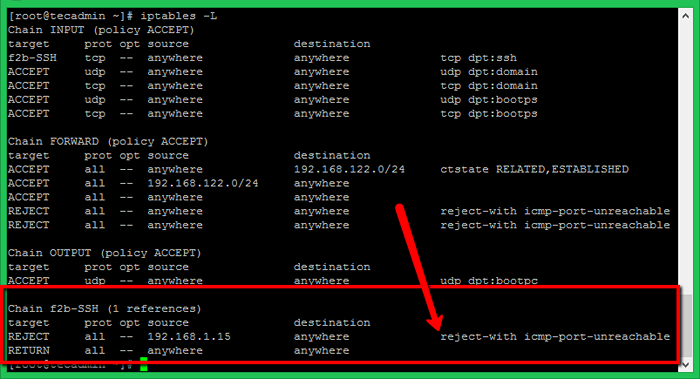

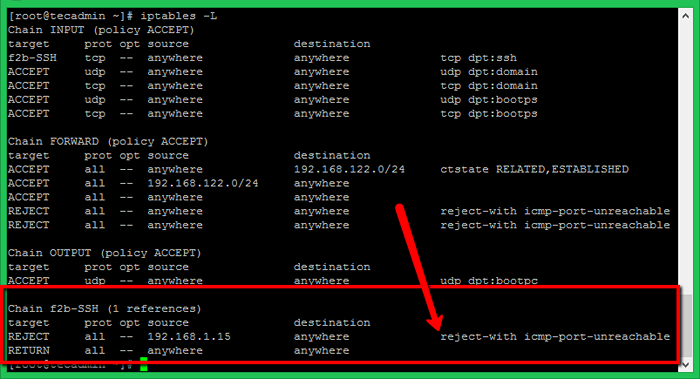

Untuk tujuan ujian, saya telah mencuba SSH dengan kelayakan yang salah dari mesin yang berbeza. Selepas tiga percubaan yang salah, Fail2Ban menyekat IP melalui iptables dengan menolak ICMP. Anda dapat melihat peraturan di iptables setelah menyekat alamat IP seperti di bawah. Untuk sistem SSH sahaja, pastikan anda mempunyai akses SSH dari IP lain sebelum membuat ujian ini.

Kesimpulan

Tutorial ini membantu anda memasang dan mengkonfigurasi Fail2Ban di Ubuntu 20.04 Sistem LTS. Secara tambahan memberi anda butiran konfigurasi untuk mendapatkan perkhidmatan khusus seperti SSH, SFTP dan FTP.