Cara Memasang dan Mengkonfigurasi 'Cache Hanya Pelayan DNS' dengan 'Unbound' di RHEL/CentOS 7

- 2575

- 353

- Dale Harris II

Pelayan nama caching menggunakan 'Tidak terkawal'(adalah perisian pelayan DNS yang mengesahkan, rekursif, dan caching), kembali ke RHEL/CentOS 6.x (di mana x adalah nombor versi), kami menggunakan mengikat perisian untuk mengkonfigurasi pelayan DNS.

Di sini dalam artikel ini, kita akan menggunakan 'tidak terkawal'Perisian caching untuk memasang dan mengkonfigurasi pelayan DNS di RHEL/Centos 7 sistem.

Penyediaan Cahing DNS Server di RHEL/CENTOS 7

Penyediaan Cahing DNS Server di RHEL/CENTOS 7 Pelayan cache DNS digunakan untuk menyelesaikan sebarang pertanyaan DNS yang mereka terima. Sekiranya pelayan menyambut pertanyaan dan pada masa akan datang pertanyaan yang sama yang diminta oleh mana -mana pelanggan permintaan akan dihantar dari DNS 'tidak terkawal'Cache, ini boleh dilakukan dalam milisaat daripada kali pertama ia diselesaikan.

Caching hanya akan bertindak sebagai ejen untuk menyelesaikan pertanyaan klien dari mana -mana pengangkut. Menggunakan pelayan caching, akan mengurangkan masa pemuatan halaman web dengan menyimpan pangkalan data cache di pelayan yang tidak terkawal.

Persediaan pelayan dan pelanggan saya

Untuk tujuan demonstrasi, saya akan menggunakan dua sistem. Sistem pertama akan bertindak sebagai Tuan (Utama) DNS pelayan dan sistem kedua akan bertindak sebagai tempatan Pelanggan DNS.

Server DNS Master

Sistem Operasi: Centos Linux Release 7.0.Alamat IP 1406 (teras): 192.168.0.50 Nama Hos: NS.Tecmintlocal.com

Mesin pelanggan

Sistem Operasi: CentOS 6 Alamat IP: 192.168.0.100 Nama Hos: Pelanggan.Tecmintlocal.com

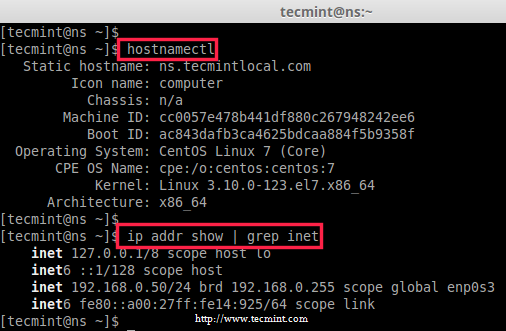

Langkah 1: Periksa nama hos sistem dan IP

1. Sebelum menyediakan pelayan DNS caching, pastikan anda telah menambah nama hos yang betul dan mengkonfigurasi alamat IP statik yang betul untuk sistem anda, jika tidak menetapkan alamat IP statik sistem.

2. Selepas, menetapkan nama hos dan alamat IP statik yang betul, anda boleh mengesahkannya dengan bantuan arahan berikut.

# hostnamectl # ip addr show | grep inet

Semak alamat IP

Semak alamat IP Langkah 2: Memasang dan mengkonfigurasi Unbound

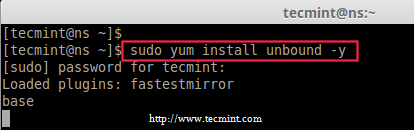

3. Sebelum memasang pakej 'Unbound', kami mesti mengemas kini sistem kami ke versi terkini, selepas itu kami dapat memasang pakej yang tidak terkawal.

# yum update -y # yum Pasang Unbound -y

Pasang pakej DNS Unbound

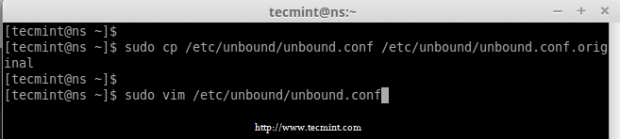

Pasang pakej DNS Unbound 4. Selepas pakej telah dipasang, buat salinan fail konfigurasi yang tidak terkawal sebelum membuat perubahan pada fail asal.

# cp/etc/unbound/unbound.conf/etc/unbound/unbound.Conf.Asal

5. Seterusnya, gunakan mana -mana editor teks kegemaran anda untuk membuka dan mengedit 'tidak terkawal.Conf'Fail konfigurasi.

# vim/etc/unbound/unbound.Conf

Salin Konfigurasi DNS Unbound

Salin Konfigurasi DNS Unbound Sebaik sahaja fail dibuka untuk mengedit, buat perubahan berikut:

Antara muka

Carian untuk Antara muka dan membolehkan antara muka yang akan kami gunakan atau jika pelayan kami mempunyai beberapa antara muka yang kami perlukan untuk membolehkan antara muka 0.0.0.0.

Di sini IP pelayan kami adalah 192.168.0.50, Jadi, saya akan menggunakan Unbound di antara muka ini.

Antara muka 192.168.0.50

Dayakan sokongan IPv4 dan protokol

Cari rentetan berikut dan buatlah 'Ya'.

do-IP4: ya do-udp: ya do-tcp: ya

Dayakan pembalakan

Untuk mengaktifkan log, tambahkan pembolehubah seperti di bawah, ia akan log setiap aktiviti yang tidak terkawal.

logfile:/var/log/unbound

Sembunyikan identiti dan versi

Dayakan parameter berikut untuk disembunyikan ID.pelayan dan Nama Host.mengikat pertanyaan.

identiti bersembunyi: Ya

Dayakan parameter berikut untuk disembunyikan versi.pelayan dan versi.mengikat pertanyaan.

Hide-Vision: Ya

Kawalan Akses

Kemudian cari Kawalan akses membenarkan. Ini untuk membolehkan pelanggan mana yang dibenarkan untuk menanyakan pelayan yang tidak terkawal ini.

Di sini saya telah menggunakan 0.0.0.0, itu bermaksud ada yang menghantar pertanyaan ke pelayan ini. Sekiranya kita perlu menolak pertanyaan untuk beberapa rangkaian, kita dapat menentukan rangkaian mana yang perlu ditolak daripada pertanyaan yang tidak terkawal.

Access-Control: 0.0.0.0/0 Benarkan

Catatan: Bukannya membenarkan, kita boleh menggantinya membenarkan_snoop Ini akan membolehkan beberapa parameter tambahan seperti menggali Dan ia menyokong kedua -dua rekursif dan tidak rekursif.

Domain tidak selamat

Kemudian cari Domain-Insecure. Sekiranya domain kami berfungsi dengan DNS Sec Keys, Kami perlu menentukan pelayan kami yang tersedia untuk Domain-Insecure. Di sini domain kita akan dianggap sebagai tidak selamat.

Insecure Domain: "Tecmintlocal.com

Zon ke hadapan

Kemudian tukar Pemimpin Untuk pertanyaan yang diminta kami tidak dipenuhi oleh pelayan ini, ia akan ke hadapan ke domain root (. ) dan selesaikan pertanyaan.

Forward-Zone: Nama: "."Forward-Addr: 8.8.8.8 Forward-Addr: 8.8.4.4

Akhirnya, simpan dan berhenti fail konfigurasi menggunakan wq!.

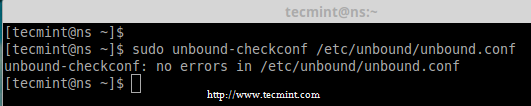

6. Setelah membuat konfigurasi di atas, kini sahkan tidak terkawal.Conf fail untuk sebarang kesilapan menggunakan arahan berikut.

# unbound-checkconf/etc/unbound/unbound.Conf

Semak konfigurasi DNS yang tidak terkawal

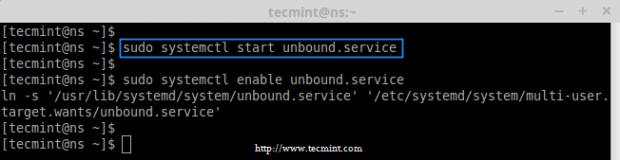

Semak konfigurasi DNS yang tidak terkawal 7. Selepas pengesahan fail tanpa sebarang kesilapan, anda boleh memulakan semula perkhidmatan 'Unbound' dengan selamat dan membolehkannya pada permulaan sistem.

# Systemctl Mula Tidak Dapat.perkhidmatan # sudo systemctl enable unbound.perkhidmatan

Mulakan perkhidmatan DNS Unbound

Mulakan perkhidmatan DNS Unbound Langkah 3: Ujian cache DNS secara tempatan

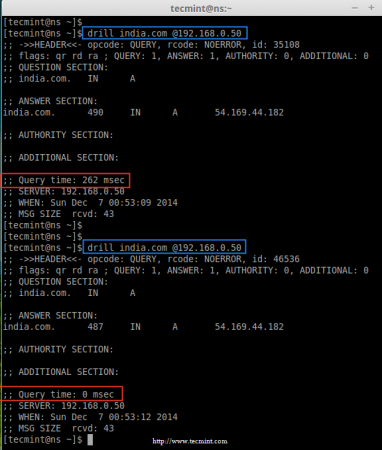

8. Sekarang sudah tiba masanya untuk memeriksa cache DNS kami, dengan melakukan 'gerudi' (pertanyaan) satu 'India.com'Domain. Pada mulanya 'gerudi'Keputusan arahan untuk'India.com'Domain akan mengambil beberapa milisaat, dan kemudian melakukan gerudi kedua dan mempunyai nota mengenai Masa pertanyaan diperlukan untuk kedua -dua latihan.

Bor India.com @192.168.0.50

Semak cache DNS secara tempatan

Semak cache DNS secara tempatan Adakah anda melihat dalam output di atas, pertanyaan pertama hampir diambil 262 msec untuk menyelesaikan dan pertanyaan kedua memerlukan 0 msec untuk menyelesaikan domain (India.com).

Maksudnya, pertanyaan pertama mendapat cache dalam cache DNS kami, jadi apabila kami menjalankan 'gerudi' kali kedua pertanyaan yang disampaikan dari cache DNS tempatan kami, dengan cara ini kami dapat meningkatkan kelajuan pemuatan laman web.

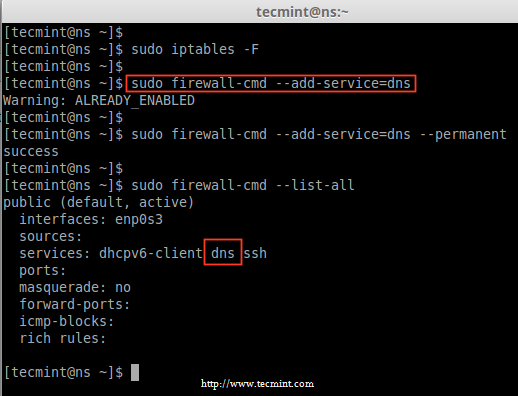

Langkah 4: Flush iptables dan tambahkan peraturan firewalld

9. Kita tidak boleh menggunakan kedua -duanya IPTABLES dan Firewalld pada masa yang sama pada mesin yang sama, jika kita berdua akan bertentangan antara satu sama lain, dengan itu mengeluarkan peraturan ipables akan menjadi idea yang baik. Untuk membuang atau siram iptables, gunakan arahan berikut.

# iptables -f

10. Setelah mengeluarkan peraturan iptables secara kekal, kini tambahkan perkhidmatan DNS ke Firewalld Senaraikan secara kekal.

# firewall-cmd --add-service = dns # firewall-cmd --add-service = dns --permanent

11. Setelah menambah peraturan perkhidmatan DNS, senaraikan peraturan dan sahkan.

# firewall-cmd --list-all

Tambahkan DNS ke Firewalld

Tambahkan DNS ke Firewalld Langkah 5: Menguruskan dan Menyelesaikan Masalah Tidak Dapat

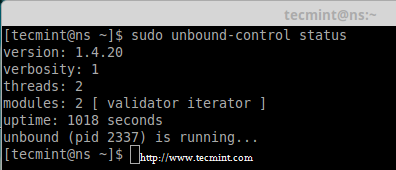

12. Untuk mendapatkan status pelayan semasa, gunakan arahan berikut.

# Status kawalan tidak terkawal

Semak status DNS yang tidak terikat

Semak status DNS yang tidak terikat Membuang cache DNS

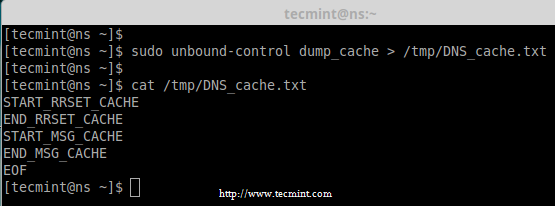

13. Sekiranya dalam kes anda ingin membuang maklumat cache DNS dalam fail teks, anda boleh mengarahkannya ke beberapa fail menggunakan arahan di bawah untuk kegunaan masa depan.

# dump_cache /tmp /dns_cache unbound-control.txt

Cakera DNS Backup

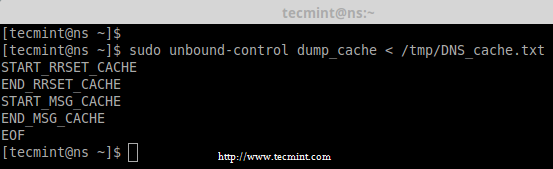

Cakera DNS Backup 14. Untuk memulihkan atau mengimport cache dari fail yang dibuang, anda boleh menggunakan arahan berikut.

# Unbound-control dump_cache < /tmp/DNS_cache.txt

Pulihkan cache DNS

Pulihkan cache DNS Rekod DNS Flushing

15. Untuk memeriksa sama ada alamat khusus telah diselesaikan oleh pemaju kami di pelayan cache yang tidak terkawal, gunakan arahan di bawah.

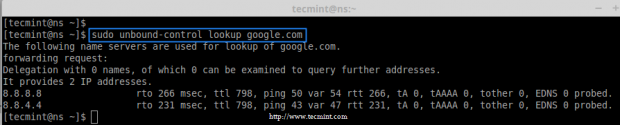

# carian kawalan tidak terkawal Google.com

Semak carian DNS

Semak carian DNS 16. Beberapa kali jika pelayan cache DNS kami tidak akan membalas pertanyaan kami, dalam masa yang sama yang boleh kami gunakan untuk menghilangkan cache untuk mengeluarkan maklumat seperti A, Aaa, NS, Jadi, Cname, Mx, Ptr dll ... rekod dari cache DNS. Kami boleh membuang semua maklumat menggunakan Flush_zone Ini akan membuang semua maklumat.

# Control-control siram www.DigitalOcean.com # unbound-control flush_zone tecmintlocal.com

17. Untuk memeriksa ke hadapan yang kini digunakan untuk menyelesaikannya.

# LIST_FORWARDS CONTROL UNBOUND

Periksa DNS semasa ke hadapan

Periksa DNS semasa ke hadapan Langkah 6: Konfigurasi DNS sisi pelanggan

18. Di sini saya telah menggunakan Centos 6 pelayan sebagai mesin klien saya, IP untuk mesin ini adalah 192.168.0.100 Dan saya akan menggunakan IP pelayan DNS yang tidak terikat (i.e DNS utama) dalam konfigurasi antara muka.

Log-into mesin pelanggan dan tetapkan IP Pelayan DNS Utama ke ip pelayan kami yang tidak terkawal.

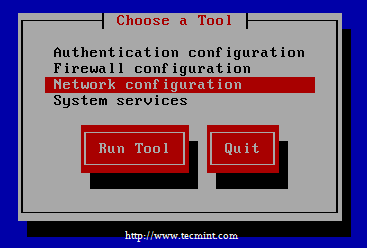

Jalankan arahan persediaan dan pilih konfigurasi rangkaian dari Tui Pengurus Rangkaian.

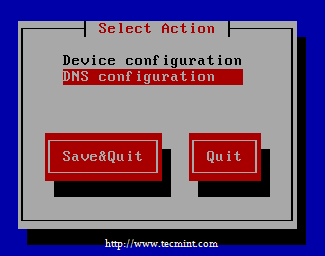

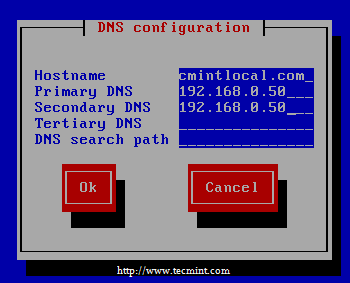

Kemudian pilih DNS konfigurasi, masukkan IP pelayan DNS yang tidak terikat sebagai DNS utama, Tetapi di sini saya telah menggunakan kedua -duanya di Utama dan Sekunder kerana saya tidak mempunyai pelayan DNS yang lain.

DNS Utama: 192.168.0.50 DNS Menengah: 192.168.0.50

Pilih Konfigurasi Rangkaian

Pilih Konfigurasi Rangkaian  Pilih konfigurasi DNS

Pilih konfigurasi DNS  Masukkan alamat IP DNS

Masukkan alamat IP DNS Klik okey -> Jimat & berhenti -> Berhenti.

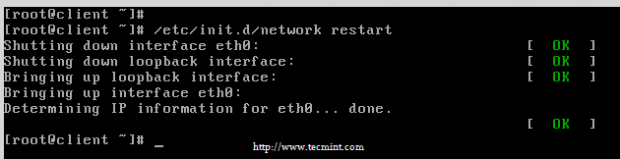

19. Setelah menambah alamat IP DNS primer dan menengah, kini sudah tiba masanya untuk memulakan semula rangkaian menggunakan arahan berikut.

# /etc /init.D/Network Restart

Mulakan semula rangkaian

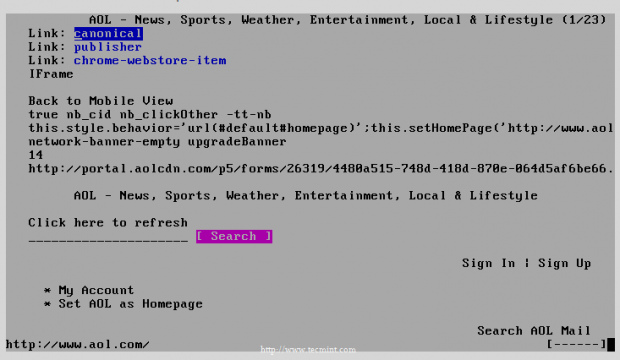

Mulakan semula rangkaian 20. Sekarang masa untuk mengakses mana -mana laman web dari mesin klien dan periksa cache di pelayan DNS yang tidak terkawal.

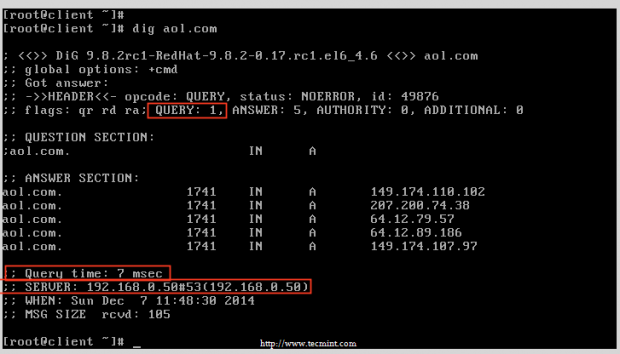

# elinks aol.com # menggali aol.com

Semak laman web

Semak laman web  Laman web pertanyaan

Laman web pertanyaan Kesimpulan

Terdahulu kami digunakan untuk menyediakan pelayan cache DNS menggunakan pakej pengikat dalam sistem RHEL dan CentOS. Sekarang, kita telah melihat bagaimana untuk menyediakan pelayan cache DNS menggunakan pakej yang tidak terkawal. Semoga ini dapat menyelesaikan permintaan pertanyaan anda lebih cepat daripada Pacakge Bind.

- « Buat aplikasi 'pelayar web' dan 'perakam desktop' anda sendiri menggunakan pygobject - bahagian 3

- Menyediakan Lampu (Linux, Apache, MySQL/MariaDB, PHP dan Phpmyadmin) di Ubuntu Server 14.10 »