Cara menggodam sistem linux anda sendiri

- 3016

- 699

- Marcus Kassulke

Kata laluan adalah kriteria tunggal sistem Keselamatan untuk sebahagian besar Sistem. Dan ketika datang ke Linux, Sekiranya anda tahu kata laluan root anda memiliki mesin. Kata laluan adalah seperti Keselamatan Ukur untuk BIOS, Log masuk, Cakera, Permohonan, dan lain-lain.

Linux dianggap paling banyak Sistem Operasi Selamat untuk digodam atau retak dan pada hakikatnya, masih kita akan membincangkan beberapa lubang gelung dan eksploitasi a Sistem Linux. Kami akan menggunakan Centos Linux sepanjang artikel sebagai artikel untuk memecahkan keselamatan mesin kita sendiri.

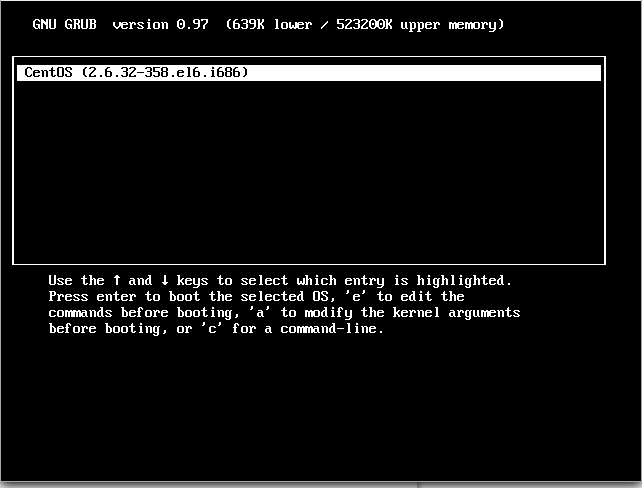

Tekan sebarang kekunci untuk mengganggu boot, sebaik sahaja Linux but mesin dan anda akan mendapat Grub menu.

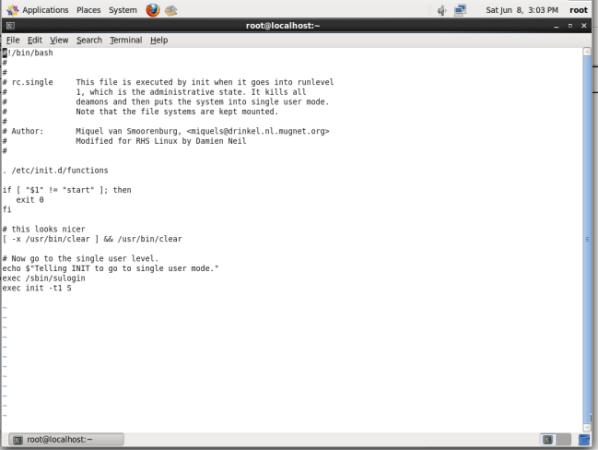

Skrin Boot Linux

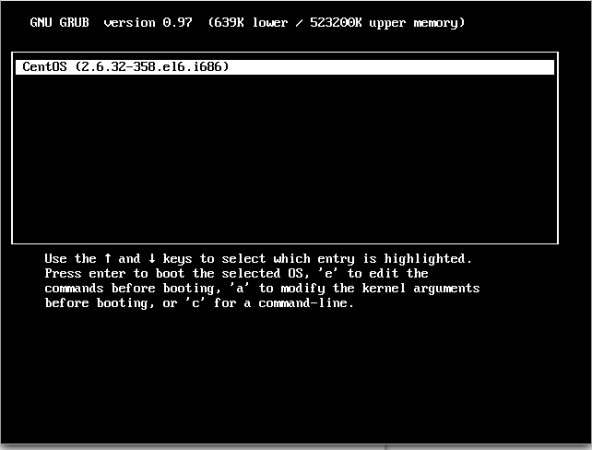

Skrin Boot Linux Tekan 'e'Untuk mengedit dan pergi ke garisan bermula dengan kernel (Secara amnya baris ke -2).

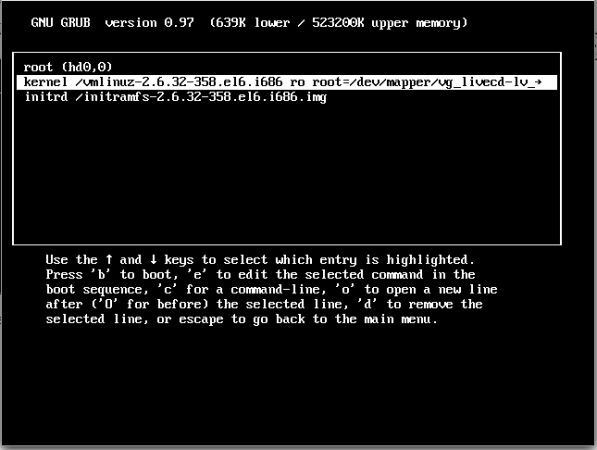

Tukar ke mod pengguna tunggal

Tukar ke mod pengguna tunggal Sekarang tekan 'e'Untuk mengedit kernel dan tambahkan'1'Di hujung baris (selepas satu ruang kosong) memaksa ia bermula dalam mod pengguna tunggal dan dengan itu melarangnya untuk memasuki peringkat run lalai. Tekan 'Masukkan ' Untuk menutup penyuntingan kernel dan kemudian boot ke pilihan yang diubah. Untuk boot anda perlu menekan 'b'

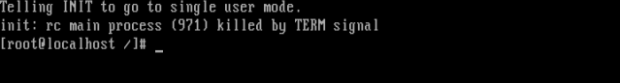

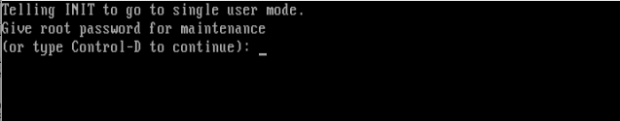

Log masuk ke mod pengguna tunggal

Log masuk ke mod pengguna tunggal Sekarang anda log masuk ke pengguna tunggal mod.

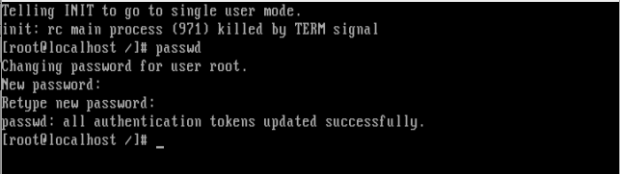

Tetapkan kata laluan root

Tetapkan kata laluan root Yeah! Sekarang menggunakan 'Passwd'Perintah kita boleh menukar kata laluan root. Dan sebaik sahaja anda mempunyai kata laluan root anda memiliki Mesin Linux - Tidakkah anda ingat? Anda kini boleh beralih ke skrin grafik untuk mengedit apa sahaja dan semuanya.

Tambahkan Kata Laluan Root Baru

Tambahkan Kata Laluan Root Baru Catatan: Sekiranya perkara di atas 'Passwd'Perintah tidak berfungsi untuk anda dan anda tidak mendapat output, itu hanya bermaksud bahawa anda Selinux dalam menguatkuasakan mod dan anda perlu melumpuhkannya terlebih dahulu, sebelum meneruskan lagi. Jalankan arahan berikut pada arahan anda.

# Setenforce 0

Yang kemudian menjalankan 'Passwd'Perintah, untuk menukar kata laluan root. Lebih -lebih lagi arahan.

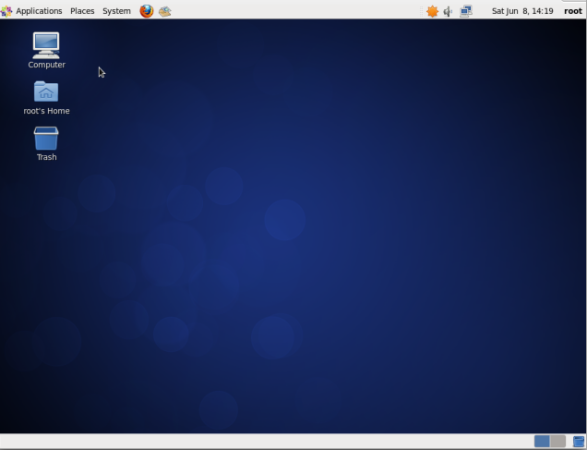

Tukar ke tingkap x

Gunakan perintah "init 5"(Fedora Berasaskan) sistem dan "GDM3"(Debian Sistem berasaskan).

Tukar ke tetingkap x

Tukar ke tetingkap x Begitu juga ini bukan kek-berjalan untuk menggodam a Kotak Linux? Fikirkan senario jika seseorang melakukan ini ke pelayan anda, Panik! Sekarang kita akan belajar bagaimana melindungi kita Mesin Linux daripada diubahsuai menggunakan mod pengguna tunggal.

Bagaimana kita memasuki sistem? Menggunakan Pengguna tunggal mod. okey, Oleh itu, kelemahan di sini - log masuk ke mod pengguna tunggal tanpa perlu memasukkan kata laluan.

Memperbaiki kelemahan ini i.e., melindungi kata laluan The pengguna tunggal mod.

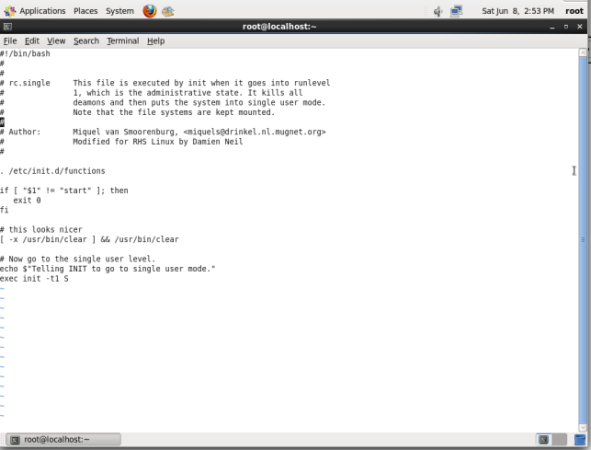

buka fail "/etc/rc1.D/S99Single"Dalam editor kegemaran anda dan cari baris.

exec init -t1 s

Tambahkan baris berikut di atasnya. Simpan jalan keluar.

exec sbin/sulogin

Sebelumnya

Sebelum pratonton

Sebelum pratonton Selepas

Selepas pratonton

Selepas pratonton Sekarang sebelum memasukkan mod pengguna tunggal, anda perlu memberikan kata laluan root untuk meneruskan. Semak lagi cuba memasukkan mod pengguna tunggal setelah perubahan di atas fail tersebut.

Masukkan kata laluan root untuk mod pengguna tunggal

Masukkan kata laluan root untuk mod pengguna tunggal Mengapa anda tidak memeriksanya, diri anda.

Menggodam sistem linux anda tanpa menggunakan mod pengguna tunggal

Ok, jadi sekarang anda akan berasa lebih baik bahawa sistem anda selamat. Namun ini sebahagiannya benar. Memang benar bahawa anda Kotak Linux tidak boleh retak menggunakan mod pengguna tunggal tetapi masih boleh digodam dengan cara lain.

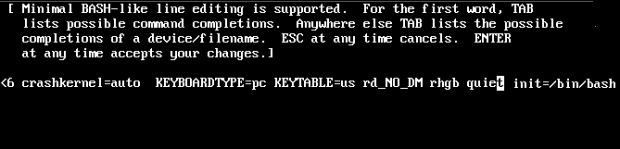

Dalam langkah di atas, kami mengubah suai kernel untuk memasukkan mod pengguna tunggal. Kali ini juga kita akan menyunting kernel tetapi dengan parameter yang berbeza, marilah kita lihat bagaimana ?

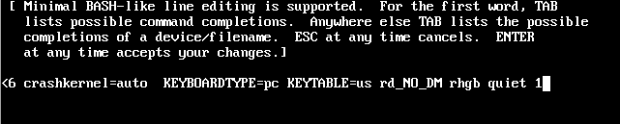

Sebagai parameter kernel kami menambah '1'Dalam proses di atas namun sekarang kita akan menambah'init =/bin/bash ' dan boot menggunakan 'b'.

Tambah 'init =/bin/bash'

Tambah 'init =/bin/bash' Dan Alamak anda sekali lagi digodam ke dalam sistem anda dan petunjuk cukup untuk membenarkan ini.

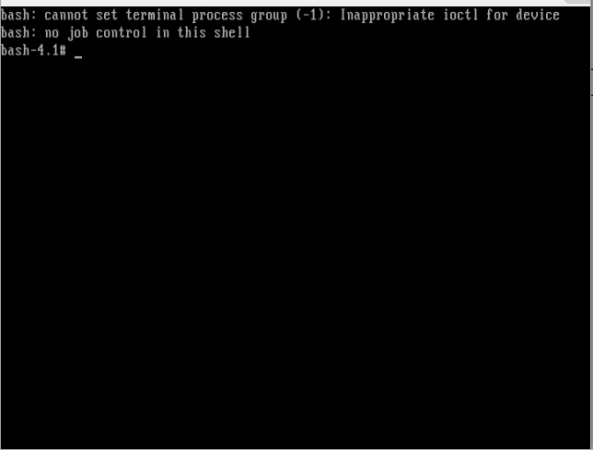

Digodam ke dalam sistem anda

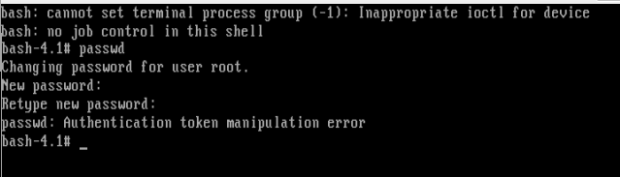

Digodam ke dalam sistem anda Sekarang cuba menukar kata laluan root Menggunakan proses yang sama seperti yang dinyatakan dalam kaedah pertama menggunakan 'Passwd'Perintah, kami mendapat sesuatu seperti.

Menukar kata laluan root

Menukar kata laluan root Sebab dan penyelesaian?

- Sebab: Akar (/) partition dipasang Baca sahaja. (Oleh itu kata laluan tidak ditulis).

- Penyelesaian: Memasang akar (/) partition dengan baca tulis kebenaran.

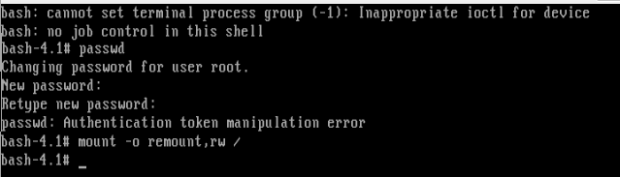

Untuk memasang partition akar dengan baca tulis kebenaran. Taipkan arahan berikut dengan tepat.

# mount -o remount, rw /

Gunung / partition dalam tulis baca

Gunung / partition dalam tulis baca Sekarang sekali lagi cuba menukar kata laluan akar menggunakan 'Passwd'Perintah.

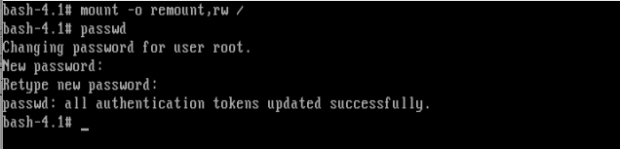

Tukar kata laluan akar

Tukar kata laluan akar Hurray! Anda menggodam anda Sistem Linux sekali lagi. Ohhh lelaki adalah sistem yang begitu mudah untuk dieksploitasi. Tidak! jawapannya adalah tidak. Yang anda perlukan hanyalah mengkonfigurasi sistem anda.

Semua dua proses di atas melibatkan tweaking dan lulus parameter ke kernel. Oleh itu, jika kita melakukan sesuatu untuk menghentikan tweak kernel jelas kotak linux kita akan selamat dan tidak mudah untuk pecah. Dan untuk menghentikan penyuntingan kernel di boot kita mesti memberikan kata laluan kepada loader boot, i.e., melindungi kata laluan The grub (Lilo adalah pemuat boot lain untuk Linux Tetapi kita tidak akan membincangkannya di sini) boot loader.

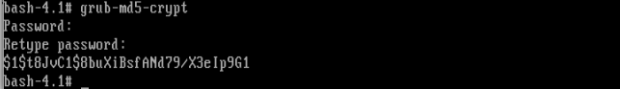

Berikan kata laluan yang disulitkan kepada bootloader menggunakan 'Grub-MD5-Crypt'diikuti dengan kata laluan anda. Pertama menyulitkan kata laluan

Kata Laluan Lindungi Boot Loader

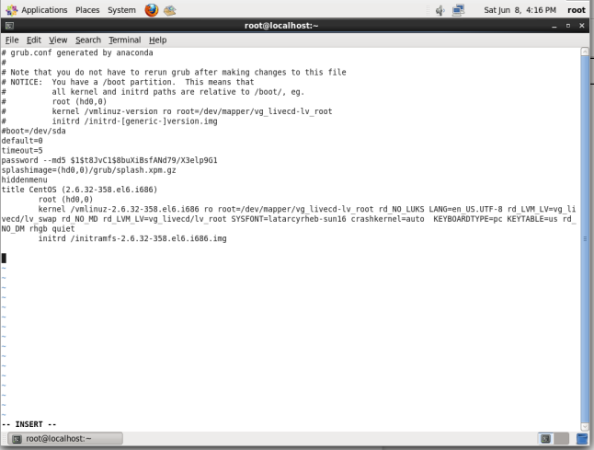

Kata Laluan Lindungi Boot Loader Salin kata laluan yang disulitkan di atas, betul -betul seperti itu dan jaga selamat kami akan menggunakannya dalam langkah seterusnya. Sekarang buka 'anda'grub.Conf'Fail menggunakan editor kegemaran anda (lokasi mungkin: /etc/grub.Conf) dan tambahkan garis.

Kata Laluan - -md5 $ 1 $ t8jvc1 $ 8Buxibsfand79/x3elp9g1

Ubah "$ 1 $ T8JVC1 $ 8BUXIBSFAND79/X3ELP9G1"Dengan kata laluan anda yang disulitkan yang anda hasilkan di atas dan disalin dengan selamat ke beberapa lokasi lain.

"grub.Conf"Fail setelah memasukkan baris di atas, simpan dan keluar.

grub.pratonton conf

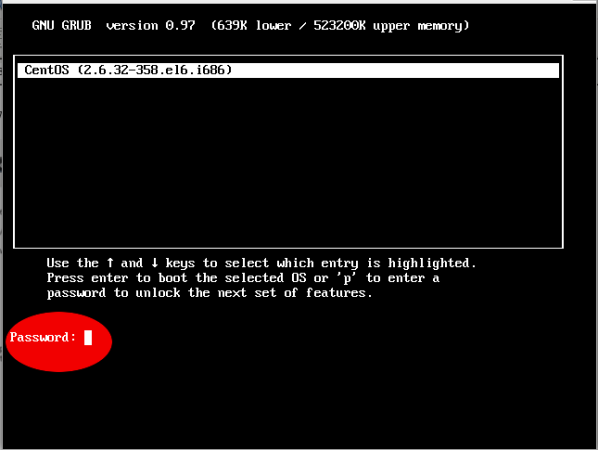

grub.pratonton conf Sekarang pemeriksaan silang, menyunting kernel di boot, kami mendapat.

Cross Cheking Boot Loader

Cross Cheking Boot Loader Sekarang anda akan bernafas bahawa sistem anda selamat sepenuhnya sekarang dan tidak terdedah kepada hack, namun masih permainan belum berakhir.

Anda lebih baik tahu bahawa anda boleh menguatkuasakan mod penyelamatan ke Keluarkan dan mengubah suai kata laluan menggunakan gambar bootable.

Letakkan pemasangan anda CD/DVD Dalam pemacu anda dan pilih Sistem Dipasang Penyelamat atau menggunakan imej penyelamatan lain, anda juga boleh menggunakan a Live Linux Distro, Pasang HDD dan edit 'grub.Conf'Fail untuk mengeluarkan talian kata laluan, reboot dan sekali lagi anda log masuk.

Catatan: Dalam mod penyelamatan Anda HDD dipasang di bawah '/mnt/sysimage'.

# chroot /mnt /sysimage # vi grub.conf (keluarkan garis kata laluan) # reboot

Saya tahu anda akan bertanya- jadi di mana akhir. Baik saya katakan adalah.

- Kata laluan melindungi anda BIOS.

- Tukar anda Boot perintah ke HDD Pertama, diikuti dengan rehat (CD/DVD, rangkaian, USB).

- Gunakan kata laluan dengan secukupnya Panjang, Mudah untuk mengingati, Keras meneka.

- Tidak pernah menulis Kata laluan Awak ke mana sahaja.

- Jelas sekali Huruf besar, Huruf kecil, Nombor dan Watak khas di dalam anda kata laluan dengan itu menjadikannya sukar untuk pecah.

Panduan ini hanya untuk membuat anda menyedari fakta dan memberitahu anda bagaimana untuk menjamin sistem anda. Tecmint.com dan juga penulis artikel ini sangat tidak menggalakkan panduan ini sebagai asas mengeksploitasi sistem lain. Adalah menjadi tanggungjawab pembaca jika mereka terlibat dalam aktiviti sedemikian dan untuk tindakan semacam itu tidak menulis atau Tecmint.com akan bertanggungjawab.

Anda Komen positif menjadikan kita berasa baik dan menggalakkan kita Dan itu selalu dicari dari anda. Nikmati dan Tinggal.

- « Aspek Matematik Pengaturcaraan Linux Shell - Bahagian IV

- Urasi alat sandaran dan pemulihan untuk sandaran dan pulihkan sistem Linux »