Cara Mengkonfigurasi Aktiviti Pengguna Shell Pam ke Audit

- 1765

- 316

- Dale Harris II

Ini adalah siri berterusan kami mengenai pengauditan Linux, di bahagian keempat artikel ini, kami akan menerangkan cara mengkonfigurasi Pam untuk pengauditan Linux Tty Input (Aktiviti Pengguna Shell Pembalakan) untuk pengguna tertentu menggunakan PAM_TTY_AUDIT alat.

Linux Pam (Modul pengesahan pluggable) adalah kaedah yang sangat fleksibel untuk melaksanakan perkhidmatan pengesahan dalam aplikasi dan pelbagai perkhidmatan sistem; ia muncul dari Pam Unix yang asal.

Ia membahagikan fungsi pengesahan ke dalam empat modul pengurusan utama, iaitu: modul akaun, modul pengesahan, modul kata laluan dan modul sesi. Penjelasan terperinci mengenai kumpulan pengurusan tesis adalah di luar skop tutorial ini.

The auditd alat menggunakan PAM_TTY_AUDIT Modul PAM untuk membolehkan atau melumpuhkan pengauditan Tty input untuk pengguna yang ditentukan. Setelah pengguna dikonfigurasikan untuk diaudit, PAM_TTY_AUDIT berfungsi bersempena dengan auditd Untuk mengesan tindakan pengguna di terminal dan jika dikonfigurasikan, menangkap ketukan kekunci yang tepat yang dibuat pengguna, kemudian merekodkannya di /var/log/audit/audit.log fail.

Mengkonfigurasi PAM untuk mengaudit input pengguna TTY di Linux

Anda boleh mengkonfigurasi Pam untuk mengaudit pengguna tertentu Tty input dalam /etc/Pam.D/Sistem-Auth dan /etc/Pam.D/Kata Laluan-Auth fail, menggunakan pilihan Enable. Sebaliknya, seperti yang dijangkakan, disable mematikannya untuk pengguna yang ditentukan, dalam format di bawah:

Sesi Diperlukan PAM_TTY_AUDIT.SO Lumpuhkan = Nama Pengguna, Nama Pengguna2 ... Dayakan = Nama Pengguna, Nama Pengguna2 ..

Untuk menghidupkan pembalakan ketukan kekunci pengguna sebenar (termasuk ruang, ruang belakang, kunci kembali, kunci kawalan, padam kekunci dan lain -lain), tambahkan log_passwd Pilihan bersama dengan pilihan lain, menggunakan borang ini:

Sesi Diperlukan PAM_TTY_AUDIT.jadi disable = nama pengguna, nama pengguna2 ... enable = nama pengguna log_passwd

Tetapi sebelum anda melakukan sebarang konfigurasi, perhatikan bahawa:

- Seperti yang dilihat dalam sintaks di atas, anda boleh lulus banyak nama pengguna ke pilihan Enable atau Lumpuhkan.

- Mana -mana pilihan Lumpuhkan atau membolehkan mengatasi pilihan bertentangan sebelumnya yang sesuai dengan nama pengguna yang sama.

- Setelah mengaktifkan pengauditan TTY, ia diwarisi oleh semua proses yang dimulakan oleh pengguna yang ditakrifkan.

- Sekiranya rakaman ketukan kekunci diaktifkan, input tidak dilog masuk dengan serta -merta, kerana pengauditan TTY pertama menyimpan ketukan kekunci dalam penampan dan menulis kandungan penampan pada selang tertentu, atau selepas pengguna yang diaudit keluar, ke dalam /var/log/audit/audit.log fail.

Mari lihat contoh di bawah, di mana kita akan mengkonfigurasi PAM_TTY_AUDIT untuk merakam tindakan pengguna Tecmint termasuk ketukan kekunci, di semua terminal, sementara kami melumpuhkan pengauditan TTY untuk semua pengguna sistem lain.

Buka dua fail konfigurasi berikut.

# vi /etc /Pam.D/System-Auth # VI/ETC/PAM.D/Kata Laluan-Auth

Tambahkan baris berikut ke fail konfigurasi.

Sesi Diperlukan PAM_TTY_AUDIT.jadi disable =* enable =Tecmint

Dan untuk menangkap semua ketukan kekunci yang dimasukkan oleh pengguna Tecmint, kita boleh menambah log_passwd Pilihan A ditunjukkan.

Sesi Diperlukan PAM_TTY_AUDIT.jadi disable =* enable =tecmint log_passwd

Sekarang simpan dan tutup fail. Selepas itu, lihat auditd Fail log untuk sebarang input TTY yang direkodkan, menggunakan utiliti aureport.

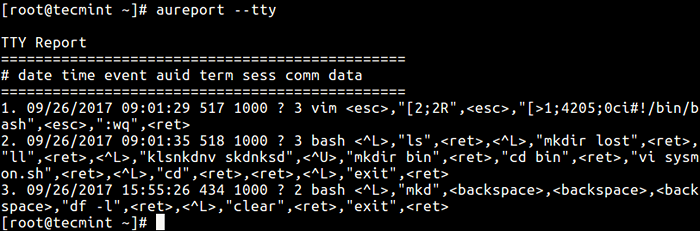

# aureport --tty

Pengguna Audit Tty di Linux

Pengguna Audit Tty di Linux Dari output di atas, anda dapat melihat pengguna Tecmint yang Uid adalah 1000 menggunakan editor VI/VIM, membuat direktori yang dipanggil bin dan berpindah ke dalamnya, membersihkan terminal dan sebagainya.

Untuk mencari log input TTY yang diulang dengan setem masa yang sama dengan atau selepas masa tertentu, gunakan -ts untuk menentukan tarikh/masa mula dan -te Untuk menetapkan tarikh/masa tamat.

Berikut adalah contoh:

# aureport --tty -ts 09/25/2017 00:00:00 -te 09/26/2017 23:00:00 # aureport --tty -ts minggu ini

Anda boleh mendapatkan lebih banyak maklumat, di PAM_TTY_AUDIT halaman lelaki.

# lelaki pam_tty_audit

Lihat berikut artikel berguna.

- Konfigurasikan "Tiada Kata Laluan SSH Keys Authentication" dengan dempul pada pelayan Linux

- Menyediakan pengesahan berasaskan LDAP di RHEL/CentOS 7

- Cara Menyediakan Pengesahan Dua Faktor (Google Authenticator) untuk log masuk SSH

- Log masuk tanpa kata laluan SSH menggunakan keygen SSH dalam 5 langkah mudah

- Cara menjalankan perintah 'sudo' tanpa memasukkan kata laluan di linux

Dalam artikel ini, kami menerangkan cara mengkonfigurasi PAM untuk mengaudit input untuk pengguna tertentu di CentOS/RHEL. Sekiranya anda mempunyai sebarang pertanyaan atau idea tambahan untuk dikongsi, gunakan komen dari bawah.

- « TMOUT - Auto Logout Linux Shell Apabila tidak ada aktiviti

- Pasang pelayan mel lengkap dengan postfix dan webmail di Debian 9 »