Cara Mengkonfigurasi Pelanggan LDAP untuk menyambungkan pengesahan luaran

- 3914

- 437

- Dave Kreiger V

LDAP (ringkasan untuk Protokol Akses Direktori Ringan) adalah standard industri, set protokol yang digunakan secara meluas untuk mengakses perkhidmatan direktori.

Perkhidmatan direktori dalam istilah mudah adalah pangkalan data berpusat, berasaskan rangkaian yang dioptimumkan untuk akses baca. Ia menyimpan dan memberikan akses kepada maklumat yang mesti dikongsi antara aplikasi atau sangat diedarkan.

Perkhidmatan direktori memainkan peranan penting dalam membangunkan aplikasi intranet dan internet dengan membantu anda berkongsi maklumat mengenai pengguna, sistem, rangkaian, aplikasi, dan perkhidmatan di seluruh rangkaian.

Kes penggunaan biasa untuk LDAP adalah untuk menawarkan penyimpanan nama pengguna dan kata laluan berpusat. Ini membolehkan pelbagai aplikasi (atau perkhidmatan) menyambung ke pelayan LDAP untuk mengesahkan pengguna.

Setelah menubuhkan kerja LDAP pelayan, anda perlu memasang perpustakaan pada pelanggan untuk menyambungnya. Dalam artikel ini, kami akan menunjukkan cara mengkonfigurasi klien LDAP untuk menyambung ke sumber pengesahan luaran.

Saya harap anda sudah mempunyai persekitaran pelayan LDAP yang bekerja, jika tidak menyediakan pelayan LDAP untuk pengesahan berasaskan LDAP.

Cara Memasang dan Mengkonfigurasi Pelanggan LDAP di Ubuntu dan CentOS

Di sistem klien, anda perlu memasang beberapa pakej yang diperlukan untuk menjadikan fungsi mekanisme pengesahan dengan betul dengan pelayan LDAP.

Konfigurasikan pelanggan LDAP di Ubuntu 16.04 dan 18.04

Mula pertama dengan memasang pakej yang diperlukan dengan menjalankan arahan berikut.

$ sudo apt update & sudo apt memasang libnss-ldap libpam-ldap ldap-utils nscd

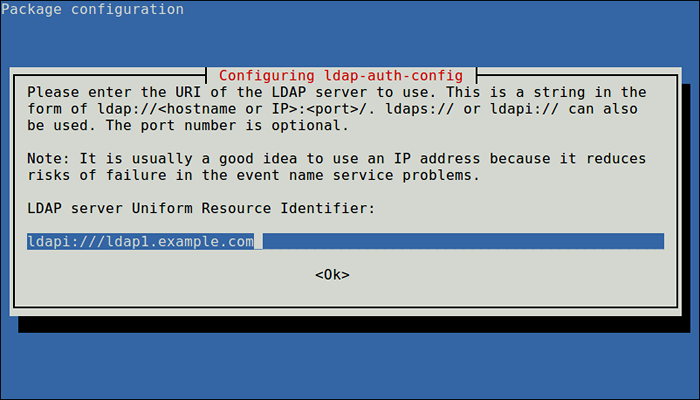

Semasa pemasangan, anda akan diminta untuk butiran anda LDAP pelayan (berikan nilai mengikut persekitaran anda). Perhatikan bahawa LDAP-Auth-Config Pakej yang dipasang secara automatik melakukan sebahagian besar konfigurasi berdasarkan input yang anda masukkan.

Masukkan LDAP Server URI

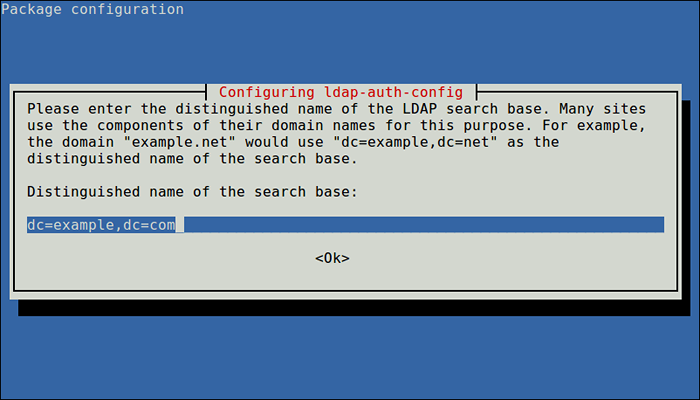

Masukkan LDAP Server URI Seterusnya, masukkan nama pangkalan carian LDAP, anda boleh menggunakan komponen nama domain mereka untuk tujuan ini seperti yang ditunjukkan dalam tangkapan skrin.

Masukkan pangkalan carian LDAP

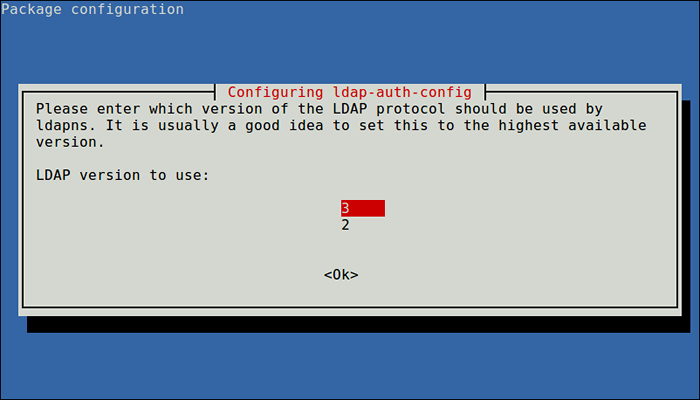

Masukkan pangkalan carian LDAP Pilih juga versi LDAP untuk digunakan dan klik Okey.

Pilih versi LDAP

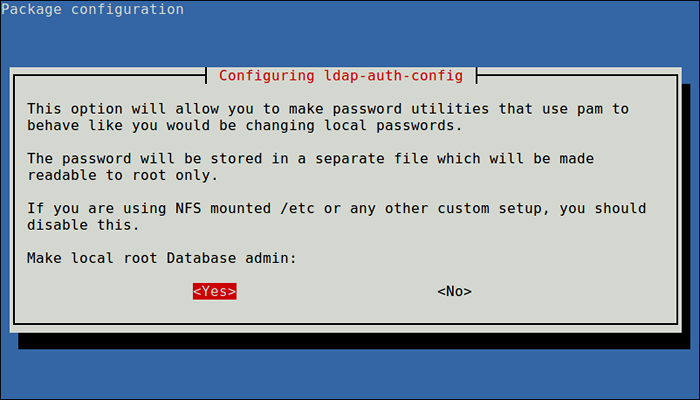

Pilih versi LDAP Sekarang konfigurasikan pilihan untuk membolehkan anda membuat utiliti kata laluan yang digunakan Pam Untuk berkelakuan seperti anda akan menukar kata laluan tempatan dan klik Ya bersambung…

Buat admin pangkalan data akar tempatan

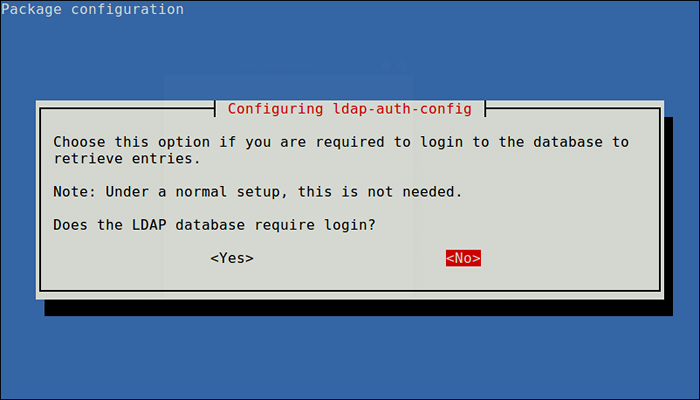

Buat admin pangkalan data akar tempatan Seterusnya, lumpuhkan keperluan log masuk ke pangkalan data LDAP menggunakan pilihan seterusnya.

Lumpuhkan log masuk ke pangkalan data LDAP

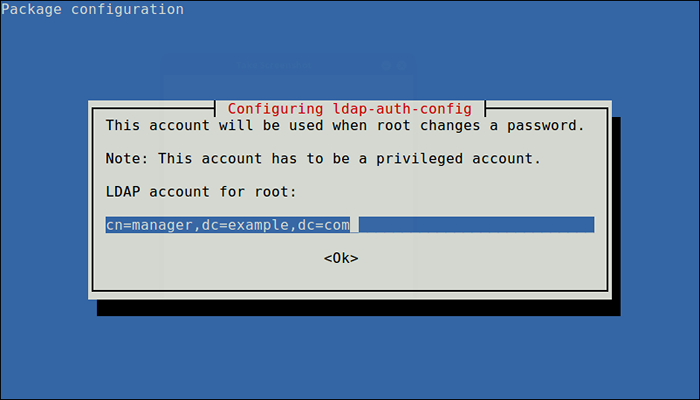

Lumpuhkan log masuk ke pangkalan data LDAP Juga tentukan akaun ldap untuk root dan klik ok.

Tentukan akaun LDAP untuk akar

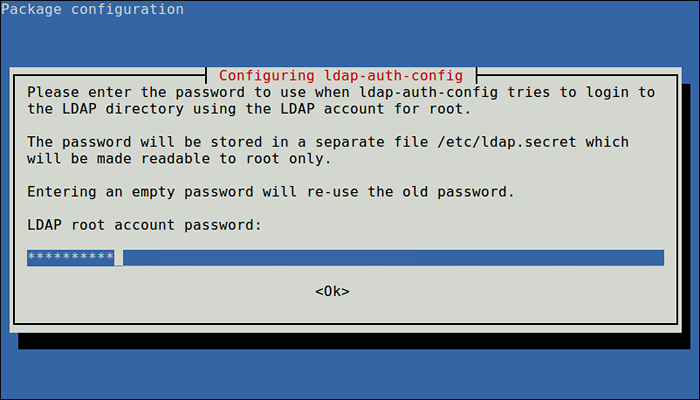

Tentukan akaun LDAP untuk akar Seterusnya, masukkan kata laluan untuk digunakan bila LDAP-Auth-Config cuba log masuk ke direktori ldap menggunakan akaun ldap untuk root.

Masukkan kata laluan root ldap

Masukkan kata laluan root ldap Hasil dialog akan disimpan dalam fail /etc/ldap.Conf. Sekiranya anda ingin membuat sebarang perubahan, buka dan edit fail ini menggunakan editor baris komando kegemaran anda.

Seterusnya, konfigurasikan profil LDAP untuk NSS dengan menjalankan.

$ sudo auth -client -config -t nss -p lac_ldap

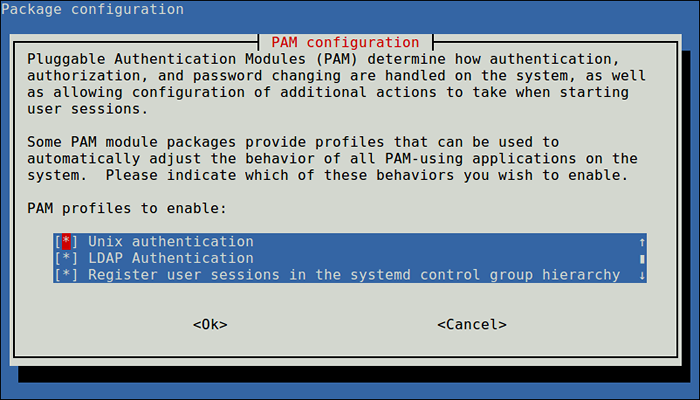

Kemudian konfigurasikan sistem untuk menggunakan LDAP untuk pengesahan dengan mengemas kini konfigurasi PAM. Dari menu, pilih LDAP dan mekanisme pengesahan lain yang anda perlukan. Anda kini boleh log masuk menggunakan kelayakan berasaskan LDAP.

$ sudo Pam-auth-update

Konfigurasikan Mekanisme Pengesahan PAM

Konfigurasikan Mekanisme Pengesahan PAM Sekiranya anda mahukan direktori rumah pengguna dibuat secara automatik, maka anda perlu melakukan satu lagi konfigurasi dalam fail PAM sassi umum.

$ sudo vim /etc /Pam.D/Sesi Biasa

Tambahkan garis ini di dalamnya.

Sesi Diperlukan Pam_mkhomedir.jadi skel =/etc/skel uask = 077

Simpan perubahan dan tutup fail. Kemudian mulakan semula NCSD (Nama Perkhidmatan Cache Daemon) perkhidmatan dengan arahan berikut.

$ sudo systemctl mulakan semula nscd $ sudo systemctl enable nscd

Catatan: Sekiranya anda menggunakan replikasi, pelanggan LDAP perlu merujuk kepada pelbagai pelayan yang ditentukan dalam /etc/ldap.Conf. Anda boleh menentukan semua pelayan dalam bentuk ini:

uri ldap: // ldap1.Contoh.com ldap: // ldap2.Contoh.com

Ini menunjukkan bahawa permintaan itu akan keluar dan jika Penyedia (LDAP1.Contoh.com) menjadi tidak bertindak balas, Pengguna (LDAP2.Contoh.com) akan cuba dihubungi untuk memprosesnya.

Untuk menyemak entri LDAP untuk pengguna tertentu dari pelayan, jalankan perintah getent, sebagai contoh.

$ getent passwd tecmint

Sekiranya arahan di atas memaparkan butiran pengguna yang ditentukan dari /etc/passwd fail, mesin klien anda kini dikonfigurasi untuk mengesahkan dengan pelayan LDAP, anda sepatutnya dapat log masuk menggunakan kelayakan berasaskan LDAP.

Konfigurasikan Pelanggan LDAP di CentOS 7

Untuk memasang pakej yang diperlukan, jalankan arahan berikut. Perhatikan bahawa dalam bahagian ini, jika anda mengendalikan sistem sebagai pengguna pentadbiran bukan akar, gunakan perintah sudo untuk menjalankan semua arahan.

# yum kemas kini && yum pasang openldap openldap-clients nss-pam-ldapd

Seterusnya, aktifkan sistem klien untuk mengesahkan menggunakan LDAP. Anda boleh menggunakan AuthConfig Utiliti, yang merupakan antara muka untuk mengkonfigurasi sumber pengesahan sistem.

Jalankan arahan dan ganti berikut Contoh.com dengan domain anda dan dc = contoh, dc = com dengan pengawal domain LDAP anda.

# AuthConfig --Enableldap --Enableldapauth --LDapserver = LDAP.Contoh.com --LdapBasedn = "dc = contoh, dc = com" --enablemkhomedir --update

Dalam perintah di atas, --Enablemkhomedir Pilihan Membuat direktori rumah pengguna tempatan pada sambungan pertama jika tidak ada.

Seterusnya, ujian jika penyertaan LDAP untuk pengguna tertentu dari pelayan, contohnya pengguna Tecmint.

$ getent passwd tecmint

Perintah di atas harus memaparkan butiran pengguna yang ditentukan dari /etc/passwd fail, yang menunjukkan bahawa mesin klien kini dikonfigurasikan untuk mengesahkan dengan pelayan LDAP.

Penting: Sekiranya selinux didayakan pada sistem anda, anda perlu menambah peraturan untuk membolehkan membuat direktori rumah secara automatik oleh Mkhomedir.

Untuk maklumat lanjut, rujuk dokumentasi yang sesuai dari Katalog Dokumen Perisian OpenLDAP.

Ringkasan

LDAP, adalah protokol yang digunakan secara meluas untuk menanyakan dan mengubahsuai perkhidmatan direktori. Dalam panduan ini, kami telah menunjukkan cara mengkonfigurasi klien LDAP untuk menyambung ke sumber pengesahan luaran, di mesin pelanggan Ubuntu dan CentOS. Anda boleh meninggalkan sebarang soalan atau komen yang mungkin anda gunakan borang maklum balas di bawah.

- « Cara mengkonfigurasi dan mengekalkan ketersediaan/kluster yang tinggi di Linux

- Cara Memantau Keselamatan Pelayan Linux dengan OsQuery »