Cara Memeriksa dan Melepasi Kerentanan CPU Meltdown Di Linux

- 4616

- 208

- Dana Hammes

Kemerosotan adalah kelemahan keselamatan peringkat cip yang memecahkan pengasingan yang paling asas antara program pengguna dan sistem operasi. Ia membolehkan program untuk mengakses kawasan memori swasta sistem operasi dan program lain, dan mungkin mencuri data sensitif, seperti kata laluan, kripto dan rahsia lain.

Hantu adalah kecacatan keselamatan peringkat cip yang memecahkan pengasingan antara program yang berbeza. Ia membolehkan penggodam untuk menipu program bebas kesilapan untuk membocorkan data sensitif mereka.

Kelemahan ini menjejaskan peranti mudah alih, komputer peribadi dan sistem awan; Bergantung pada infrastruktur pembekal awan, mungkin dapat mengakses/mencuri data dari pelanggan lain.

Kami menjumpai skrip shell berguna yang mengimbas sistem linux anda untuk mengesahkan sama ada kernel anda mempunyai mitigasi yang betul yang diketahui di tempat menentang Kemerosotan dan Hantu serangan.

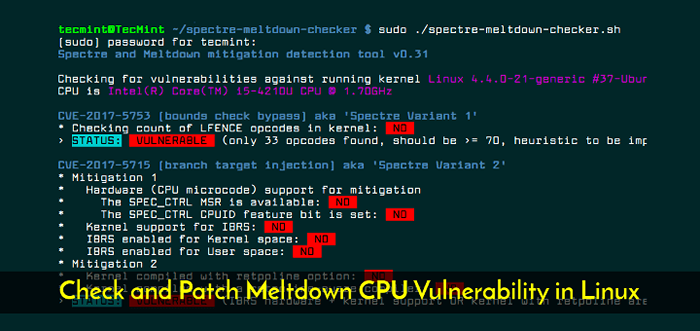

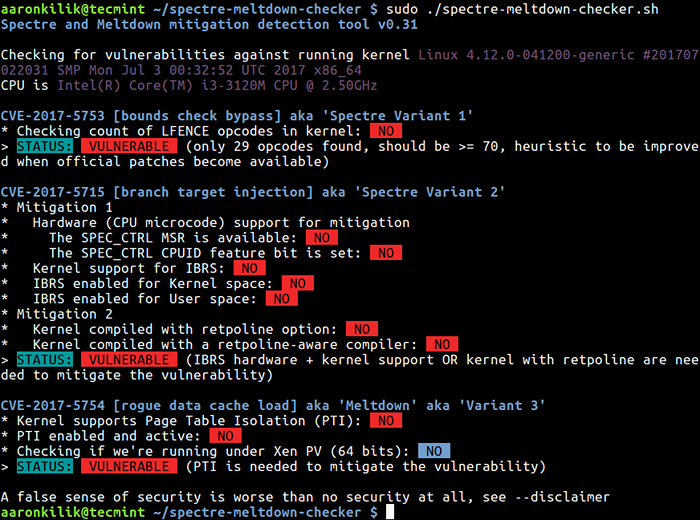

Spectre-meltdown-checker adalah skrip shell mudah untuk memeriksa sama ada sistem linux anda terdedah terhadap 3 "Pelaksanaan spekulatif" Cves (Kelemahan dan pendedahan biasa) yang diumumkan awal tahun ini. Sebaik sahaja anda menjalankannya, ia akan memeriksa kernel anda yang sedang berjalan.

Secara pilihan, jika anda telah memasang pelbagai kernel dan anda ingin memeriksa kernel yang anda tidak berjalan, anda boleh menentukan imej kernel pada baris arahan.

Ia akan berusaha untuk mengesan mitigasi, termasuk patch bukan vanila yang disiarkan, tidak mempertimbangkan nombor versi kernel yang diiklankan pada sistem. Perhatikan bahawa anda harus melancarkan skrip ini dengan keistimewaan root untuk mendapatkan maklumat yang tepat, menggunakan arahan sudo.

$ git clone https: // github.com/speed47/spectre-meltdown-checker.git $ cd spectre-meltdown-checker/ $ sudo ./Spectre-meltdown-checker.sh

Periksa kelemahan kemerosotan dan spekulasi

Periksa kelemahan kemerosotan dan spekulasi Dari hasil imbasan di atas, kernel ujian kami terdedah kepada 3 cves. Di samping itu, terdapat beberapa perkara penting yang perlu diperhatikan mengenai pepijat pemproses ini:

- Sekiranya sistem anda mempunyai pemproses yang terdedah dan menjalankan kernel yang tidak dipatikan, tidak selamat untuk bekerja dengan maklumat sensitif tanpa peluang membocorkan maklumat.

- Nasib baik, terdapat patch perisian terhadap kemerosotan dan hantu, dengan butiran yang disediakan dalam Laman Utama Penyelidikan Meltdown dan Specter.

Kernel Linux terkini telah direka semula untuk menafikan pepijat keselamatan pemproses ini. Oleh itu kemas kini versi kernel anda dan Reboot pelayan untuk memohon kemas kini seperti yang ditunjukkan.

$ sudo yum update [on centos/rhel] $ sudo dnf update [on fedora] $ sudo apt -get update [on debian/ubuntu] # pacman -syu [on arch linux]

Selepas reboot pastikan untuk mengimbas lagi dengan Spectre-meltdown-checker.sh Skrip.

Anda boleh menemui ringkasan CVE dari Repositori GitHub Pemeriksaan Spectre-Meltdown.