Cara Mengaitkan Prestasi Rangkaian, Keselamatan, dan Penyelesaian Masalah di Linux - Bahagian 12

- 4577

- 218

- Mr. Ramon Runolfsson

Analisis bunyi rangkaian komputer bermula dengan memahami apakah alat yang ada untuk melaksanakan tugas, bagaimana untuk memilih yang tepat untuk setiap langkah, dan yang terakhir tetapi tidak kurang, di mana untuk memulakan.

Ini adalah bahagian terakhir dari Lfce (Jurutera Bersertifikat Yayasan Linux) siri, di sini kami akan mengkaji beberapa alat yang terkenal untuk mengkaji prestasi dan meningkatkan keselamatan rangkaian, dan apa yang perlu dilakukan apabila keadaan tidak seperti yang diharapkan.

Jurutera Bersertifikat Yayasan Linux - Bahagian 12

Jurutera Bersertifikat Yayasan Linux - Bahagian 12 Memperkenalkan Program Persijilan Yayasan Linux

Sila ambil perhatian bahawa senarai ini tidak berpura -pura menjadi komprehensif, jadi jangan ragu untuk memberi komen pada siaran ini menggunakan borang di bahagian bawah jika anda ingin menambah utiliti berguna yang lain yang boleh kami hilang.

Perkhidmatan apa yang sedang berjalan dan mengapa?

Salah satu perkara pertama yang perlu diketahui oleh pentadbir sistem mengenai setiap sistem adalah perkhidmatan yang sedang berjalan dan mengapa. Dengan maklumat itu, adalah keputusan bijak untuk melumpuhkan semua yang tidak diperlukan dan menghindari terlalu banyak pelayan dalam mesin fizikal yang sama.

Contohnya, anda perlu melumpuhkan anda Ftp pelayan jika rangkaian anda tidak memerlukannya (terdapat kaedah yang lebih selamat untuk berkongsi fail melalui rangkaian, dengan cara). Di samping itu, anda harus mengelakkan pelayan web dan pelayan pangkalan data dalam sistem yang sama. Sekiranya satu komponen menjadi berkompromi, selebihnya menjalankan risiko untuk berkompromi juga.

Menyiasat sambungan soket dengan SS

ss digunakan untuk membuang statistik soket dan menunjukkan maklumat yang serupa dengan Netstat, walaupun ia dapat memaparkan lebih banyak maklumat TCP dan negara daripada alat lain. Di samping itu, ia disenaraikan dalam Man Netstat Sebagai pengganti untuk Netstat, yang sudah usang.

Walau bagaimanapun, dalam artikel ini kita akan memberi tumpuan kepada maklumat yang berkaitan dengan keselamatan rangkaian sahaja.

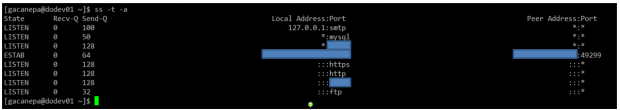

Contoh 1: Menunjukkan semua port TCP (soket) yang dibuka di pelayan kami

Semua perkhidmatan yang dijalankan di port lalai mereka (i.e. HTTP pada 80, MySQL pada 3306) ditunjukkan oleh nama masing -masing. Yang lain (dikaburkan di sini atas sebab privasi) ditunjukkan dalam bentuk angka mereka.

# ss -t -a

Semak semua port TCP terbuka

Semak semua port TCP terbuka Lajur pertama menunjukkan TCP Nyatakan, sementara lajur kedua dan ketiga memaparkan jumlah data yang kini beratur untuk penerimaan dan penghantaran. Lajur keempat dan kelima menunjukkan soket sumber dan destinasi setiap sambungan.

Pada nota sampingan, anda mungkin ingin menyemak RFC 793 untuk menyegarkan ingatan anda tentang kemungkinan keadaan TCP kerana anda juga perlu menyemak nombor dan keadaan sambungan TCP terbuka untuk mengetahui (d) serangan DOS.

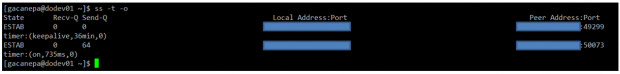

Contoh 2: Memaparkan semua sambungan TCP aktif dengan pemasa mereka

# ss -t -o

Periksa semua sambungan aktif

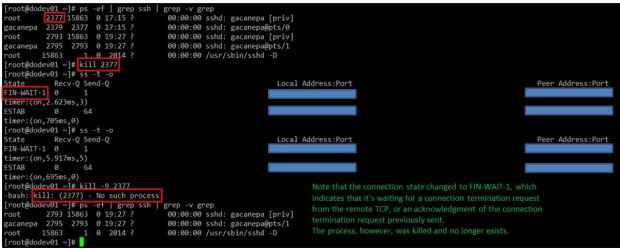

Periksa semua sambungan aktif Dalam output di atas, anda dapat melihat bahawa terdapat 2 sambungan SSH yang ditetapkan. Sekiranya anda melihat nilai medan kedua pemasa:, anda akan melihat nilai dari 36 minit dalam sambungan pertama. Itulah jumlah masa sehingga siasatan keepalive seterusnya akan dihantar.

Oleh kerana itu adalah sambungan yang terus hidup, anda dapat dengan selamat menganggap bahawa itu adalah sambungan yang tidak aktif dan dengan itu dapat membunuh proses setelah mengetahui Pid.

Bunuh proses aktif

Bunuh proses aktif Bagi sambungan kedua, anda dapat melihat bahawa ia sedang digunakan (seperti yang ditunjukkan oleh ON).

Contoh 3: Penapisan Sambungan dengan soket

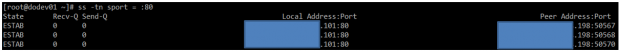

Katakan anda mahu menapis sambungan TCP dengan soket. Dari sudut pandangan pelayan, anda perlu menyemak sambungan di mana port sumber adalah 80.

# ss -tn sukan =: 80

Mengakibatkan…

Sambungan penapis dengan soket

Sambungan penapis dengan soket Melindungi daripada pengimbasan pelabuhan dengan nmap

Pengimbasan Pelabuhan adalah teknik biasa yang digunakan oleh keropok untuk mengenal pasti tuan rumah aktif dan membuka port di rangkaian. Sebaik sahaja kelemahan ditemui, ia dieksploitasi untuk mendapatkan akses kepada sistem.

Sysadmin yang bijak perlu memeriksa bagaimana sistemnya dilihat oleh orang luar, dan pastikan tiada apa -apa yang tersisa dengan mengauditnya dengan kerap. Yang dipanggil "Pengimbasan pelabuhan pertahanan".

Contoh 4: Memaparkan maklumat mengenai Pelabuhan Terbuka

Anda boleh menggunakan arahan berikut untuk mengimbas pelabuhan mana yang dibuka pada sistem anda atau di hos jauh:

# nmap -a -ss [alamat ip atau nama host]

Perintah di atas akan mengimbas tuan rumah untuk OS dan versi pengesanan, maklumat pelabuhan, dan traceroute (-A). Akhirnya, -ss Menghantar a TCP Syn mengimbas, menghalang NMAP untuk melengkapkan jabat tangan TCP 3-arah dan dengan itu biasanya tidak meninggalkan balak pada mesin sasaran.

Sebelum meneruskan dengan contoh seterusnya, sila ingat bahawa pengimbasan pelabuhan bukan aktiviti haram. Apa yang menyalahi undang -undang menggunakan keputusan untuk tujuan yang berniat jahat.

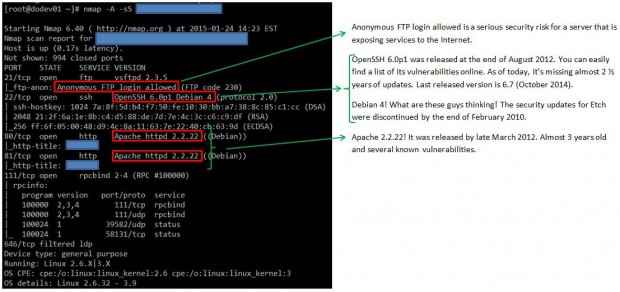

Sebagai contoh, output perintah di atas yang dijalankan terhadap pelayan utama universiti tempatan mengembalikan perkara berikut (hanya sebahagian daripada hasil yang ditunjukkan demi keringkasan):

Semak port terbuka

Semak port terbuka Seperti yang dapat anda lihat, kami dapati beberapa anomali yang harus kami lakukan dengan baik untuk melaporkan kepada pentadbir sistem di universiti tempatan ini.

Operasi imbasan pelabuhan khusus ini menyediakan semua maklumat yang juga boleh diperolehi oleh arahan lain, seperti:

Contoh 5: Memaparkan maklumat mengenai port tertentu dalam sistem tempatan atau jauh

# nmap -p [port] [nama host atau alamat]

Contoh 6: Menunjukkan Traceroute ke, dan mencari versi perkhidmatan dan jenis OS, nama host

# nmap -a [nama host atau alamat]

Contoh 7: Mengimbas beberapa pelabuhan atau tuan rumah secara serentak

Anda juga boleh mengimbas beberapa pelabuhan (julat) atau subnet, seperti berikut:

# nmap -p 21,22,80 192.168.0.0/24

Catatan: Bahawa arahan di atas mengimbas pelabuhan 21, 22, dan 80 pada semua tuan rumah dalam segmen rangkaian itu.

Anda boleh menyemak halaman lelaki Untuk butiran lanjut mengenai cara melakukan jenis pengimbasan pelabuhan lain. NMAP sememangnya utiliti pemetaan rangkaian yang sangat kuat dan serba boleh, dan anda harus mengenali dengan baik untuk mempertahankan sistem yang anda bertanggungjawab terhadap serangan yang berasal dari imbasan pelabuhan jahat oleh orang luar.

Halaman: 1 2- « Sandaran cloudberry untuk ulasan dan pemasangan Linux

- Sertai tambahan Ubuntu DC ke Samba4 AD DC untuk Replikasi Failover - Bahagian 5 »