Cara Audit Proses Linux Menggunakan 'Autrace' pada CentOS/RHEL

- 1973

- 242

- Wendell Shields

Artikel ini adalah siri berterusan kami mengenai pengauditan Linux, dalam tiga artikel terakhir kami yang telah kami jelaskan bagaimana untuk mengaudit sistem Linux (Centos dan RHEL), log Auditd pertanyaan menggunakan AUSearch dan menghasilkan laporan menggunakan utiliti Aureport.

Dalam artikel ini, kami akan menerangkan cara mengaudit proses yang diberikan Autrace utiliti, di mana kita akan menganalisis proses dengan mengesan sistem memanggil proses membuat.

Baca juga: Cara mengesan pelaksanaan arahan dalam skrip shell dengan pengesanan shell

Apa itu Autrace?

Autrace adalah utiliti baris arahan yang menjalankan program sehingga keluar, seperti Strace; ia menambah peraturan audit untuk mengesan proses dan menyimpan maklumat audit di /var/www/audit/audit.log fail. Untuk bekerja (i.sebelum menjalankan program yang dipilih), anda mesti memadamkan semua peraturan audit sedia ada.

Sintaks untuk menggunakan Autrace ditunjukkan di bawah, dan hanya menerima satu pilihan, -r Yang mengehadkan syscalls yang dikumpulkan kepada yang diperlukan untuk menilai penggunaan sumber proses:

# Autrace -R Program Program -Args

Perhatian: Di dalam Autrace halaman lelaki, sintaks seperti berikut, yang sebenarnya merupakan kesilapan dokumentasi. Kerana menggunakan borang ini, program yang anda jalankan akan menganggap anda menggunakan salah satu pilihan dalamannya sehingga mengakibatkan ralat atau melakukan tindakan lalai yang diaktifkan oleh pilihan.

# Autrace Program -R Program -Args

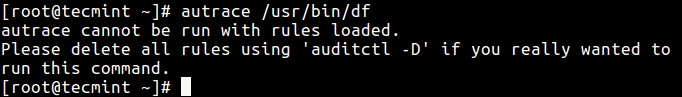

Sekiranya anda mempunyai peraturan audit yang hadir, Autrace Menunjukkan ralat berikut.

# autrace/usr/bin/df

Ralat Autrace

Ralat Autrace Mula -mula padamkan semua peraturan Auditd dengan arahan berikut.

# auditctl -d

Kemudian teruskan berlari Autrace dengan program sasaran anda. Dalam contoh ini, kita mengesan pelaksanaan perintah DF, yang menunjukkan penggunaan sistem fail.

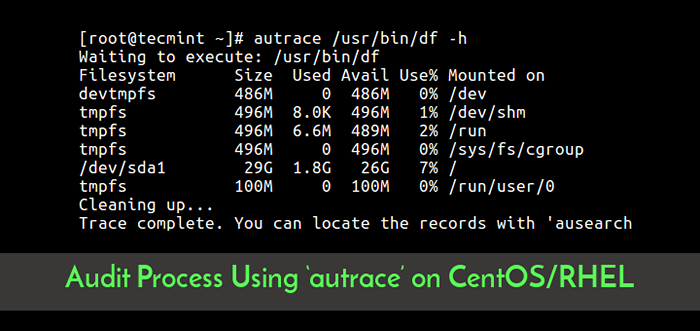

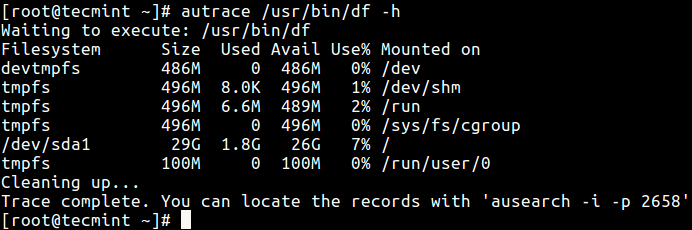

# autrace/usr/bin/df -h

Trace DF Command

Trace DF Command Dari tangkapan skrin di atas, anda boleh mencari semua entri log yang berkaitan dengan jejak, dari fail log audit menggunakan utiliti ausearch seperti berikut.

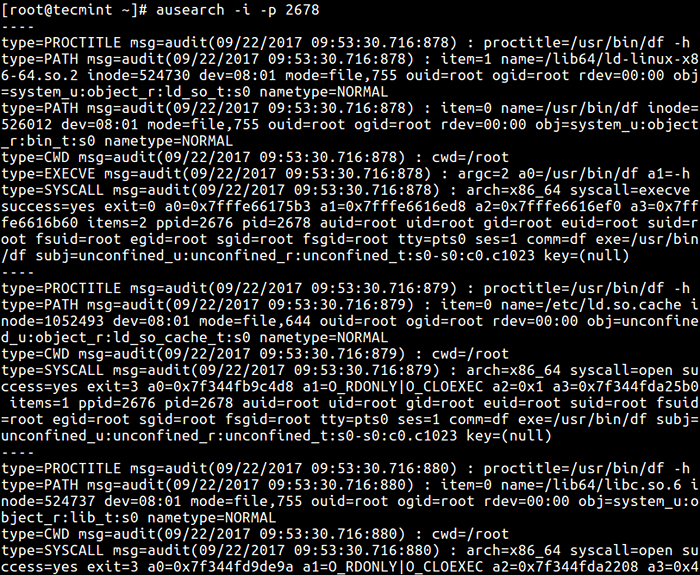

# ausearch -i -p 2678

Di mana pilihannya:

-i- Membolehkan menafsirkan nilai angka ke dalam teks.-p- lulus ID proses yang akan dicari.

Laporan Audit Perintah DF

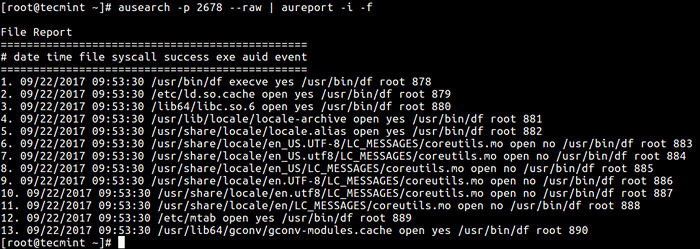

Laporan Audit Perintah DF Untuk menghasilkan laporan mengenai butiran jejak, anda boleh membina baris arahan ausearch dan aureport seperti ini.

# ausearch -p 2678 - -raw | aureport -i -f

Di mana:

--mentah- memberitahu AUSearch untuk menyampaikan input mentah ke Aureport.-f- Membolehkan pelaporan mengenai fail dan soket AF_UNIX.-i- membolehkan penafsiran nilai angka ke dalam teks.

Menjana laporan jejak arahan DF

Menjana laporan jejak arahan DF Dan menggunakan arahan di bawah, kami mengehadkan syscalls yang dikumpulkan kepada yang diperlukan untuk menganalisis penggunaan sumber proses DF.

# autrace -r/usr/bin/df -h

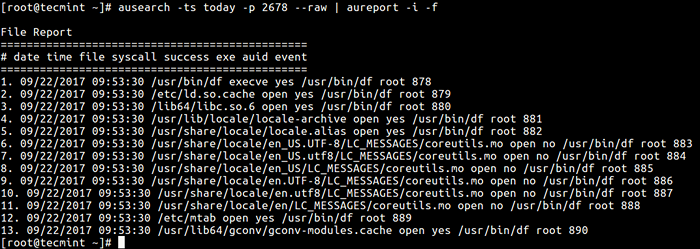

Dengan mengandaikan bahawa anda telah menafikan program untuk satu minggu yang lalu; bermaksud terdapat banyak maklumat yang dibuang dalam log audit. Untuk menghasilkan laporan untuk hanya rekod hari ini, gunakan -ts Bendera AUSearch untuk menentukan tarikh/masa permulaan untuk mencari:

# ausearch -ts hari ini -p 2678 - -raw | aureport -i -f

Menjana laporan jejak berdasarkan masa

Menjana laporan jejak berdasarkan masa Itu sahaja! Dengan cara ini anda dapat mengesan dan mengaudit proses linux khusus menggunakan Autrace alat, untuk maklumat lanjut semak halaman lelaki.

Anda juga boleh membaca panduan yang berkaitan dan berguna ini:

- SYSDIG - alat pemantauan dan penyelesaian masalah sistem yang kuat untuk Linux

- BCC - Alat pengesanan dinamik untuk pemantauan prestasi linux, rangkaian dan banyak lagi

- 30 Contoh 'PS Perintah' Berguna untuk Pemantauan Proses Linux

- CPUTOOL - Had dan kawalan CPU menggunakan sebarang proses di Linux

- Cari proses berjalan atas dengan memori tertinggi dan penggunaan CPU di Linux

Itu sahaja buat masa ini! Anda boleh mengemukakan sebarang pertanyaan atau berkongsi pemikiran mengenai artikel ini melalui komen dari bawah. Dalam artikel seterusnya, kami akan menerangkan cara mengkonfigurasi PAM (Modul Pengesahan Pluggable) untuk mengaudit input TTY untuk pengguna yang ditentukan CentOS/RHEL.

- « 10 Contoh Praktikal Menggunakan Wildcards Untuk Memadankan Nama File di Linux

- Chkservice - Cara mudah untuk menguruskan unit sistem di terminal »