Cara Mengakses Pelayan Jauh Menggunakan SSH Jump Host

- 4860

- 295

- Dana Hammes

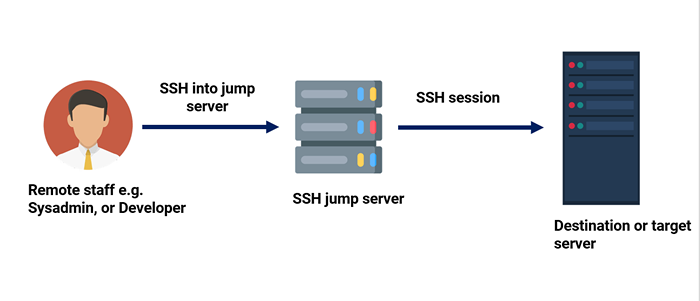

A Lompat tuan rumah (juga dikenali sebagai a pelayan melompat) adalah tuan rumah perantara atau gerbang SSH ke rangkaian terpencil, di mana sambungan boleh dibuat ke tuan rumah yang lain di zon keselamatan yang berbeza, sebagai contoh, zon demilitarized (DMZ). Ia menjembatani dua zon keselamatan yang berbeza dan menawarkan akses terkawal di antara mereka.

A Lompat tuan rumah harus sangat dijamin dan dipantau terutama apabila ia merangkumi rangkaian peribadi dan a DMZ dengan pelayan menyediakan perkhidmatan kepada pengguna di internet.

Senario klasik menyambung dari desktop atau komputer riba anda dari dalam rangkaian dalaman syarikat anda, yang sangat dijamin dengan firewall ke DMZ. Untuk menguruskan pelayan dengan mudah dalam DMZ, anda boleh mengaksesnya melalui a Lompat tuan rumah.

Ringkasnya, An SSH Jump Pelayan adalah pelayan Linux yang digunakan sebagai pintu masuk ke pelayan Linux lain di rangkaian peribadi melalui protokol SSH.

Dalam artikel ini, kami akan menunjukkan cara mengakses pelayan Linux jauh melalui a Lompat tuan rumah, dan juga kami akan mengkonfigurasi tetapan yang diperlukan dalam konfigurasi klien SSH pengguna anda.

Isi kandungan

1- Persediaan pelayan lompat ssh

- Alasan untuk mengkonfigurasi pelayan lompat ssh

- Cara membuat pelayan lompat ssh sederhana

- Senarai Jumphost Dinamik

- Senarai pelbagai jumphosts

- Senarai Jumphost Statik

- Menjadikan pelayan lompat ssh lebih selamat

Persediaan pelayan lompat ssh

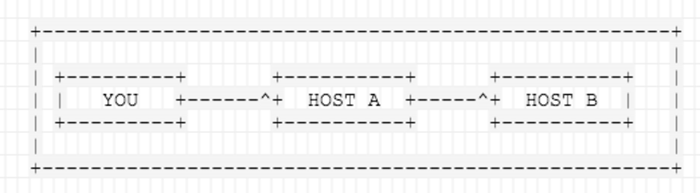

Pertimbangkan senario berikut.

SSH Jump Host

SSH Jump Host Untuk lebih jelas, di bawah adalah persediaan mudah yang menunjukkan peranan pelayan lompat ssh.

Persediaan pelayan lompat ssh

Persediaan pelayan lompat ssh Alasan untuk mengkonfigurasi pelayan lompat ssh

A Melompat Pelayan menyediakan pintu masuk ke infrastruktur anda dan mengurangkan permukaan serangan yang berpotensi untuk sumber anda. Ia juga menyediakan pengurusan peranti telus serta satu titik kemasukan ke sumber anda.

Perlu diingat bahawa semasa anda memasukkan pelayan lompat ke dalam infrastruktur anda, pastikan pelayan itu mengeras, jika tidak, ia akan menjadi sebaik yang tidak menggunakannya. Kami akan kembali kepada ini kemudian dalam tutorial ini.

Cara membuat pelayan lompat ssh sederhana

Marilah kita fokus pada bagaimana anda dapat membuat yang sederhana SSH Jump pelayan. Inilah persediaan ringkas kami.

- IP yang berasal: 105.68.76.85.

- Jump Server IP (kami akan memanggil jump host ini): 173.82.232.55.

- IP Destinasi (kami akan memanggil host_destination ini): 173.82.227.89.

Dalam senario di atas, anda mahu menyambung ke Hos 2 (173.82.227.89), Tetapi anda mesti pergi Tuan rumah 1 (173.82.232.55), kerana firewalling, routing, dan akses keistimewaan. Terdapat sebilangan sebab yang sah mengapa tuan rumah melompat diperlukan.

Senarai Jumphost Dinamik

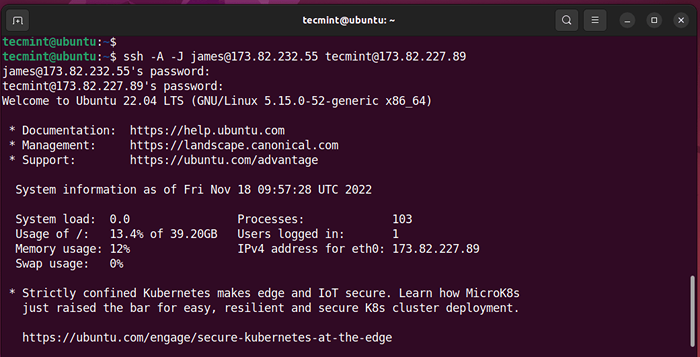

Cara paling mudah untuk menyambung ke pelayan sasaran melalui a Lompat tuan rumah menggunakan -A dan -J Bendera dari baris arahan. Ini memberitahu SSH untuk membuat sambungan ke hos melompat dan kemudian menubuhkan penghantaran TCP ke pelayan sasaran, dari sana (pastikan anda mempunyai log masuk SSH tanpa kata laluan antara mesin).

$ ssh -a -j [e -mel dilindungi] [e -mel dilindungi] pelayan

Contohnya, dalam persediaan kami, kami mempunyai pengguna yang dipanggil James dikonfigurasikan pada Pelayan melompat dan Tecmint dikonfigurasikan di destinasi atau sistem sasaran.

Perintah akan kelihatan seperti berikut dari IP yang berasal.

$ ssh -a -j [dilindungi e -mel] [dilindungi e -mel]

Perintah akan meminta anda untuk kata laluan pengguna pelayan lompat, diikuti dengan kata laluan sistem sasaran yang mana anda akan diberikan akses ke sistem sasaran.

Sambungkan Pelayan Menggunakan SSH Jump Host

Sambungkan Pelayan Menggunakan SSH Jump Host Jika nama pengguna atau pelabuhan pada mesin berbeza, tentukannya di terminal seperti yang ditunjukkan.

$ ssh -j [dilindungi e -mel]: port [dilindungi e -mel]: port

Senarai pelbagai jumphosts

Sintaks yang sama boleh digunakan untuk membuat lompatan ke atas beberapa pelayan.

$ ssh -j [dilindungi e -mel]: port, [dilindungi e -mel]: port [dilindungi e -mel]: port

Senarai Jumphost Statik

Senarai jumphost statik bermaksud, anda tahu jumphost atau Jumphosts bahawa anda perlu menyambungkan mesin. Oleh itu anda perlu menambah 'penghalaan' jumphost statik berikut ~/.ssh/config fail dan tentukan alias tuan rumah seperti yang ditunjukkan.

### Jumphost pertama. Tuan rumah yang boleh dicapai secara langsung VPS1 HostName VPS1.Contoh.org ### hos untuk melompat ke via jumphost1.Contoh.host org contabo HostName Contabo.Contoh.Org Proxyjump VPS1

Sekarang cuba sambungkan ke pelayan sasaran melalui a Lompat tuan rumah seperti yang ditunjukkan.

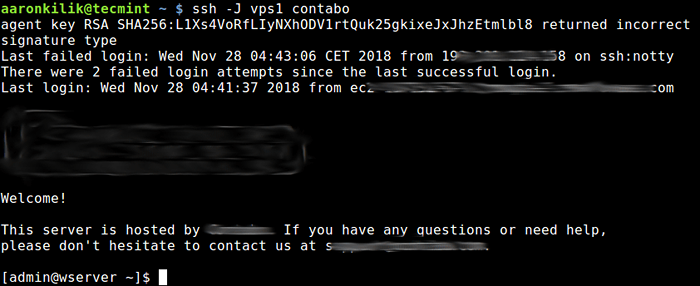

$ ssh -j vps1 contabo

Log masuk ke Target Host melalui Jumphost

Log masuk ke Target Host melalui Jumphost Kaedah kedua ialah menggunakan Proxycommand pilihan untuk menambah jumphost konfigurasi di dalam anda ~.ssh/config atau $ Rumah/.ssh/config fail seperti yang ditunjukkan.

Dalam contoh ini, tuan rumah sasaran adalah contabo, dan juga jumphost adalah VPS1.

Host VPS1 HostName VPS1.Contoh.org identitifile ~/.SSH/VPS1.PEM Pengguna EC2-User Host Contabo Hostname Contabo.Contoh.org identitifile ~/.SSH/CONTABOVPS PORT 22 Pentadbir Pengguna Proksi Perintah SSH -Q -W %H: %P VPS1

Simpan perubahan dan keluar dari fail. Untuk menggunakan perubahan, mulakan semula daemon SSH.

$ sudo systemctl mulakan semula ssh

Mari kita meneroka pilihan yang digunakan dalam fail konfigurasi:

-q- Ini bermaksud mod yang tenang. Ia menindas amaran dan mesej diagnostik.-W- Permintaan input dan output standard pada pelanggan diteruskan ke tuan rumah di port melalui saluran selamat.%h- Menentukan tuan rumah untuk menyambung ke.%ms- Menentukan port untuk menyambung ke hos jauh.

Ke 'melompat'Ke sistem destinasi dari IP asal anda melalui pelayan lompat, jalankan arahan berikut:

$ ssh contabo

Perintah di atas akan mula membuka sambungan SSH ke VPS1 di latar belakang yang terjejas oleh Proxycommand, Dan selepas itu, mulakan sesi SSH ke pelayan sasaran contabo.

[Anda mungkin juga suka: Cara Menghubungkan Linux Jauh melalui SSH Proxyjump dan Proxycommand]

Menjadikan pelayan lompat ssh lebih selamat

Salah satu cara membuat persediaan ini lebih selamat adalah dengan menyalin kunci SSH awam dari sistem asal ke Pelayan melompat, dan akhirnya ke sistem sasaran, dan kemudian melumpuhkan pengesahan kata laluan. Lihat panduan kami mengenai cara mengaktifkan pengesahan tanpa kata laluan SSH.

Di samping itu, lihat petua pengerasan pelayan SSH.

Juga, pastikan tiada data sensitif ditempatkan di dalam Melompat pelayan kerana ini boleh membawa kepada kebocoran kelayakan akses seperti nama pengguna dan kata laluan yang membawa kepada pelanggaran seluruh sistem.

Untuk maklumat lanjut, lihat halaman SSH Man atau rujuk: OpenSSH/Cookbxook/Proksi dan Lompat Hos.

Itu sahaja buat masa ini! Dalam artikel ini, kami telah menunjukkan cara mengakses pelayan jauh melalui hos lompat. Gunakan borang maklum balas di bawah untuk mengemukakan sebarang pertanyaan atau kongsi pendapat anda dengan kami.

- « Cara Menambah Hos Linux ke Pelayan Pemantauan Nagios Menggunakan Plugin NRPE

- Kerjaya di Linux adalah apa yang harus anda jalankan pada tahun 2023 »