Ketahui semua alamat IP hos langsung yang disambungkan di rangkaian di Linux

- 1443

- 202

- Chris Little I

Terdapat banyak alat pemantauan rangkaian yang anda dapati dalam ekosistem Linux, yang dapat menjana untuk anda ringkasan jumlah peranti di rangkaian termasuk semua alamat IP mereka dan banyak lagi.

Walau bagaimanapun, kadang -kadang apa yang anda perlukan mungkin merupakan alat baris arahan mudah yang dapat memberikan maklumat yang sama dengan menjalankan satu arahan.

Tutorial ini akan menjelaskan kepada anda bagaimana untuk mengetahui semua alamat IP tuan rumah langsung yang disambungkan ke rangkaian yang diberikan. Di sini, kami akan menggunakan alat NMAP untuk mengetahui semua alamat IP peranti yang disambungkan pada rangkaian yang sama.

Cadangan Baca: 29 Contoh Perintah 'NMAP' untuk Pentadbiran Sistem/Rangkaian

Nmap (borang pendek untuk Pemetaan rangkaian) adalah sumber terbuka, kuat dan alat perintah yang sangat serba boleh untuk meneroka rangkaian, melakukan imbasan keselamatan, audit rangkaian dan mencari pelabuhan terbuka pada mesin jauh dan banyak lagi.

Sekiranya anda tidak mempunyai Nmap Dipasang pada sistem anda, jalankan arahan yang sesuai di bawah untuk pengedaran anda untuk memasangnya:

$ sudo yum pasang nmap [on Topi merah sistem berasaskan] $ sudo dnf memasang nmap [on Fedora 22+ versi] $ sudo apt-get pemasangan nmap [on Debian/Ubuntu sistem berasaskan]

Sebaik sahaja anda mempunyai NMAP dipasang, sintaks untuk menggunakannya ialah:

$ nmap [jenis imbasan ...] pilihan spesifikasi sasaran

Di mana hujah spesifikasi sasaran, boleh digantikan oleh Nama Host, Alamat IP, rangkaian dan sebagainya.

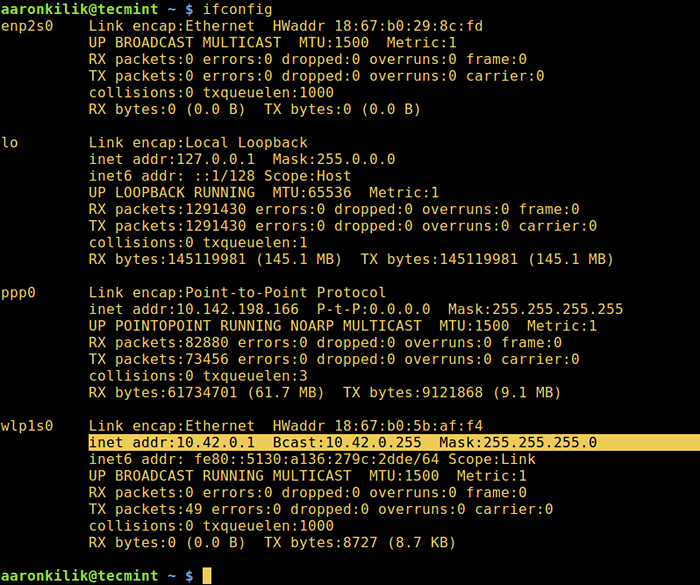

Oleh itu, untuk menyenaraikan alamat IP semua tuan rumah yang disambungkan ke rangkaian yang diberikan, pertama sekali mengenal pasti rangkaian dan topeng subnetnya menggunakan arahan IFCONFIG atau arahan IP seperti SO:

$ ifconfig atau $ ip addr show

Cari Butiran Rangkaian di Linux

Cari Butiran Rangkaian di Linux Seterusnya, jalankan Nmap Perintah di bawah:

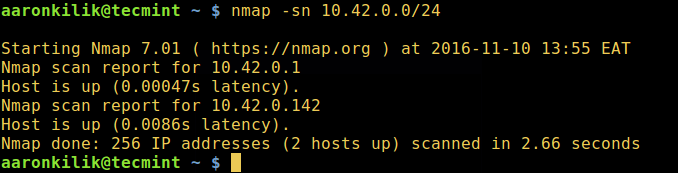

$ nmap -sn 10.42.0.0/24

Cari semua tuan rumah langsung di rangkaian

Cari semua tuan rumah langsung di rangkaian Dalam perintah di atas:

-sn- adalah jenis imbasan, yang bermaksud imbasan ping. Secara lalai, NMAP melakukan pengimbasan pelabuhan, tetapi imbasan ini akan melumpuhkan pengimbasan port.10.42.0.0/24- Adakah rangkaian sasaran, ganti dengan rangkaian sebenar anda.

Untuk maklumat penggunaan yang komprehensif, berusaha untuk melihat ke dalam halaman NMAP Man:

$ man nmap

Selain itu, jalankan NMAP tanpa sebarang pilihan dan hujah untuk melihat maklumat penggunaan yang diringkaskan:

$ nmap

Di samping itu, bagi mereka yang berminat untuk mempelajari teknik pengimbasan keselamatan di Linux, anda boleh membaca Panduan Praktikal ini untuk NMAP di Kali Linux.

Nah, itu buat masa ini, ingatlah untuk menghantar soalan atau komen anda melalui borang tindak balas di bawah. Anda juga boleh berkongsi dengan kami kaedah lain untuk menyenaraikan alamat IP semua peranti yang disambungkan ke rangkaian tertentu.

- « Urus Infrastruktur Direktori Aktif Samba4 dari Windows10 melalui RSAT - Bahagian 3

- Lolcat - alat baris arahan untuk mengeluarkan pelangi warna di terminal linux »