Panduan Praktikal untuk NMAP (Pengimbas Keselamatan Rangkaian) di Kali Linux

- 3886

- 808

- Dave Kreiger V

Dalam artikel kedua Kali Linux, alat rangkaian yang dikenali sebagai 'nmap' akan dibincangkan. Walaupun nmap bukan alat kali-only, ia adalah salah satu alat pemetaan rangkaian yang paling berguna di kali.

- Panduan Pemasangan Kali Linux Untuk Pemula - Bahagian 1

Nmap, ringkasan untuk Pemetaan rangkaian, dikekalkan oleh Gordon Lyon (Lebih lanjut mengenai Mr. Lyon di sini: http: // tidak selamat.org/fyodor/) dan digunakan oleh banyak profesional keselamatan di seluruh dunia.

Utiliti berfungsi di Linux dan Windows dan merupakan baris arahan (CLI) didorong. Walau bagaimanapun, bagi mereka yang sedikit pemula baris arahan, terdapat frontend grafik yang indah untuk NMAP yang dipanggil Zenmap.

Sangat disyorkan bahawa individu mempelajari versi CLI NMAP kerana ia memberikan lebih banyak fleksibiliti jika dibandingkan dengan edisi grafik Zenmap.

Apa tujuan nmap berkhidmat? Soalan hebat. Nmap membolehkan pentadbir dengan cepat dan teliti belajar tentang sistem di rangkaian, oleh itu nama, pemetaan rangkaian atau nmap.

NMAP mempunyai keupayaan untuk mencari tuan rumah secara langsung serta perkhidmatan yang berkaitan dengan tuan rumah tersebut. Fungsi NMAP dapat dilanjutkan lebih jauh dengan enjin skrip NMAP, sering disingkat sebagai NSE.

Enjin skrip ini membolehkan pentadbir untuk membuat skrip dengan cepat yang boleh digunakan untuk menentukan sama ada kelemahan yang baru ditemui ada di rangkaian mereka. Banyak skrip telah dibangunkan dan disertakan dengan kebanyakan pemasangan NMAP.

Kata yang berhati -hati - nmap biasanya digunakan oleh orang yang mempunyai niat baik dan buruk. Berhati -hati perlu diambil untuk memastikan bahawa anda tidak menggunakan nmap terhadap sistem yang kebenarannya secara eksplisit disediakan dalam perjanjian bertulis/undang -undang. Sila gunakan berhati -hati semasa menggunakan alat nmap.

Keperluan Sistem

- Kali Linux (NMAP boleh didapati dalam sistem operasi dan fungsi lain yang serupa dengan panduan ini).

- Komputer lain dan kebenaran untuk mengimbas komputer dengan NMAP - ini sering dilakukan dengan mudah dengan perisian seperti VirtualBox dan penciptaan mesin maya.

- Untuk mesin yang baik untuk berlatih, sila baca Metasploitable 2

- Muat turun untuk ms2 metasploitable2

- Sambungan kerja yang sah ke rangkaian atau jika menggunakan mesin maya, sambungan rangkaian dalaman yang sah untuk kedua -dua mesin.

Kali Linux - Bekerja dengan NMAP

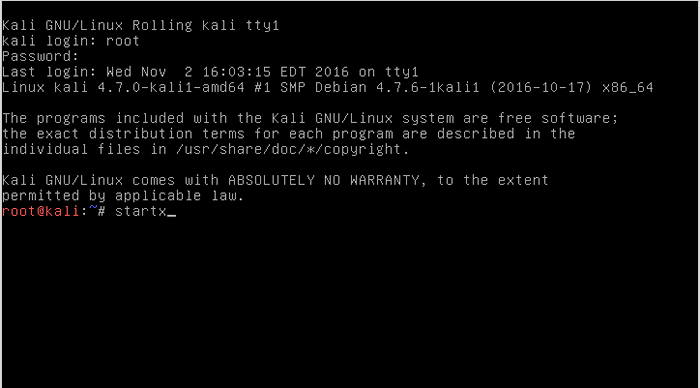

Langkah pertama untuk bekerja dengan NMAP adalah untuk log masuk ke mesin Kali Linux dan jika dikehendaki, mulakan sesi grafik (artikel pertama ini dalam siri ini dipasang Kali Linux dengan persekitaran desktop XFCE).

Semasa pemasangan, pemasang akan mendorong pengguna untuk 'akar'Kata laluan pengguna yang diperlukan untuk log masuk. Setelah log masuk ke mesin Kali Linux, menggunakan arahan 'startx'Persekitaran Desktop XFCE boleh dimulakan - perlu diperhatikan bahawa NMAP tidak memerlukan persekitaran desktop untuk dijalankan.

# startx

Mula Persekitaran Desktop di Kali Linux

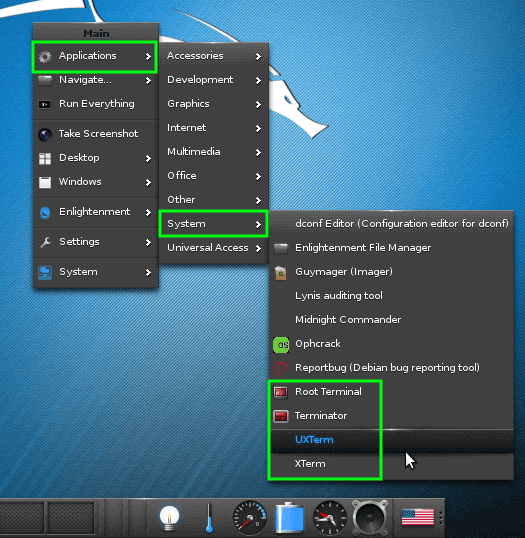

Mula Persekitaran Desktop di Kali Linux Sekali log masuk Xfce, tetingkap terminal perlu dibuka. Dengan mengklik latar belakang desktop, menu akan muncul. Menavigasi ke terminal boleh dilakukan seperti berikut: Aplikasi -> Sistem -> 'Xterm'Atau'Uxterm'Atau'Terminal akar'.

Penulis adalah peminat program shell yang dipanggil 'Terminator' tetapi ini mungkin tidak muncul dalam pemasangan lalai Kali Linux. Semua program shell yang disenaraikan akan berfungsi untuk tujuan nmap.

Pelancaran Terminal di Kali Linux

Pelancaran Terminal di Kali Linux Setelah terminal telah dilancarkan, keseronokan nmap dapat dimulakan. Untuk tutorial ini, rangkaian peribadi dengan mesin Kali dan mesin metasploitable telah dibuat.

Ini menjadikan perkara -perkara lebih mudah dan lebih selamat kerana rangkaian rangkaian swasta akan memastikan bahawa imbasan kekal pada mesin selamat dan menghalang mesin metasploitable yang terdedah daripada dikompromikan oleh orang lain.

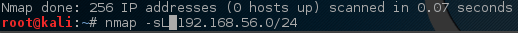

Cara mencari tuan rumah langsung di rangkaian saya?

Dalam contoh ini, kedua -dua mesin berada di peribadi 192.168.56.0/24 rangkaian. Mesin Kali mempunyai alamat IP 192.168.56.101 dan mesin metasploitable yang akan diimbas mempunyai alamat IP 192.168.56.102.

Katakan walaupun maklumat alamat IP tidak tersedia. Imbasan nmap cepat dapat membantu menentukan apa yang hidup di rangkaian tertentu. Imbasan ini dikenali sebagai 'Senarai mudah'imbasan oleh itu -sl Argumen yang diserahkan kepada arahan NMAP.

# nmap -sl 192.168.56.0/24

NMAP - Rangkaian imbasan untuk tuan rumah langsung

NMAP - Rangkaian imbasan untuk tuan rumah langsung Malangnya, imbasan awal ini tidak mengembalikan tuan rumah langsung. Kadang -kadang ini adalah faktor dalam cara sistem operasi tertentu mengendalikan trafik rangkaian imbasan pelabuhan.

Cari dan ping semua tuan rumah hidup di rangkaian saya

Tidak perlu risau, terdapat beberapa cara yang NMAP telah tersedia untuk mencari mesin ini. Trik seterusnya ini akan memberitahu Nmap untuk hanya cuba ping semua alamat di 192.168.56.0/24 rangkaian.

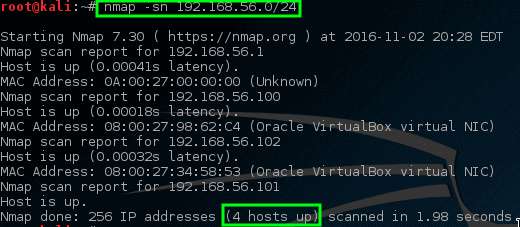

# nmap -sn 192.168.56.0/24

Nmap - ping semua tuan rumah rangkaian langsung yang disambungkan

Nmap - ping semua tuan rumah rangkaian langsung yang disambungkan Kali ini NMAP mengembalikan beberapa calon tuan rumah untuk mengimbas! Dalam perintah ini, -sn melumpuhkan tingkah laku lalai NMAP untuk cuba mengimbas pelabuhan tuan rumah dan hanya mempunyai nmap cuba untuk ping tuan rumah.

Cari pelabuhan terbuka pada tuan rumah

Mari cuba membiarkan port NMAP mengimbas tuan rumah khusus ini dan lihat apa yang muncul.

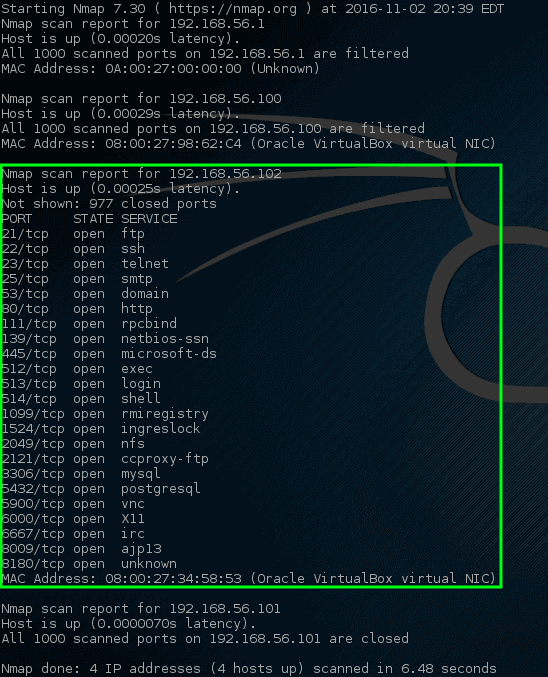

# nmap 192.168.56.1,100-102

NMAP - Pelabuhan rangkaian mengimbas pada tuan rumah

NMAP - Pelabuhan rangkaian mengimbas pada tuan rumah Wow! Kali ini nmap memukul lombong emas. Tuan rumah ini mempunyai sedikit pelabuhan rangkaian terbuka.

Pelabuhan ini semua menunjukkan sejenis perkhidmatan mendengar di mesin tertentu ini. Mengingati dari sebelumnya, 192.168.56.102 Alamat IP diberikan kepada mesin terdedah metasploitabitabi dengan mengapa terdapat banyak pelabuhan terbuka pada tuan rumah ini.

Memiliki banyak pelabuhan ini dibuka pada kebanyakan mesin sangat tidak normal sehingga mungkin idea bijak untuk menyiasat mesin ini sedikit lebih dekat. Pentadbir dapat menjejaki mesin fizikal di rangkaian dan melihat mesin secara tempatan tetapi itu tidak akan menyeronokkan terutama apabila NMAP dapat melakukannya untuk kami lebih cepat!

Cari perkhidmatan yang mendengar di pelabuhan di tuan rumah

Imbasan seterusnya ini adalah imbasan perkhidmatan dan sering digunakan untuk menentukan perkhidmatan apa yang boleh didengar di pelabuhan tertentu di mesin.

NMAP akan menyiasat semua pelabuhan terbuka dan cuba untuk merebut maklumat dari perkhidmatan yang dijalankan di setiap pelabuhan.

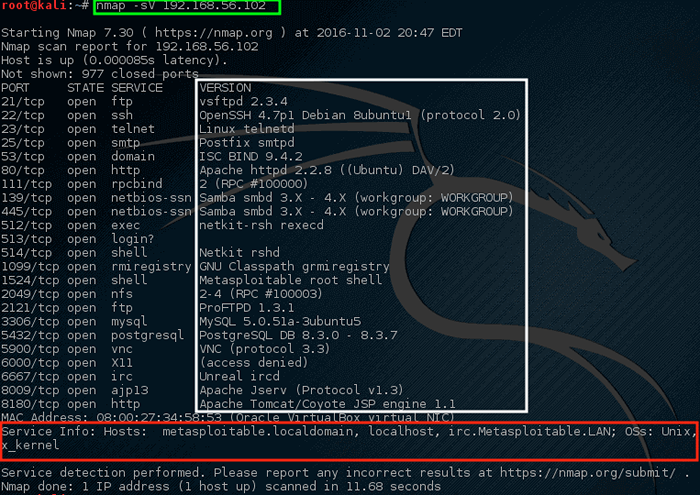

# nmap -sv 192.168.56.102

Nmap - imbasan perkhidmatan rangkaian mendengar pelabuhan

Nmap - imbasan perkhidmatan rangkaian mendengar pelabuhan Perhatikan kali ini NMAP memberikan beberapa cadangan mengenai apa yang difikirkan oleh NMAP mungkin berjalan di port tertentu ini (diserlahkan di dalam kotak putih). Juga, NMAP juga cuba menentukan maklumat mengenai sistem pengendalian yang berjalan pada mesin ini serta nama hosnya (dengan kejayaan besar juga!).

Melihat melalui output ini harus menimbulkan beberapa kebimbangan untuk pentadbir rangkaian. Baris pertama mendakwa bahawa Vsftpd versi 2.3.4 sedang berjalan di mesin ini! Itu versi VSFTPD yang sangat lama.

Mencari melalui Exploitdb, Kerentanan yang serius ditemui pada tahun 2011 untuk versi tertentu ini (ID Exploitdb - 17491).

Cari log masuk FTP tanpa nama pada tuan rumah

Mari kita nmap melihat lebih dekat di pelabuhan ini dan lihat apa yang dapat ditentukan.

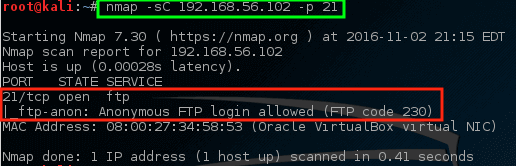

# nmap -sc 192.168.56.102 -p 21

NMAP - Imbas jawatan tertentu di mesin

NMAP - Imbas jawatan tertentu di mesin Dengan arahan ini, NMAP diarahkan untuk menjalankan skrip lalainya (-sc) di port FTP (-p 21) di tuan rumah. Walaupun ia mungkin atau mungkin tidak menjadi masalah, NMAP mengetahui bahawa log masuk FTP tanpa nama dibenarkan pada pelayan ini.

Periksa kelemahan pada tuan rumah

Ini dipasangkan dengan pengetahuan terdahulu mengenai VSFTD yang mempunyai kelemahan lama harus menimbulkan kebimbangan. Mari kita lihat jika NMAP mempunyai skrip yang cuba memeriksa kelemahan VSFTPD.

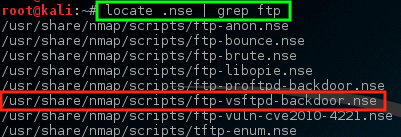

# cari .NSE | grep ftp

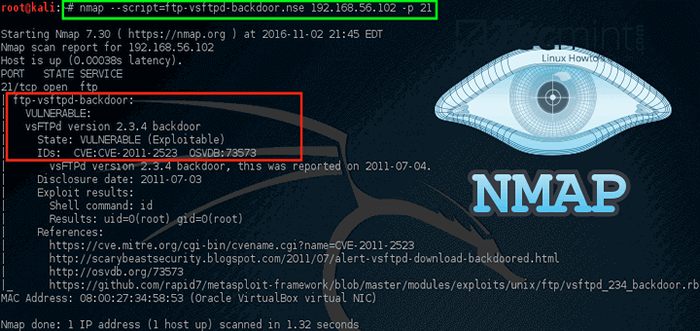

Nmap - imbasan vsftpd kelemahan

Nmap - imbasan vsftpd kelemahan Perhatikan bahawa NMAP mempunyai Nse Skrip sudah dibina untuk masalah backdoor VSFTPD! Mari cuba menjalankan skrip ini terhadap tuan rumah ini dan lihat apa yang berlaku tetapi pertama -tama mungkin penting untuk mengetahui cara menggunakan skrip.

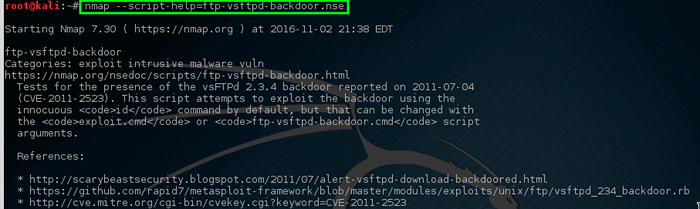

# nmap --cript-help = ftp-vsftd-backdoor.nse

Belajar penggunaan skrip nmap nse

Belajar penggunaan skrip nmap nse Membaca melalui penerangan ini, jelas bahawa skrip ini boleh digunakan untuk cuba melihat apakah mesin tertentu ini terdedah kepada Exploitdb Isu yang dikenal pasti sebelum ini.

Mari jalankan skrip dan lihat apa yang berlaku.

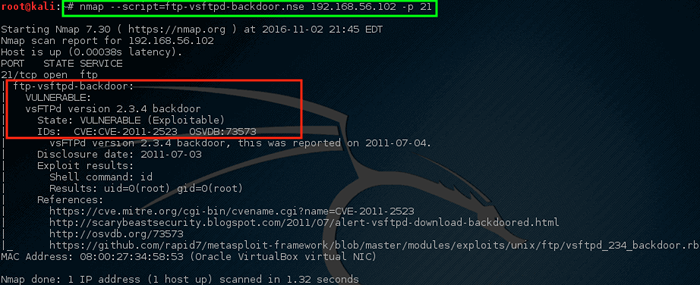

# nmap --cript = ftp-vsftpd-backdoor.NSE 192.168.56.102 -p 21

Nmap - imbasan tuan rumah untuk terdedah

Nmap - imbasan tuan rumah untuk terdedah Yikes! Skrip NMAP mengembalikan beberapa berita berbahaya. Mesin ini mungkin calon yang baik untuk siasatan yang serius. Ini tidak bermaksud bahawa mesin itu dikompromikan dan digunakan untuk perkara -perkara yang mengerikan/dahsyat tetapi ia harus membawa beberapa kebimbangan kepada pasukan rangkaian/keselamatan.

Nmap mempunyai keupayaan untuk menjadi sangat selektif dan sangat tenang. Sebilangan besar dari apa yang telah dilakukan setakat ini telah berusaha untuk memastikan trafik rangkaian NMAP agak tenang tetapi mengimbas rangkaian milik peribadi dalam fesyen ini boleh menjadi sangat memakan masa.

Nmap mempunyai keupayaan untuk melakukan imbasan yang lebih agresif yang sering akan menghasilkan banyak maklumat yang sama tetapi dalam satu arahan dan bukannya beberapa. Mari kita lihat output imbasan yang agresif (ambil perhatian - imbasan yang agresif boleh menetapkan sistem pengesanan/pencegahan pencerobohan!).

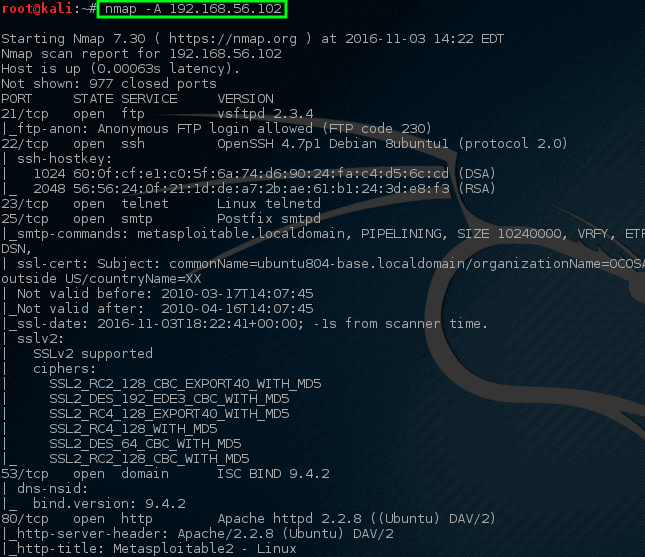

# nmap -a 192.168.56.102

Nmap - imbasan rangkaian lengkap pada tuan rumah

Nmap - imbasan rangkaian lengkap pada tuan rumah Perhatikan kali ini, dengan satu arahan, NMAP telah mengembalikan banyak maklumat yang dikembalikan lebih awal mengenai pelabuhan terbuka, perkhidmatan, dan konfigurasi yang dijalankan pada mesin tertentu ini. Kebanyakan maklumat ini dapat digunakan untuk membantu menentukan cara melindungi mesin ini serta untuk menilai perisian apa yang ada di rangkaian.

Ini hanya pendek, senarai pendek dari banyak perkara berguna yang NMAP dapat digunakan untuk mencari di segmen tuan rumah atau rangkaian. Adalah sangat mendesak agar individu terus bereksperimen dengan NMAP dengan cara terkawal pada rangkaian yang dimiliki oleh individu (Jangan berlatih dengan mengimbas entiti lain!).

Terdapat panduan rasmi mengenai Pengimbasan Rangkaian NMAP oleh pengarang Gordon Lyon, Boleh didapati dari Amazon.

Sila hantar komen atau pertanyaan (atau lebih banyak petua/nasihat mengenai imbasan NMAP)!

Sila hantar komen atau pertanyaan (atau lebih banyak petua/nasihat mengenai imbasan NMAP)!

- « 13 Konfigurasi Rangkaian Linux dan Perintah Penyelesaian Masalah

- 10 Linux Dig (Domain Maklumat Groper) Perintah untuk pertanyaan DNS »