5 Pemantauan Log Sumber Terbuka dan Alat Pengurusan untuk Linux

- 3287

- 386

- Clay Weber

Apabila sistem operasi seperti Linux sedang berjalan, terdapat banyak peristiwa yang berlaku dan proses yang berjalan di latar belakang untuk membolehkan penggunaan sumber sistem yang cekap dan boleh dipercayai. Peristiwa ini mungkin berlaku dalam perisian sistem misalnya di dalamnya atau sistemd proses atau aplikasi pengguna seperti Apache, Mysql, Ftp, dan banyak lagi.

Untuk memahami keadaan sistem dan aplikasi yang berbeza dan bagaimana mereka bekerja, pentadbir sistem perlu terus mengkaji fail log setiap hari dalam persekitaran pengeluaran.

Anda boleh bayangkan perlu mengkaji semula logfile dari beberapa bidang sistem dan aplikasi, di sinilah sistem pembalakan berguna. Mereka membantu memantau, mengkaji, menganalisis dan menjana laporan dari logfil yang berbeza seperti yang dikonfigurasikan oleh pentadbir sistem.

Anda mungkin juga berminat:

- Cara Memantau Penggunaan Sistem, Pemadaman dan Selesaikan Sistem Linux

- Cara Mengurus Log Pelayan (Konfigurasikan dan Putar) di Linux

- Cara memantau log pelayan Linux masa nyata dengan log.alat io

Dalam artikel ini, kita akan melihat empat sistem pengurusan pembalakan sumber terbuka yang paling banyak digunakan di Linux hari ini, protokol pembalakan standard paling banyak jika tidak semua pengagihan hari ini adalah Syslog.

Isi kandungan

1- 1. ManageEngine EventLog Analyzer

- 2. Graylog 2

- 3. Logcheck

- 4. Logwatch

- 5. Logstash

- Ringkasan

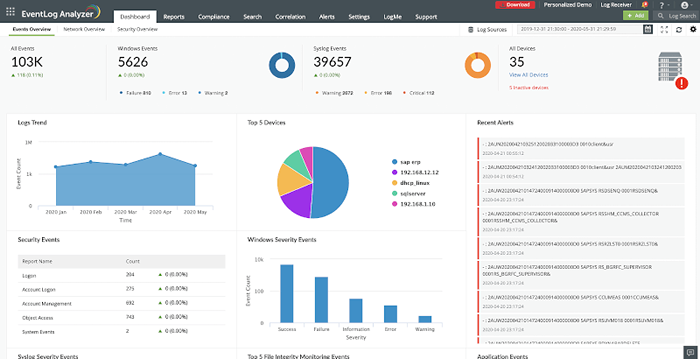

1. ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer adalah penyelesaian pengurusan log di premis yang direka untuk perniagaan dari semua saiz di pelbagai industri seperti teknologi maklumat, kesihatan, runcit, kewangan, pendidikan, dan banyak lagi. Penyelesaian ini menyediakan pengguna dengan koleksi log berasaskan dan agen tanpa ejen, keupayaan parsing log, enjin carian log yang kuat, dan pilihan pengarkiban log.

Dengan fungsi pengauditan peranti rangkaian, ia membolehkan pengguna memantau peranti pengguna akhir, firewall, router, suis, dan banyak lagi dalam masa nyata. Penyelesaian memaparkan data yang dianalisis dalam bentuk graf dan laporan intuitif.

Mekanisme Pengesanan Insiden Analyzer EventLog seperti korelasi log peristiwa, perisikan ancaman, pelaksanaan rangka kerja Miter ATT & CK, analisis ancaman lanjutan, dan banyak lagi, membantu ancaman keselamatan sebaik sahaja ia berlaku.

Sistem amaran masa nyata memberi amaran kepada pengguna mengenai aktiviti yang mencurigakan, jadi mereka dapat mengutamakan ancaman keselamatan berisiko tinggi. Dan dengan sistem tindak balas insiden automatik, SOCS dapat mengurangkan potensi ancaman.

Penyelesaian ini juga membantu pengguna untuk mematuhi pelbagai piawaian pematuhan IT seperti PCI DSS, ISO 27001, GLBA, SOX, HIPAA, CCPA, GDPR, dan banyak lagi. Perkhidmatan berasaskan langganan ditawarkan bergantung kepada bilangan sumber log untuk pemantauan. Sokongan disediakan kepada pengguna melalui telefon, video produk, dan pangkalan pengetahuan dalam talian.

ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer 2. Graylog 2

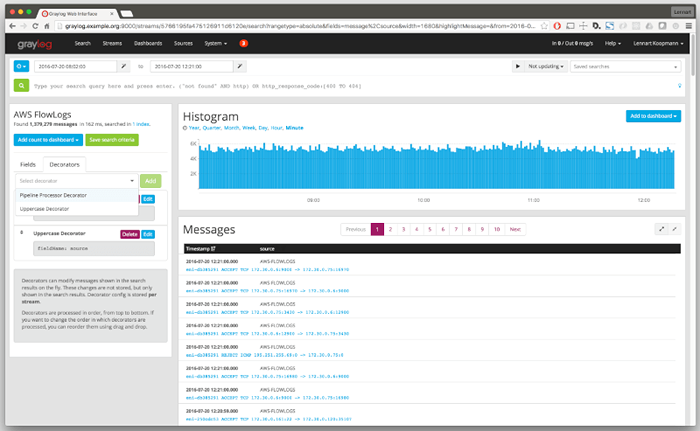

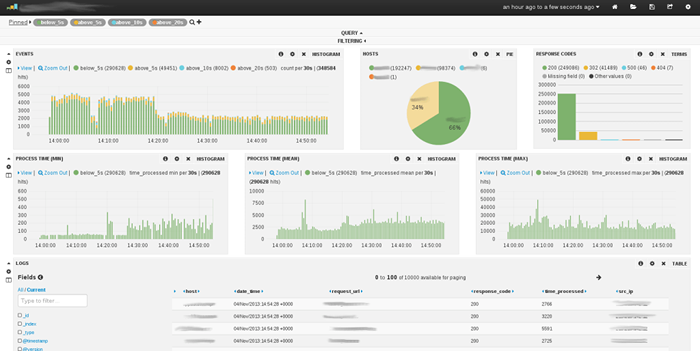

GrayLog adalah alat pengurusan pembalakan berpusat yang terkemuka dan kuat yang digunakan secara meluas untuk mengumpul dan mengkaji semula log di pelbagai persekitaran termasuk persekitaran ujian dan pengeluaran. Sangat mudah untuk ditubuhkan dan sangat disyorkan untuk perniagaan kecil.

Graylog - Pengurusan Log terkemuka Linux

Graylog - Pengurusan Log terkemuka Linux Graylog Membantu anda dengan mudah mengumpul data dari pelbagai peranti termasuk suis rangkaian, router, dan titik akses tanpa wayar. Ia disatukan dengan Elasticsearch Enjin dan Leverage Analytics Mongodb untuk menyimpan data dan balak yang dikumpulkan menawarkan pandangan yang mendalam dan membantu dalam masalah masalah dan kesilapan sistem penyelesaian masalah.

Dengan Graylog, anda mendapat webui yang kemas dan mengantuk dengan papan pemuka sejuk yang membantu anda mengesan data dengan lancar. Juga, anda mendapat satu set alat dan fungsi bagus yang membantu dalam pengauditan pematuhan, carian ancaman dan banyak lagi. Anda boleh mengaktifkan pemberitahuan sedemikian rupa sehingga amaran dicetuskan apabila keadaan tertentu dipenuhi atau masalah berlaku.

Keseluruhan, Graylog Adakah pekerjaan yang cukup baik untuk menyusun sejumlah besar data dan memudahkan mencari dan menganalisis data. Versi terbaru adalah Graylog 4.0 dan menawarkan ciri -ciri baru seperti mod gelap, integrasi dengan kendur dan Elasticsearch 7 Dan banyak lagi.

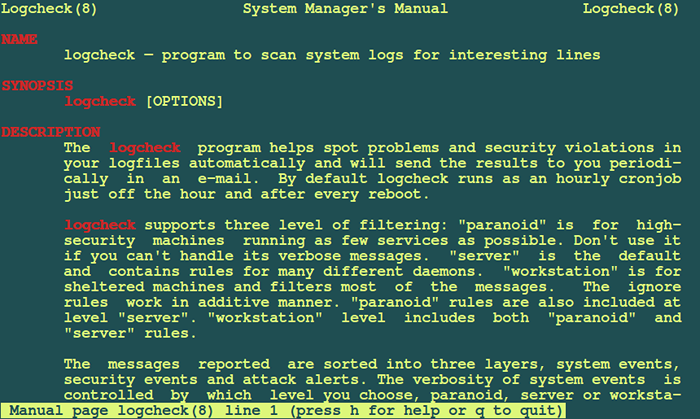

3. Logcheck

Logcheck adalah satu lagi alat pemantauan log sumber terbuka yang dijalankan sebagai pekerjaan cron. Ia menyaring beribu -ribu fail log untuk mengesan pelanggaran atau peristiwa sistem yang dicetuskan. LogCheck kemudian menghantar ringkasan terperinci mengenai makluman ke alamat e -mel yang dikonfigurasikan untuk memberi amaran kepada pasukan operasi mengenai isu seperti pelanggaran yang tidak dibenarkan atau kesalahan sistem.

LogCheck mengimbas log sistem

LogCheck mengimbas log sistem Tiga tahap penapisan logfile yang berbeza dibangunkan dalam sistem pembalakan ini yang termasuk:

- Paranoid: dimaksudkan untuk sistem keselamatan tinggi yang menjalankan sedikit perkhidmatan yang mungkin.

- Pelayan: ini adalah tahap penapisan lalai untuk logcheck dan peraturannya ditakrifkan untuk banyak daemon sistem yang berbeza. Peraturan yang ditakrifkan di bawah paras paranoid juga termasuk di bawah tahap ini.

- Stesen kerja: Ini untuk sistem terlindung dan membantu menapis kebanyakan mesej. Ia juga termasuk peraturan yang ditakrifkan di bawah tahap paranoid dan pelayan.

LogCheck juga mampu menyusun mesej yang dilaporkan kepada tiga lapisan yang mungkin termasuk, peristiwa keselamatan, peristiwa sistem, dan makluman serangan sistem. Pentadbir Sistem boleh memilih tahap butiran mengenai peristiwa sistem yang dilaporkan bergantung pada tahap penapisan walaupun ini tidak menjejaskan peristiwa keselamatan dan makluman serangan sistem.

LogCheck menyediakan ciri -ciri berikut:

- Templat laporan yang telah ditetapkan.

- Mekanisme untuk penapisan log menggunakan ungkapan biasa.

- Pemberitahuan e -mel segera.

- Makluman keselamatan segera.

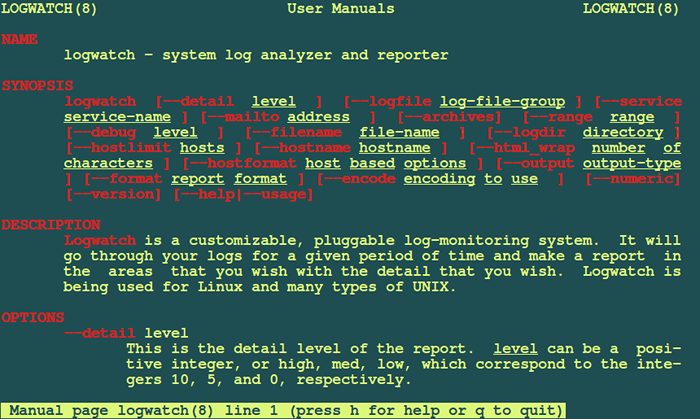

4. Logwatch

LogWatch adalah aplikasi log dan analisis log sumber terbuka dan sangat disesuaikan. Ia memasangkan sistem dan log aplikasi dan menghasilkan laporan mengenai bagaimana aplikasi berjalan. Laporan itu dihantar sama ada pada baris arahan atau melalui alamat e -mel yang berdedikasi.

Logwatch Linux Log Analyzer

Logwatch Linux Log Analyzer Anda boleh menyesuaikan logwatch dengan mudah ke pilihan anda dengan mengubahsuai parameter di /etc/logwatch/conf jalan. Ia juga menyediakan sesuatu yang lebih baik dalam cara skrip perl pra-ditulis untuk membuat parsing log lebih mudah.

Logwatch Dilengkapi dengan pendekatan bertingkat dan terdapat 3 lokasi utama di mana butiran konfigurasi ditakrifkan:

- /usr/share/logwatch/lalai.conf/*

- /etc/logwatch/conf/dist.conf/*

- /etc/logwatch/conf/*

Semua tetapan lalai ditakrifkan dalam /usr/share/logwatch/lalai.conf/logwatch.Conf fail. Amalan yang disyorkan adalah meninggalkan fail ini utuh dan sebaliknya membuat fail konfigurasi anda sendiri di /etc/logwatch/conf/ jalan dengan menyalin fail konfigurasi asal dan kemudian menentukan tetapan tersuai anda.

Versi terkini Logwatch adalah versi 7.5.5 dan ia memberikan sokongan untuk menanyakan sistemd jurnal secara langsung menggunakan JournalCtl. Sekiranya anda tidak mampu membeli alat pengurusan log proprietari, Logwatch akan memberi anda ketenangan fikiran dalam mengetahui bahawa semua peristiwa akan dilog masuk dan pemberitahuan yang disampaikan sekiranya berlaku sesuatu.

5. Logstash

Logstash adalah saluran paip pemprosesan data pelayan sumber terbuka yang menerima data dari pelbagai sumber termasuk fail tempatan, atau sistem yang diedarkan seperti S3. Ia kemudian memproses kayu balak dan menyerupai mereka ke platform seperti Elasticsearch di mana mereka dianalisis dan diarkibkan di kemudian hari. Ini alat yang cukup kuat kerana ia dapat menelan jumlah kayu dari pelbagai aplikasi dan kemudian mengeluarkannya ke pangkalan data atau enjin yang berbeza pada masa yang sama.

LogStash: Kumpulkan, Menguraikan, dan Mengubah Log

LogStash: Kumpulkan, Menguraikan, dan Mengubah Log Logstash struktur data tidak berstruktur dan melakukan carian geolokasi, menonjolkan data peribadi, dan skala merentasi pelbagai nod juga. Terdapat senarai sumber data yang luas yang boleh anda logstash mendengar paip termasuk SNMP, degupan jantung, syslog, kafka, boneka, log acara Windows, dll.

Logstash bergantung pada 'rentak'yang merupakan pengirim data ringan yang memberi makan data untuk memasuki parsing dan penstrukturan dll. Data kemudiannya dihantar ke destinasi lain seperti Google Cloud, MongoDB, dan Elasticsearch untuk Pengindeksan. Logstash adalah komponen utama timbunan elastik yang membolehkan pengguna menyusun data dalam bentuk apa pun, menghuraikannya dan menggambarkannya pada papan pemuka interaktif.

Lebih -lebih lagi, itu Logstash menikmati sokongan komuniti yang meluas dan kemas kini biasa.

Ringkasan

Itu sekarang dan ingat bahawa ini bukan semua sistem pengurusan log yang tersedia yang boleh anda gunakan di Linux. Kami akan terus mengkaji dan mengemas kini senarai dalam artikel masa depan, saya harap anda dapati artikel ini berguna dan anda boleh memberitahu kami tentang alat atau sistem pembalakan penting lain di luar sana dengan meninggalkan komen.

- « Cara memasang dan menyediakan pelayan linux tanpa kepala

- Cara Menggunakan Perintah 'Kepala' di Linux [8 Contoh Berguna] »