22 arahan rangkaian linux untuk sysadmin

- 1998

- 144

- Noah Torp

Tugas rutin pentadbir sistem termasuk mengkonfigurasi, mengekalkan, menyelesaikan masalah, dan mengurus pelayan dan rangkaian dalam pusat data. Terdapat banyak alat dan utiliti di Linux yang direka untuk tujuan pentadbiran.

Dalam artikel ini, kami akan mengkaji beberapa alat dan utiliti baris arahan yang paling banyak digunakan untuk pengurusan rangkaian di Linux, di bawah kategori yang berbeza. Kami akan menerangkan beberapa contoh penggunaan biasa, yang akan menjadikan pengurusan rangkaian lebih mudah di Linux.

Pada halaman ini

- Perintah ifconfig

- Perintah IP

- Perintah IFUP

- Perintah Ethtool

- perintah ping

- Perintah Traceroute

- Perintah MTR

- Perintah laluan

- perintah nmcli

- perintah netstat

- perintah ss

- Perintah NC

- perintah nmap

- arahan tuan rumah

- Perintah penggali

- perintah nslookup

- perintah tcpdump

- Utiliti Wireshark

- Alat BMON

- Firewall iptables

- Firewalld

- UFW Firewall

- Cara Menggunakan Skrip Enjin Skrip NMAP (NSE) di Linux

- Panduan Praktikal untuk NMAP (Pengimbas Keselamatan Rangkaian) di Kali Linux

- Ketahui semua alamat IP hos langsung yang disambungkan di rangkaian di Linux

- Panduan Asas mengenai Petua / Perintah Firewall (Linux Firewall)

- 25 Peraturan Firewall Berguna Berguna Setiap Pentadbir Linux Harus Tahu

- Cara Menyiapkan Firewall Iptables untuk membolehkan akses jauh ke perkhidmatan

- Cara menyekat permintaan ICMP ping ke sistem linux

- Peraturan 'firewalld' berguna untuk mengkonfigurasi dan menguruskan firewall di Linux

- Cara Mengkonfigurasi 'Firewalld' di Rhel/Centos 7 dan Fedora 21

- Cara Memulakan/Berhenti dan Dayakan/Lumpuhkan Firewalld dan Firewall di Linux

- Menyediakan Samba dan Konfigurasikan Firewalld dan Selinux untuk membolehkan perkongsian fail pada Linux/Windows

- « Cara mengkonfigurasi tuan rumah maya Apache di Rocky Linux

- Top 5 Alat Perisian untuk Linux dengan Penyulitan Data »

Senarai ini sama-sama berguna untuk jurutera rangkaian Linux sepenuh masa.

Konfigurasi Rangkaian, Penyelesaian Masalah, dan Alat Debugging

1. Perintah ifconfig

ifconfig adalah alat antara muka baris arahan untuk konfigurasi antara muka rangkaian dan juga digunakan untuk memulakan antara muka pada masa boot sistem. Sebaik sahaja pelayan sedang berjalan dan berjalan, ia boleh digunakan untuk menetapkan alamat IP ke antara muka dan membolehkan atau melumpuhkan antara muka atas permintaan.

Ia juga digunakan untuk melihat alamat IP, perkakasan / alamat MAC, serta saiz MTU (unit penghantaran maksimum) antara muka yang aktif. Oleh itu, ifconfig berguna untuk menyahpepijat atau melakukan penalaan sistem.

Berikut adalah contoh untuk memaparkan status semua antara muka rangkaian aktif.

$ ifconfig ENP1S0 LINK ENCAP: Ethernet Hwaddr 28: D2: 44: EB: BD: 98 Inet Addr: 192.168.0.103 Bcast: 192.168.0.255 Mask: 255.255.255.0 inet6 addr: fe80 :: 8f0c: 7825: 8057: 5eec/64 Skop: Pautan penyiaran berjalan multicast MTU: 1500 metrik: 1 rx paket: 169854 ralat: 0 jatuh: 0 overruns: 0 bingkai: 0 TX Packets: 12595 error : 0 jatuh: 0 overruns: 0 Carrier: 0 Perlanggaran: 0 Txqueuelen: 1000 Rx Bytes: 174146270 (174.1 MB) TX Bytes: 21062129 (21.0 mb) Lo Link Encap: Loopback Local Inet Addr: 127.0.0.1 topeng: 255.0.0.0 inet6 addr ::: 1/128 Skop: Tuan rumah Loopback Running MTU: 65536 Metrik: 1 Rx Packets: 15793 Ralat: 0 Dropped: 0 Overruns: 0 Frame: 0 Tx Packets: 15793 Ralat: 0 Droped: 0 Overuns: 0 Pembawa: 0 Perlanggaran: 0 Txqueuelen: 1 rx bait: 2898946 (2.8 MB) TX Bytes: 2898946 (2.8 MB)

Untuk menyenaraikan semua antara muka yang ada sekarang, sama ada naik atau ke bawah, menggunakan -a bendera.

$ ifconfig -a

Untuk memberikan alamat IP ke antara muka, gunakan arahan berikut.

$ sudo ifconfig et0 192.168.56.5 Netmask 255.255.255.0

Untuk mengaktifkan antara muka rangkaian, taipkan.

$ sudo ifconfig up et0

Untuk menyahaktifkan atau menutup antara muka rangkaian, taipkan.

$ sudo ifconfig down et0

Catatan: Walaupun ifconfig adalah alat yang hebat, kini sudah usang (ditutup), penggantinya adalah Perintah IP yang dijelaskan di bawah.

2. Perintah IP

Perintah IP adalah satu lagi utiliti baris perintah yang berguna untuk memaparkan dan memanipulasi penghalaan, peranti rangkaian, antara muka. Ia adalah pengganti untuk ifconfig dan banyak arahan rangkaian lain. (Baca artikel kami "Apa Perbezaan Antara Ifconfig dan Perintah IP" untuk mengetahui lebih lanjut mengenainya.)

Perintah berikut akan menunjukkan alamat IP dan maklumat lain mengenai antara muka rangkaian.

$ ip addr rancangan 1: LO: MTU 65536 QDISC NOQUEUE NEGARA KUMPULAN KUMPULAN DEFAULT QLEN 1 LINK/LOOPBACK 00: 00: 00: 00: 00: 00 BRD 00: 00: 00: 00: 00: 00 INET 127.0.0.1/8 skop host lo valid_lft forever_lft forever inet6 :: 1/128 Skop host valid_lft forever_lft forever 2: enp1s0: mtu 1500 qdisc pfifo_fast state up group qlen qlen 1000 link/eter 28: d2: 44: eB: bd: 98 BRD FF: FF: FF: FF: FF: FF Inet 192.168.0.103/24 BRD 192.168.0.Skop global dinamik enp1s0 valid_lft 5772sec preferred_lft 5772sec inet6 fe80 :: 8f0c: 7825: 8057: 5eec/64 scope link valid_lft forever_lft forever 3: wlp2s0: mtu : 7C: 78: C7 BRD FF: FF: FF: FF: FF: FF ..

Untuk sementara memberikan alamat IP ke antara muka rangkaian tertentu (ETH0), jenis.

$ sudo ip addr tambah 192.168.56.1 dev eth0

Untuk mengalih keluar alamat IP yang diberikan dari antara muka rangkaian (ETH0), jenis.

$ sudo ip addr del 192.168.56.15/24 DEV ETH0

Untuk menunjukkan jadual jiran semasa di kernel, taipkan.

$ ip jiran 192.168.0.1 dev enp1s0 lladdr 10: fe: ed: 3d: f3: 82 boleh dicapai

3. ifup, ifdown, dan ifQuery command

ifup Perintah Aktif Antara Muka Rangkaian, menjadikannya tersedia untuk memindahkan dan menerima data.

$ sudo ifup et0

ifdown Perintah melumpuhkan antara muka rangkaian, menyimpannya dalam keadaan di mana ia tidak dapat memindahkan atau menerima data.

$ sudo ifdown et0

jika tidak Perintah yang digunakan untuk menghuraikan konfigurasi antara muka rangkaian, membolehkan anda menerima jawapan untuk pertanyaan tentang bagaimana ia dikonfigurasi sekarang.

$ sudo ifquery et0

4. Perintah Ethtool

ethtool adalah utiliti baris arahan untuk menanyakan dan mengubahsuai parameter pengawal antara muka rangkaian dan pemacu peranti. Contoh di bawah menunjukkan penggunaan ethtool dan arahan untuk melihat parameter untuk antara muka rangkaian.

$ sudo ettool enp0s3 Tetapan untuk ENP0S3: Pelabuhan yang disokong: [TP] Mod Pautan yang Disokong: 10Baset/Half 10Baset/Full 100Baset/Half 100Baset/penuh 1000Baset/Penuh disokong Jeda bingkai: Tidak ada sokongan auto-rundingan: Ya Mod pautan yang diiklankan: 10Baset/separuh 10baset/ 100baset penuh/setengah 100baset/penuh 1000baset/bingkai jeda yang diiklankan penuh Penggunaan: tiada rundingan auto yang diiklankan: Ya Kelajuan: 1000MB/s Duplex: Port Penuh: Twisted Pair Phyad: 0 Transceiver: Auto-Perundangan Dalaman: Pada MDI-X: OFF: OFF: OFF: OFF: OFF (Auto) menyokong Wake-On: Umbg Wake-On: D Tahap Mesej Semasa: 0x00000007 (7) Pautan Probe DRV Dikesan: Ya

5. Perintah ping

ping (Packet Internet Groper) adalah utiliti yang biasanya digunakan untuk menguji sambungan antara dua sistem di rangkaian (Rangkaian Kawasan Tempatan (Lan) atau Rangkaian Kawasan Luas (Wan))). Ia menggunakan ICMP (Protokol Mesej Kawalan Internet) untuk berkomunikasi dengan nod di rangkaian.

Untuk menguji kesambungan ke nod lain, cukup berikan IP atau nama hostnya, sebagai contoh.

$ ping 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) bait data. 64 bait dari tahun 192.168.0.103: icmp_seq = 1 ttl = 64 time = 0.191 MS 64 bait dari tahun 192.168.0.103: icmp_seq = 2 ttl = 64 time = 0.156 ms 64 bait dari tahun 192.168.0.103: icmp_seq = 3 ttl = 64 time = 0.179 MS 64 bait dari tahun 192.168.0.103: icmp_seq = 4 ttl = 64 time = 0.182 MS 64 bait dari tahun 192.168.0.103: icmp_seq = 5 ttl = 64 time = 0.207 ms 64 bait dari tahun 192.168.0.103: icmp_seq = 6 ttl = 64 time = 0.157 ms ^c --- 192.168.0.103 Statistik Ping --- 6 paket dihantar, 6 diterima, 0% kehilangan paket, masa 5099ms rtt min/avg/max/mdev = 0.156/0.178/0.207/0.023 ms

Anda juga boleh memberitahu ping untuk keluar selepas bilangan yang ditentukan Echo_request paket, menggunakan -c bendera seperti yang ditunjukkan.

$ ping -c 4 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) bait data. 64 bait dari tahun 192.168.0.103: icmp_seq = 1 ttl = 64 time = 1.09 ms 64 bait dari tahun 192.168.0.103: icmp_seq = 2 ttl = 64 time = 0.157 ms 64 bait dari tahun 192.168.0.103: icmp_seq = 3 ttl = 64 time = 0.163 ms 64 bait dari tahun 192.168.0.103: icmp_seq = 4 ttl = 64 time = 0.190 MS --- 192.168.0.103 statistik ping --- 4 paket dihantar, 4 diterima, 0% kehilangan paket, masa 3029ms rtt min/avg/max/mdev = 0.157/0.402/1.098/0.402 ms

6. Perintah Traceroute

Traceroute adalah utiliti baris arahan untuk mengesan laluan penuh dari sistem tempatan anda ke sistem rangkaian lain. Ia mencetak sebilangan hop (IP Router) di jalan yang anda jalankan untuk mencapai pelayan akhir. Ini adalah utiliti penyelesaian masalah rangkaian yang mudah digunakan selepas perintah ping.

Dalam contoh ini, kami mengesan paket laluan yang diambil dari sistem tempatan ke salah satu pelayan Google dengan alamat IP 216.58.204.46.

$ Traceroute 216.58.204.46 Traceroute ke 216.58.204.46 (216.58.204.46), 30 Hops Max, 60 byte Packets 1 Gateway (192.168.0.1) 0.487 ms 0.277 ms 0.269 ms 2 5.5.5.215 (5.5.5.215) 1.846 ms 1.631 ms 1.553 ms 3 * * * 4 72.14.194.226 (72.14.194.226) 3.762 ms 3.683 ms 3.577 ms 5 108.170.248.179 (108.170.248.179) 4.666 MS 108.170.248.162 (108.170.248.162) 4.869 MS 108.170.248.194 (108.170.248.194) 4.245 ms 6 72.14.235.133 (72.14.235.133) 72.443 MS 209.85.241.175 (209.85.241.175) 62.738 MS 72.14.235.133 (72.14.235.133) 65.809 ms 7 66.249.94.140 (66.249.94.140) 128.726 MS 127.506 MS 209.85.248.5 (209.85.248.5) 127.330 ms 8 74.125.251.181 (74.125.251.181) 127.219 MS 108.170.236.124 (108.170.236.124) 212.544 MS 74.125.251.181 (74.125.251.181) 127.249 ms 9 216.239.49.134 (216.239.49.134) 236.906 MS 209.85.242.80 (209.85.242.80) 254.810 MS 254.735 ms 10 209.85.251.138 (209.85.251.138) 252.002 MS 216.239.43.227 (216.239.43.227) 251.975 MS 209.85.242.80 (209.85.242.80) 236.343 ms 11 216.239.43.227 (216.239.43.227) 251.452 MS 72.14.234.8 (72.14.234.8) 279.650 ms 277.492 ms 12 209.85.250.9 (209.85.250.9) 274.521 MS 274.450 ms 209.85.253.249 (209.85.253.249) 270.558 ms 13 209.85.250.9 (209.85.250.9) 269.147 MS 209.85.254.244 (209.85.254.244) 347.046 MS 209.85.250.9 (209.85.250.9) 285.265 ms 14 64.233.175.112 (64.233.175.112) 344.852 MS 216.239.57.236 (216.239.57.236) 343.786 MS 64.233.175.112 (64.233.175.112) 345.273 ms 15 108.170.246.129 (108.170.246.129) 345.054 MS 345.342 MS 64.233.175.112 (64.233.175.112) 343.706 ms 16 108.170.238.119 (108.170.238.119) 345.610 MS 108.170.246.161 (108.170.246.161) 344.726 MS 108.170.238.117 (108.170.238.117) 345.536 ms 17 LHR25S12-in-F46.1E100.bersih (216.58.204.46) 345.382 MS 345.031 MS 344.884 ms

7. Alat Diagnostik Rangkaian MTR

MTR adalah alat diagnostik rangkaian baris baris moden yang menggabungkan fungsi ping dan Traceroute menjadi alat diagnostik tunggal. Outputnya dikemas kini secara real-time, secara lalai sehingga anda keluar dari program dengan menekan q.

Cara paling mudah berjalan mtr adalah untuk memberikan nama hos atau alamat IP sebagai hujah, seperti berikut.

$ mtr Google.com atau $ mtr 216.58.223.78

Output sampel

Tecmint.com (0.0.0.0) Thu Jul 12 08:58:27 2018 Pertama TTL: 1 kehilangan tuan rumah% snt terakhir avg terbaik wrst stdev 1. 192.168.0.1 0.0% 41 0.5 0.6 0.4 1.7 0.2 2. 5.5.5.215 0.0% 40 1.9 1.5 0.8 7.3 1.0 3. 209.SNAT-111-91-120.Hns.jaring.dalam 23.1% 40 1.9 2.7 1.7 10.5 1.6 4. 72.14.194.226 0.0% 40 89.1 5.2 2.2 89.1 13.7 5. 108.170.248.193 0.0% 40 3.0 4.1 2.4 52.4 7.8 6. 108.170.237.43 0.0% 40 2.9 5.3 2.5 94.1 14.4 7. BOM07S10-in-F174.1E100.bersih 0.0% 40 2.6 6.7 2.3 79.7 16.

Anda boleh mengehadkan bilangan ping ke nilai tertentu dan keluar mtr Selepas mereka ping, menggunakan -c bendera seperti yang ditunjukkan.

$ mtr -c 4 Google.com

8. Perintah laluan

The laluan adalah utiliti baris arahan untuk memaparkan atau memanipulasi jadual penghalaan IP sistem linux. Ia digunakan terutamanya untuk mengkonfigurasi laluan statik ke tuan rumah atau rangkaian tertentu melalui antara muka.

Anda boleh melihat jadual penghalaan ip kernel dengan menaip.

$ laluan Destinasi Gateway Genmask Flags Metric Ref Gunakan iface default gateway 0.0.0.0 ug 100 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 u 100 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 virbr0

Terdapat banyak arahan yang boleh anda gunakan untuk mengkonfigurasi penghalaan. Berikut adalah beberapa yang berguna:

Tambahkan pintu masuk lalai ke jadual penghalaan.

$ sudo laluan tambah lalai gw

Tambahkan laluan rangkaian ke jadual penghalaan.

$ sudo laluan tambah -net gw

Padamkan entri laluan tertentu dari jadual penghalaan.

$ sudo route del -net

9. Perintah nmcli

NMCLI adalah alat baris arahan yang mudah digunakan untuk melaporkan status rangkaian, menguruskan sambungan rangkaian, dan mengawal NetworkManager.

Untuk melihat semua peranti rangkaian anda, taipkan.

status dev $ nmcli Jenis Peranti Sambungan Negeri Virbr0 Jambatan Bersambung Virbr0 ENP0S3 Ethernet Sambungan Berwayar Bersambung 1

Untuk memeriksa sambungan rangkaian pada sistem anda, taipkan.

$ nmcli con show Sambungan Berwayar 1 BC3638FF-205A-3BBB-8845-5A4B0F7EEF91 802-3-ETHERNET ENP0S3 VIRBR0 00F5D53E-FD51-41D3-B069-BDFD2DDDE062B BRIGRBR0

Untuk melihat hanya sambungan aktif, tambahkan -a bendera.

$ nmcli con show -a

Alat pengimbasan rangkaian dan analisis prestasi

10. Perintah netstat

Netstat adalah alat baris arahan yang memaparkan maklumat berguna seperti sambungan rangkaian, jadual penghalaan, statistik antara muka, dan banyak lagi, mengenai subsistem rangkaian Linux. Ia berguna untuk penyelesaian masalah rangkaian dan analisis prestasi.

Di samping. Contohnya, arahan berikut akan menunjukkan semua port TCP dalam mod pendengaran dan program apa yang sedang didengarkan.

$ sudo netstat -tnlp Sambungan Internet Aktif (Hanya Pelayan) Proto Recv-Q Send-Q Alamat Tempatan Alamat Asing Negeri PID/Nama Program TCP 0 0 0 0.0.0.0: 587 0.0.0.0:* Dengar 1257/Master TCP 0 0 127.0.0.1: 5003 0.0.0.0:* Dengar 1/Systemd TCP 0 0 0.0.0.0: 110 0.0.0.0:* Dengar 1015/Dovecot TCP 0 0 0.0.0.0: 143 0.0.0.0:* Dengar 1015/Dovecot TCP 0 0 0.0.0.0: 111 0.0.0.0:* Dengar 1/Systemd TCP 0 0 0.0.0.0: 465 0.0.0.0:* Dengar 1257/Master TCP 0 0 0.0.0.0:53 0.0.0.0:* Dengar 1404/pdns_server tcp 0 0 0 0.0.0.0:21 0.0.0.0:* Dengar 1064/PURE-FTPD (Ser TCP 0 0 0 0.0.0.0:22 0.0.0.0:* Dengar 972/SSHD TCP 0 0 127.0.0.1: 631 0.0.0.0:* Dengar 975/CUPSD TCP 0 0 0.0.0.0:25 0.0.0.0:* Dengar 1257/Master TCP 0 0 0.0.0.0: 8090 0.0.0.0:* Dengar 636/LSCPD (LSCPD - TCP 0 0 0 0.0.0.0: 993 0.0.0.0:* Dengar 1015/Dovecot TCP 0 0 0.0.0.0: 995 0.0.0.0:* Dengar 1015/Dovecot tcp6 0 0 ::: 3306 :::* Dengar 1053/mysqld tcp6 0 0 ::: 3307 :::* Dengar 1211/mysqld tcp6 0 0 ::: 587 :::* Dengar 1257 /Master Tcp6 0 0 ::: 110 :::* Dengar 1015/Dovecot Tcp6 0 0 ::: 143 :::* Dengar 1015/Dovecot Tcp6 0 0 ::: 111 :::* Dengar 1/Systemd TCP6 0 0 0 0 0 ::: 80 :::* Dengar 990/httpd tcp6 0 0 ::: 465 :::* Dengar 1257/Master tcp6 0 0 ::: 53 :::* Dengar 1404/pdns_server tcp6 0 0 ::: 21: ::* Dengar 1064/PURE-FTPD (Ser TCP6 0 0 ::: 22 :::* Dengar 972/SSHD TCP6 0 0 :: 1: 631 :::* Dengar 975/CUPSD TCP6 0 0 ::: 25: ::* Dengar 1257/Master Tcp6 0 0 ::: 993 :::* Dengar 1015/Dovecot Tcp6 0 0 ::: 995 :::* Dengar 1015/Dovecot

Untuk melihat jadual penghalaan kernel, gunakan -r Bendera (yang bersamaan dengan menjalankan laluan Perintah di atas).

$ netstat -r Destinasi Gateway Genmask Flags Window MSS Irtt iface Gateway lalai 0.0.0.0 ug 0 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 u 0 0 0 enp0s3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 virbr0

Catatan: Walaupun Netstat adalah alat yang hebat, kini sudah usang (tidak ditetapkan), penggantinya adalah perintah ss yang dijelaskan di bawah.

11. perintah ss

SS (statistik soket) adalah utiliti baris arahan yang kuat untuk menyiasat soket. Ia membuang statistik soket dan memaparkan maklumat yang serupa dengan netstat. Di samping itu, ia menunjukkan lebih banyak maklumat TCP dan negeri berbanding dengan utiliti lain yang serupa.

Contoh berikut menunjukkan cara menyenaraikan semua TCP pelabuhan (soket) yang dibuka di pelayan.

$ ss -ta State Recv-Q Send-Q Alamat Tempatan: Alamat Peer Port: Port Dengar 0 100 *: Penyerahan *: *Dengar 0 128 127.0.0.1: fmpro-internal *: *dengar 0 100 *: pop3 *: *dengar 0 100 *: imap *: *Dengar 0 128 *: sunrpc *: *dengar 0 100 *: urd *: *Dengar 0 128 *: domain *: *Dengar 0 9 *: ftp *: *Dengar 0 128 *: ssh *: *Dengar 0 128 127.0.0.1: IPP *: *Dengar 0 100 *: smtp *: *Dengar 0 128 *: 8090 *: *Dengar 0 100 *: imaps *: *Dengar 0 100 *: pop3s *: *estab 0 0 192.168.0.104: SSH 192.168.0.103: 36398 ESTAB 0 0 127.0.0.1: 34642 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34638 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34644 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34640 127.0.0.1: opsession-prxy Dengar 0 80 ::: mysql :::*..

Untuk memaparkan semua aktif TCP hubungan bersama dengan pemasa mereka, jalankan arahan berikut.

$ ss -ke

12. Perintah NC

NC (Netcat) juga disebut sebagai "Rangkaian Pisau Tentera Swiss", Adalah utiliti yang kuat yang digunakan untuk hampir semua tugas yang berkaitan dengan soket TCP, UDP, atau UNIX-domain. Ia digunakan untuk membuka sambungan TCP, mendengar port TCP dan UDP sewenang -wenangnya, melakukan pengimbasan pelabuhan ditambah lagi.

Anda juga boleh menggunakannya sebagai proksi TCP yang mudah, untuk ujian daemon rangkaian, untuk memeriksa sama ada pelabuhan jauh dapat dicapai, dan banyak lagi. Tambahan pula, anda boleh menggaji NC Bersama -sama dengan arahan PV untuk memindahkan fail antara dua komputer.

[Anda mungkin juga suka: 8 netcat (nc) perintah dengan contoh]

Contoh berikut akan menunjukkan cara mengimbas senarai pelabuhan.

$ nc -zv server2.Tecmint.LAN 21 22 80 443 3000

Anda juga boleh menentukan pelbagai port seperti yang ditunjukkan.

$ nc -zv server2.Tecmint.LAN 20-90

Contoh berikut menunjukkan cara menggunakan NC Untuk membuka sambungan TCP ke port 5000 pada Server2.Tecmint.lan, menggunakan port 3000 sebagai port sumber, dengan tamat masa 10 saat.

$ nc -p 3000 -W 10 Server2.Tecmint.LAN 5000

13. Perintah nmap

Nmap (Pemetaan rangkaian) adalah alat yang kuat dan sangat serba boleh untuk pentadbir sistem/rangkaian Linux. Ia digunakan untuk mengumpulkan maklumat mengenai hos tunggal atau meneroka rangkaian keseluruhan rangkaian. NMAP juga digunakan untuk melakukan imbasan keselamatan, audit rangkaian dan mencari pelabuhan terbuka pada tuan rumah jauh dan banyak lagi.

Anda boleh mengimbas hos menggunakan nama hos atau alamat IP, contohnya.

$ nmap Google.com Memulakan NMAP 6.40 (http: // nmap.org) di 2018-07-12 09:23 BST NMAP Scan Report untuk Google.com (172.217.166.78) Hos naik (0.Latihan 0036s). rekod RDNS untuk 172.217.166.78: BOM05S15-in-F14.1E100.Bersih Tidak Ditunjukkan: 998 Port Disaring Perkhidmatan Negeri Port 80/TCP Terbuka HTTP 443/TCP Terbuka HTTPS NMAP Selesai: 1 Alamat IP (1 Host Up) Diimbas dalam 4.92 saat

Sebagai alternatif, gunakan alamat IP seperti yang ditunjukkan.

$ nmap 192.168.0.103 Memulakan NMAP 6.40 (http: // nmap.org) pada 2018-07-12 09:24 BST NMAP Scan Report untuk 192.168.0.103 Hos naik (0.Latensi 000051s). Tidak ditunjukkan: 994 Port tertutup Pelabuhan Perkhidmatan Negeri 22/TCP Terbuka SSH 25/TCP Terbuka SMTP 902/TCP Terbuka ISS-RealSecure 4242/TCP Terbuka VRML-MULTI-GUAL 5900/TCP Buka VNC 8080/TCP Terbuka HTTP-Proxy MAC Alamat: 28: D2: 44: EB: BD: 98 (LCFC (Hefei) Elektronik Teknologi Co.) Nmap selesai: 1 alamat ip (1 hos) diimbas dalam 0.13 saat

Baca artikel berguna berikut kami mengenai arahan NMAP.

DNS Lookup Utilities

14. arahan tuan rumah

Perintah Hos adalah utiliti mudah untuk menjalankan carian DNS, ia menerjemahkan nama host ke alamat IP dan sebaliknya.

$ host Google.com Google.com mempunyai alamat 172.217.166.78 Google.mel com ditangani oleh 20 alt1.ASPMX.L.Google.com. Google.mel com dikendalikan oleh 30 alt2.ASPMX.L.Google.com. Google.mel com dikendalikan oleh 40 alt3.ASPMX.L.Google.com. Google.mel com dikendalikan oleh 50 alt4.ASPMX.L.Google.com. Google.mel com dikendalikan oleh 10 ASPMX.L.Google.com.

15. Perintah penggali

menggali (Maklumat Domain Groper) juga merupakan satu lagi utiliti carian DNS yang mudah, yang digunakan untuk menanyakan maklumat berkaitan DNS seperti rekod, cname, rekod mx dan lain -lain, sebagai contoh:

$ Dig Google.com ; <> Dig 9.9.4-redhat-9.9.4-51.el7 <> Google.com ;; Pilihan global: +cmd ;; Mendapat jawapan: ;; ->> header<<- opcode: QUERY, status: NOERROR, id: 23083 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 13, ADDITIONAL: 14 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;google.com. IN A ;; ANSWER SECTION: google.com. 72 IN A 172.217.166.78 ;; AUTHORITY SECTION: com. 13482 IN NS c.gtld-servers.net. com. 13482 IN NS d.gtld-servers.net. com. 13482 IN NS e.gtld-servers.net. com. 13482 IN NS f.gtld-servers.net. com. 13482 IN NS g.gtld-servers.net. com. 13482 IN NS h.gtld-servers.net. com. 13482 IN NS i.gtld-servers.net. com. 13482 IN NS j.gtld-servers.net. com. 13482 IN NS k.gtld-servers.net. com. 13482 IN NS l.gtld-servers.net. com. 13482 IN NS m.gtld-servers.net. com. 13482 IN NS a.gtld-servers.net. com. 13482 IN NS b.gtld-servers.net. ;; ADDITIONAL SECTION: a.gtld-servers.net. 81883 IN A 192.5.6.30 b.gtld-servers.net. 3999 IN A 192.33.14.30 c.gtld-servers.net. 14876 IN A 192.26.92.30 d.gtld-servers.net. 85172 IN A 192.31.80.30 e.gtld-servers.net. 95861 IN A 192.12.94.30 f.gtld-servers.net. 78471 IN A 192.35.51.30 g.gtld-servers.net. 5217 IN A 192.42.93.30 h.gtld-servers.net. 111531 IN A 192.54.112.30 i.gtld-servers.net. 93017 IN A 192.43.172.30 j.gtld-servers.net. 93542 IN A 192.48.79.30 k.gtld-servers.net. 107218 IN A 192.52.178.30 l.gtld-servers.net. 6280 IN A 192.41.162.30 m.gtld-servers.net. 2689 IN A 192.55.83.30 ;; Query time: 4 msec ;; SERVER: 192.168.0.1#53(192.168.0.1) ;; WHEN: Thu Jul 12 09:30:57 BST 2018 ;; MSG SIZE rcvd: 487

16. Perintah nslookup

NSLOOKUP juga merupakan utiliti baris arahan yang popular untuk menanyakan pelayan DNS baik secara interaktif dan tidak interaktif. Ia digunakan untuk menanyakan rekod sumber DNS (RR). Anda boleh mengetahui "A" rekod (alamat IP) domain seperti yang ditunjukkan.

$ nslookup Google.com Pelayan: 192.168.0.1 Alamat: 192.168.0.1#53 Jawapan bukan autoritatif: Nama: Google.Alamat com: 172.217.166.78

Anda juga boleh melakukan carian domain terbalik seperti yang ditunjukkan.

$ nslookup 216.58.208.174 Pelayan: 192.168.0.1 Alamat: 192.168.0.1#53 Jawapan tidak sah: 174.208.58.216.dalam addr.Nama ARPA = LHR25S09-in-F14.1E100.jaring. 174.208.58.216.dalam addr.Nama ARPA = LHR25S09-in-F174.1E100.jaring. Jawapan yang berwibawa boleh didapati dari: In-Addr.arpa nameserver = e.In-Addr-servers.arpa. dalam addr.arpa nameserver = f.In-Addr-servers.arpa. dalam addr.arpa nameserver = a.In-Addr-servers.arpa. dalam addr.arpa nameserver = b.In-Addr-servers.arpa. dalam addr.arpa nameserver = c.In-Addr-servers.arpa. dalam addr.arpa nameserver = D.In-Addr-servers.arpa. a.In-Addr-servers.Alamat Internet ARPA = 199.180.182.53 b.In-Addr-servers.Alamat Internet ARPA = 199.253.183.183 c.In-Addr-servers.Alamat Internet ARPA = 196.216.169.10 d.In-Addr-servers.Alamat Internet ARPA = 200.10.60.53 e.In-Addr-servers.Alamat Internet ARPA = 203.119.86.101 f.In-Addr-servers.Alamat Internet ARPA = 193.0.9.1

Penganalisis Pakej Rangkaian Linux

17. Perintah tcpdump

TCPDUMP adalah sniffer rangkaian baris arahan yang sangat kuat dan meluas. Ia digunakan untuk menangkap dan menganalisis paket TCP/IP yang dihantar atau diterima melalui rangkaian pada antara muka tertentu.

Untuk menangkap paket dari antara muka yang diberikan, tentukannya menggunakan -i pilihan.

$ tcpdump -i et1 TCPDUMP: Output verbose ditindas, gunakan -v atau -vv untuk protokol penuh Decode mendengarkan pada ENP0S3, pautan -jenis EN10MB (Ethernet), saiz menangkap 262144 bytes 09:35:40.287439 IP Tecmint.com.SSH> 192.168.0.103.36398: Bendera [P.], SEQ 4152360356: 4152360552, ACK 306922699, Win 270, Pilihan [NOP, NOP, TS VAL 2211778668 ECR 2019055], panjang 196 09:35:40.287655 IP 192.168.0.103.36398> Tecmint.com.SSH: Bendera [.], ACK 196, Win 5202, Pilihan [NOP, NOP, TS VAL 2019058 ECR 2211778668], panjang 0 09:35:40.288269 IP Tecmint.com.54899> Gateway.Domain: 43760+ PTR? 103.0.168.192.dalam addr.arpa. (44) 09:35:40.333763 IP Gateway.Domain> Tecmint.com.54899: 43760 nxdomain* 0/1/0 (94) 09:35:40.335311 ip tecmint.com.52036> Gateway.Domain: 44289+ PTR? 1.0.168.192.dalam addr.arpa. (42)

Untuk menangkap bilangan paket tertentu, gunakan -c pilihan untuk memasukkan nombor yang dikehendaki.

$ tcpdump -c 5 -i et1

Anda juga boleh menangkap dan menyimpan paket ke fail untuk analisis kemudian, menggunakan -w bendera untuk menentukan fail output.

$ tcpdump -w ditangkap.PACS -I ETH1

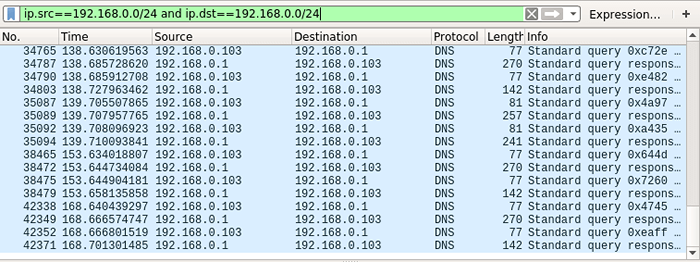

18. Utiliti Wireshark

Wireshark adalah alat yang popular, kuat, serba boleh, dan mudah digunakan untuk menangkap dan menganalisis paket dalam rangkaian paket, dalam masa nyata.

Anda juga boleh menyimpan data yang telah ditangkap ke fail untuk pemeriksaan kemudian. Ia digunakan oleh pentadbir sistem dan jurutera rangkaian untuk memantau dan memeriksa paket untuk tujuan keselamatan dan penyelesaian masalah.

Pantau lalu lintas rangkaian tempatan

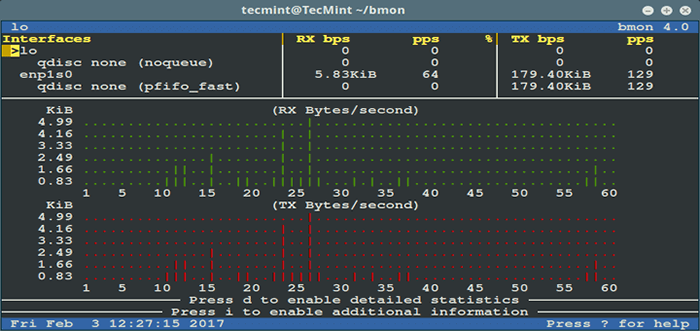

Pantau lalu lintas rangkaian tempatan 19. Alat BMON

BMN. Ia adalah pemantauan jalur lebar dan penganggar kadar masa nyata yang boleh dipercayai dan berkesan.

BMON - Pemantauan Bandwidth Rangkaian Linux

BMON - Pemantauan Bandwidth Rangkaian Linux Alat Pengurusan Firewall Linux

20. Firewall iptables

iptables adalah alat baris arahan untuk mengkonfigurasi, mengekalkan, dan memeriksa jadual penapisan paket IP dan peraturan NAT. Ia digunakan untuk menubuhkan dan menguruskan firewall linux (netfilter). Ia membolehkan anda menyenaraikan peraturan penapis paket sedia ada; Tambah atau padamkan atau ubah peraturan penapis paket; Senaraikan kaunter per peraturan peraturan penapis paket.

Anda boleh belajar menggunakan IPTABLES untuk pelbagai tujuan dari panduan sederhana namun komprehensif kami.

21. Firewalld

Firewalld adalah daemon yang kuat dan dinamik untuk menguruskan firewall linux (netfilter), seperti IPTABLES. Ia menggunakan "Zon Rangkaian"Daripada input, output, dan rantai ke hadapan dalam iptables. Mengenai pengagihan Linux semasa seperti RHEL/CENTOS 7 dan Fedora 21+, IPTABLES secara aktif digantikan oleh Firewalld.

Untuk memulakan dengan Firewalld, Rujuk panduan ini yang disenaraikan di bawah:

Penting: IPTABLES masih disokong dan boleh dipasang dengan pengurus pakej yum. Namun, anda tidak boleh menggunakan Firewalld dan IPTABLES pada masa yang sama di pelayan yang sama - anda mesti memilih satu.

22. UFW (firewall tidak rumit)

UFW adalah alat konfigurasi firewall yang terkenal dan lalai Debian dan Ubuntu Pengagihan Linux. Ia digunakan untuk mengaktifkan/melumpuhkan firewall sistem, menambah/memadam/mengubahsuai/menetapkan semula peraturan penapisan paket, dan banyak lagi.

Untuk memeriksa status firewall UFW, taipkan.

status $ sudo ufw

Sekiranya firewall UFW tidak aktif, anda boleh mengaktifkan atau membolehkannya menggunakan arahan berikut.

$ sudo ufw membolehkan

Untuk melumpuhkan firewall UFW, gunakan arahan berikut.

$ sudo ufw disable

Baca artikel kami bagaimana menyiapkan firewall UFW di Ubuntu dan Debian.

Sekiranya anda ingin mendapatkan lebih banyak maklumat mengenai program tertentu, anda boleh merujuk halaman lelaki seperti yang ditunjukkan.

$ lelaki program_name

Itu sahaja buat masa ini! Dalam panduan yang komprehensif ini, kami mengkaji beberapa alat dan utiliti baris arahan yang paling banyak digunakan untuk pengurusan rangkaian di Linux, di bawah kategori yang berbeza, untuk pentadbir sistem, dan sama-sama berguna kepada pentadbir rangkaian sepenuh masa/jurutera.

Anda boleh berkongsi pendapat anda mengenai panduan ini melalui borang komen di bawah. Sekiranya kita terlepas alat/utiliti rangkaian Linux yang sering digunakan dan penting atau maklumat berkaitan yang berguna, juga beritahu kami.