10 petua mengenai cara menggunakan wireshark untuk menganalisis paket di rangkaian anda

- 4686

- 1393

- Dana Hammes

Dalam mana-mana rangkaian paket, paket mewakili unit data yang dihantar antara komputer. Adalah menjadi tanggungjawab jurutera rangkaian dan pentadbir sistem untuk memantau dan memeriksa paket untuk tujuan keselamatan dan penyelesaian masalah.

Untuk melakukan ini, mereka bergantung pada program perisian yang disebut penganalisis paket rangkaian, dengan Wireshark mungkin menjadi yang paling popular dan digunakan kerana fleksibiliti dan kemudahan penggunaannya. Di atas ini, Wireshark membolehkan anda bukan sahaja memantau lalu lintas dalam masa nyata tetapi juga untuk menyimpannya ke fail untuk pemeriksaan kemudian.

Baca yang berkaitan: Alat pemantauan jalur lebar Linux terbaik untuk menganalisis penggunaan rangkaian

Dalam artikel ini, kami akan berkongsi 10 petua mengenai cara menggunakan Wireshark Untuk menganalisis paket di rangkaian anda dan berharap bahawa apabila anda mencapai bahagian ringkasan, anda akan merasa cenderung untuk menambahkannya ke penanda halaman anda.

Memasang Wireshark di Linux

Untuk memasang Wireshark, Pilih pemasang yang tepat untuk sistem operasi/seni bina anda dari https: // www.Wireshark.org/muat turun.html.

Terutama, jika anda menggunakan Linux, wireshark mesti tersedia terus dari repositori pengedaran anda untuk pemasangan yang lebih mudah di kemudahan anda. Walaupun versi mungkin berbeza, pilihan dan menu harus sama - jika tidak sama dalam setiap satu.

------------ Di distro berasaskan Debian/Ubuntu ------------ $ sudo apt-get pemasangan wireshark ------------ Pada distro berasaskan CentOS/RHEL ------------ $ sudo yum memasang wireshark ------------ Pada Fedora 22+ siaran ------------ $ sudo dnf memasang wireshark

Terdapat pepijat yang diketahui di Debian dan derivatif yang mungkin menghalang penyenaraian antara muka rangkaian kecuali anda menggunakan sudo untuk melancarkan wireshark. Untuk membetulkannya, ikuti jawapan yang diterima dalam catatan ini.

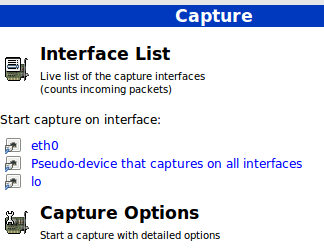

Sekali Wireshark sedang berjalan, anda boleh memilih antara muka rangkaian yang ingin anda pantau di bawah Menangkap:

Wireshark Network Analyzer

Wireshark Network Analyzer Dalam artikel ini, kita akan menggunakan ETH0, Tetapi anda boleh memilih yang lain jika anda mahu. Jangan klik pada antara muka - kami akan melakukannya kemudian setelah kami menyemak beberapa pilihan tangkapan.

Menetapkan pilihan menangkap

Pilihan penangkapan yang paling berguna yang akan kita pertimbangkan adalah:

- Antara muka rangkaian - Seperti yang dijelaskan sebelumnya, kami hanya akan menganalisis paket yang datang ETH0, Sama ada masuk atau hasil.

- Penapis penapis - Opsyen ini membolehkan kami menunjukkan jenis lalu lintas yang ingin kami memantau melalui port, protokol, atau jenis.

Sebelum kita meneruskan tip, adalah penting untuk diperhatikan bahawa sesetengah organisasi melarang penggunaan Wireshark dalam rangkaian mereka. Yang mengatakan, jika anda tidak menggunakan wireshark untuk tujuan peribadi pastikan organisasi anda membenarkan penggunaannya.

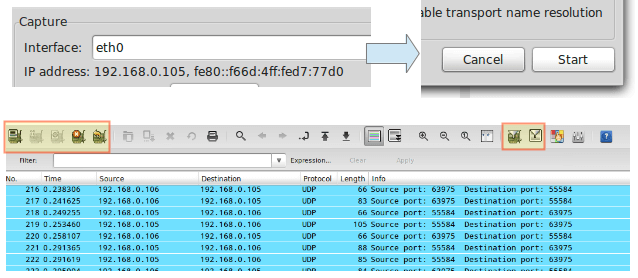

Buat masa ini, pilih saja ETH0 dari senarai dropdown dan klik Mula pada butang. Anda akan mula melihat semua lalu lintas melalui antara muka itu. Tidak begitu berguna untuk tujuan pemantauan kerana jumlah paket yang tinggi diperiksa, tetapi ia adalah permulaan.

Pantau lalu lintas antara muka rangkaian

Pantau lalu lintas antara muka rangkaian Dalam imej di atas, kita juga dapat melihat ikon Untuk menyenaraikan antara muka yang ada, ke Berhenti penangkapan semasa, dan ke mula semula ia (kotak merah di dibiarkan), dan untuk mengkonfigurasi dan mengedit penapis (kotak merah di betul). Apabila anda melayang ke salah satu ikon ini, petua alat akan dipaparkan untuk menunjukkan apa yang dilakukannya.

Kami akan bermula dengan menggambarkan pilihan menangkap, sedangkan petua #7 melalui #10 akan membincangkan bagaimana melakukan sebenarnya melakukan sesuatu yang berguna dengan penangkapan.

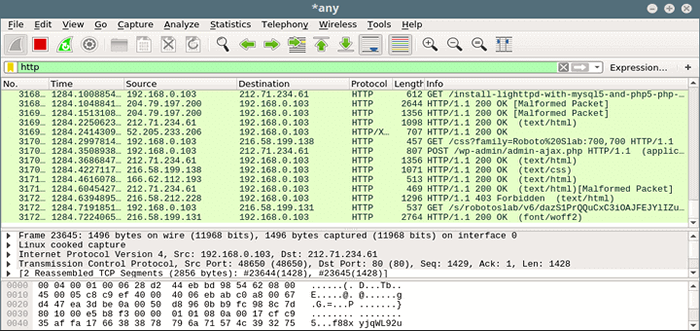

Petua #1 - Periksa trafik http

Jenis http dalam kotak penapis dan klik Memohon. Lancarkan penyemak imbas anda dan pergi ke mana -mana laman web yang anda mahukan:

Periksa trafik rangkaian http

Periksa trafik rangkaian http Untuk memulakan setiap hujung berikutnya, hentikan penangkapan langsung dan edit penapis tangkapan.

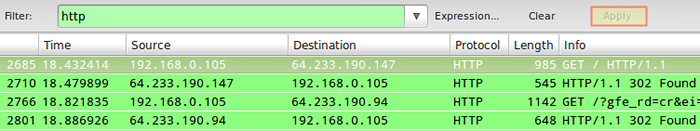

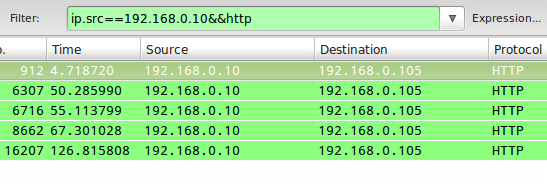

Petua #2 - Periksa trafik HTTP dari alamat IP yang diberikan

Di hujung ini, kami akan mempersiapkan ip == 192.168.0.10 && ke stanza penapis untuk memantau lalu lintas HTTP antara komputer tempatan dan 192.168.0.10:

Periksa trafik HTTP di alamat IP

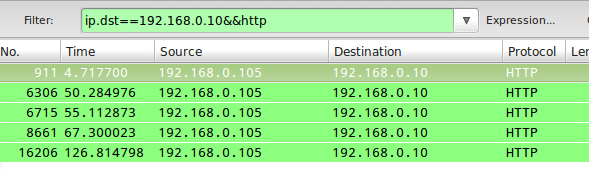

Periksa trafik HTTP di alamat IP Petua #3 - Periksa trafik HTTP ke alamat IP yang diberikan

Berkait rapat dengan #2, Dalam kes ini, kita akan menggunakan ip.dst Sebagai sebahagian daripada penapis tangkapan seperti berikut:

ip.DST == 192.168.0.10 && http

Pantau lalu lintas rangkaian HTTP ke alamat IP

Pantau lalu lintas rangkaian HTTP ke alamat IP Untuk menggabungkan petua #2 dan #3, anda boleh menggunakan ip.addr dalam peraturan penapis dan bukannya ip.SRC atau ip.dst.

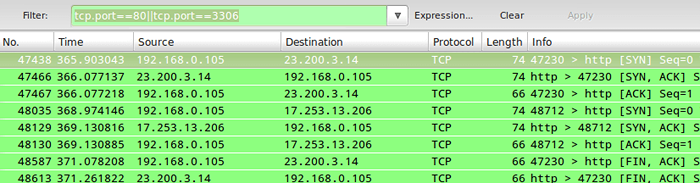

Petua #4 - Pantau lalu lintas rangkaian Apache dan MySQL

Kadang -kadang anda akan berminat untuk memeriksa lalu lintas yang sepadan dengan keadaan (atau kedua -duanya). Contohnya, untuk memantau lalu lintas di port TCP 80 (webserver) dan 3306 (Pelayan pangkalan data MySQL / MariaDB), anda boleh menggunakan Atau keadaan dalam penapis tangkapan:

TCP.port == 80 || TCP.port == 3306

Pantau lalu lintas Apache dan MySQL

Pantau lalu lintas Apache dan MySQL Dalam petua #2 dan #3, || dan perkataan atau menghasilkan hasil yang sama. Sama dengan && dan perkataan dan.

Petua #5 - Tolak paket ke alamat IP yang diberikan

Untuk mengecualikan paket yang tidak sepadan dengan peraturan penapis, gunakan ! dan melampirkan peraturan dalam kurungan. Sebagai contoh, untuk mengecualikan pakej yang berasal dari atau diarahkan ke alamat IP yang diberikan, anda boleh menggunakan:

!(IP.addr == 192.168.0.10)

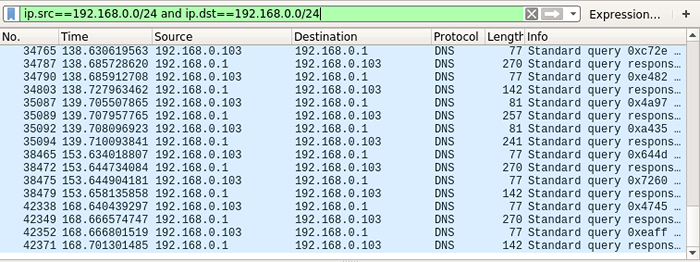

Petua #6 - Pantau lalu lintas rangkaian tempatan (192.168.0.0/24)

Peraturan penapis berikut hanya akan memaparkan trafik tempatan dan tidak termasuk paket yang akan datang dan datang dari internet:

ip.src == 192.168.0.0/24 dan IP.DST == 192.168.0.0/24

Pantau lalu lintas rangkaian tempatan

Pantau lalu lintas rangkaian tempatan Petua #7 - Pantau kandungan perbualan TCP

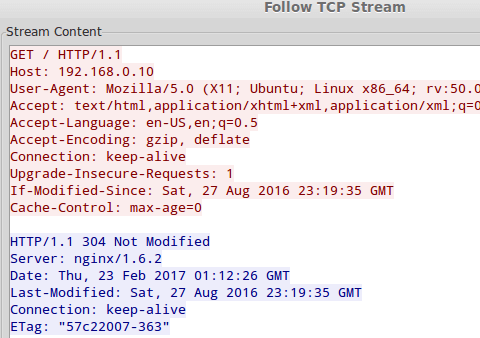

Untuk memeriksa kandungan a TCP perbualan (pertukaran data), klik kanan pada paket yang diberikan dan pilih Ikut TCP aliran. Tetingkap akan muncul dengan kandungan perbualan.

Ini termasuk Http tajuk jika kita memeriksa lalu lintas web, dan juga sebarang kelayakan teks biasa yang dihantar semasa proses jika ada.

Pantau perbualan TCP

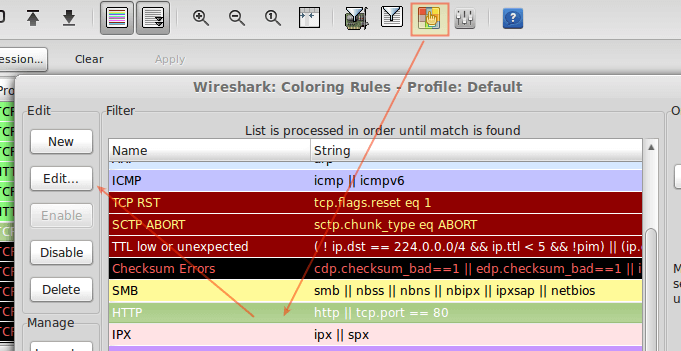

Pantau perbualan TCP Petua #8 - Edit peraturan pewarna

Sekarang saya pasti anda sudah menyedari bahawa setiap baris di tetingkap tangkapan berwarna. Secara lalai, Http lalu lintas muncul di Hijau latar belakang dengan teks hitam, sedangkan checksum Kesalahan ditunjukkan dalam Merah teks dengan latar belakang hitam.

Sekiranya anda ingin menukar tetapan ini, klik Edit ikon peraturan pewarna, pilih penapis yang diberikan, dan klik Edit.

Sesuaikan output wireshark dalam warna

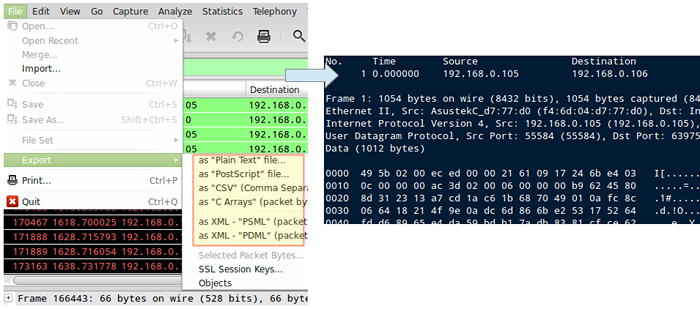

Sesuaikan output wireshark dalam warna Petua #9 - Simpan tangkapan ke fail

Menyimpan kandungan penangkapan akan membolehkan kami dapat memeriksa dengan lebih terperinci. Untuk melakukan ini, pergi ke Fail → Eksport dan pilih format eksport dari senarai:

Simpan Wireshark Capture ke Fail

Simpan Wireshark Capture ke Fail Petua #10 - Berlatih dengan sampel tangkapan

Sekiranya anda fikir rangkaian anda adalah "membosankan", Wireshark menyediakan satu siri fail tangkapan sampel yang boleh anda gunakan untuk berlatih dan belajar. Anda boleh memuat turun sampleCaptures ini dan mengimportnya melalui Fail → Import menu.

Ringkasan

Wireshark adalah perisian percuma dan sumber terbuka, seperti yang anda lihat di bahagian FAQS laman web rasmi. Anda boleh mengkonfigurasi penapis tangkapan sama ada sebelum atau selepas memulakan pemeriksaan.

Sekiranya anda tidak perasan, penapis mempunyai ciri autocomplete yang membolehkan anda dengan mudah mencari pilihan yang paling banyak digunakan yang anda boleh menyesuaikan kemudian. Dengan itu, langit adalah had!

Seperti biasa, jangan ragu untuk menggugurkan kami menggunakan borang komen di bawah jika anda mempunyai sebarang pertanyaan atau pemerhatian mengenai artikel ini.

- « Cara Memasang Alat Pemantauan Zabbix di Debian 11/10

- Cara Meningkatkan Dari Debian 10 hingga Debian 11 »